|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Московский государственный технический университет им. Н.Э. Баумана

Опубликован: 20.09.2007 | Доступ: свободный | Студентов: 11720 / 3711 | Оценка: 4.57 / 4.34 | Длительность: 15:36:00

ISBN: 978-5-94774-737-9

Тема: Сетевые технологии

Лекция 9:

Аутентификация в беспроводных сетях

Механизм аутентификации

Первоначально стандарт 802.1x задумывался для того, чтобы обеспечить аутентификацию пользователей на канальном уровне в коммутируемых проводных сетях.

Алгоритмы аутентификации стандарта 802.11 могут обеспечить клиента динамическими, ориентированными на пользователя ключами. Но тот ключ, который создается в процессе аутентификации, не является ключом, используемым для шифрования фреймов или проверки целостности сообщений. В стандарте WPA для получения всех ключей используется так называемый мастер-ключ (Master Key). На рис. 9.15 представлена иерархия ключей с учетом последовательности их создания.

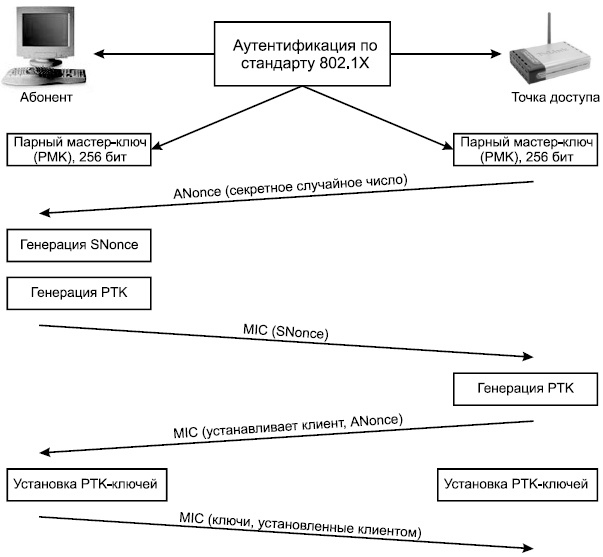

Механизм генерации ключей шифрования осуществляется в четыре этапа:

- Клиент и точка доступа устанавливают динамический ключ (он называется парный мастер-ключ, или PMK, от англ. Pairwise Master Key), полученный в процессе аутентификации по стандарту 802.1x.

- Точка доступа посылает клиенту секретное случайное число, которое называется временный аутентификатор (Authenticator Nonce - ANonce), используя для этого сообщение EAPoL-Key стандарта 802.1x.

- Этот клиент локально генерирует секретное случайное число, называемое временный проситель (Supplicant Nonce - SNonce).

- Клиент генерирует парный переходный ключ (Pairwise Transient Key - PTK) путем комбинирования PMK, SNonce, ANonce, MAC-адреса клиента, MAC-адреса точки доступа и строки инициализации. MAC-адреса упорядочены, MAC-адреса низшего порядка предшествуют MAC-адресам высшего порядка. Благодаря этому гарантируется, что клиент и точка доступа "выстроят" MAC-адреса одинаковым образом ( рис. 9.16).

- Это комбинированное значение пропускается через псевдослучайную функцию (Pseudo Random Function - PRF), чтобы получить 512-разрядный PTK.

- Клиент посылает число SNonce, сгенерированное им на этапе 3, точке доступа с помощью сообщения EAPoL-Key стандарта 802.1x, защищенного ключом EAPoL-Key MIC.

- Точка доступа использует число SNonce для вычисления PTK таким же образом, как это сделал клиент.

- Точка доступа использует выведенный ключ EAPoL-Key MIC для проверки целостности сообщения клиента.

- Точка доступа посылает сообщение EAPoL-Key, показывающее, что клиент может установить PTK и его ANonce, защищенные ключом EAPoL-Key MIC. Данный этап позволяет клиенту удостовериться в том, что число ANonce, полученное на этапе 2, действительно.

- Клиент посылает сообщение EAPoL-Key, защищенное ключом EAPoL-Key MIC, указывающее, что ключи установлены.