|

После прохождения курса Стандарты инфрмационной безопасности мне предложено получение Удостоверения о повышении квалификации от НИУ ВШЭ по программе Менеджмент информационной безопасности. Программа включает в себя ряд курсов которые я уже ранее проходил. Какой порядок действий в данном случае? Как прозводится перезачет результатов? И какие экщамены мне надо еще доздать чтобы получить удостоверение? |

Идентификация и аутентификация. Протокол Kerberos

Лабораторная работа 7. Создание центра сертификации (удостоверяющего центра) в Windows Server 2008

Предыдущая лабораторная работа была посвящена вопросам использования цифровых сертификатов X.509 конечными пользователями. А сейчас мы рассмотрим возможности, которые предоставляет Windows Server 2008 по созданию собственно центра сертификации (Certification Authority - CA) на предприятии.

Соответствующие службы присутствовали в серверных операционных системах семейства Windows, начиная с Windows 2000 Server.

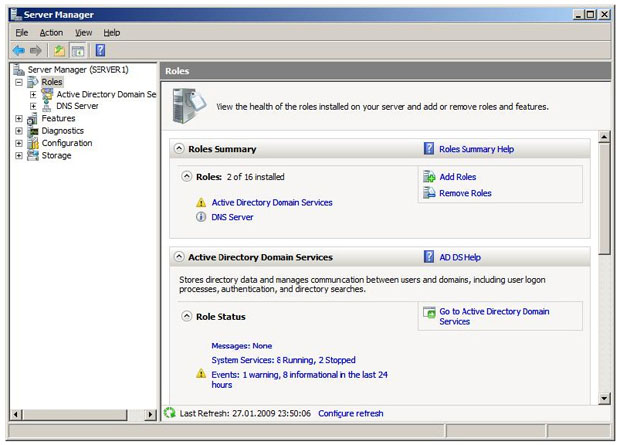

В Windows Server 2008 для того, чтобы сервер смог работать как центр сертификации, требуется сначала добавить серверу роль Active Directory Certificate Services. Делается это помощью оснастки Server Manager, которую можно запустить из раздела Administrative Tools в стартовом меню.

В Server Manager раскроем список ролей и выберем добавление роли ( Add Roles ) - рис. 7.1.

В нашем примере, роль добавляется серверу, являющемуся членом домена Windows. Так как это первый CA в домене, он в нашей сети будет играть роль корневого ( Root ). Рассмотрим по шагам процедуру установки.

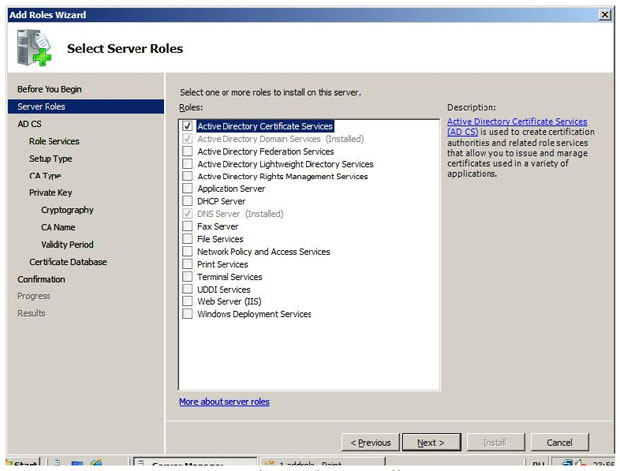

В списке доступных ролей выбираем требующуюся нам ( Active Directory Certificate Services ) и нажимаем Next ( рис. 7.2). После этого запускается мастер, который сопровождает процесс установки.

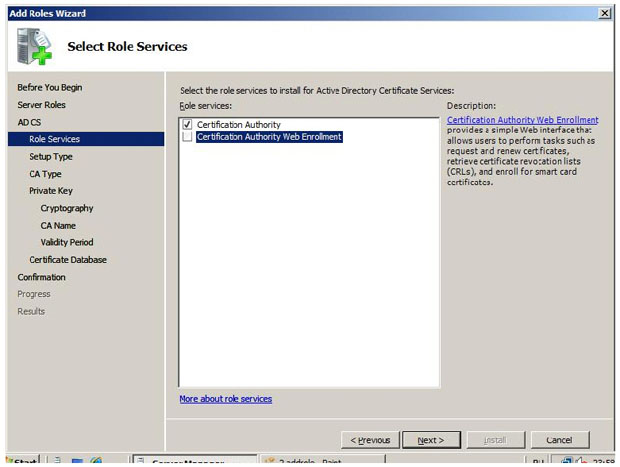

В дополнение к обязательному компоненту "Certification Authority", могут быть установлены дополнительные средства, предоставляющие web-интерфейс для работы пользователей с CA ( рис. 7.3). Это может понадобиться, например, для выдачи сертификатов удаленным или внешним, не зарегистрированным в домене, пользователям. Для выполнения данной лабораторной работы это не понадобится.

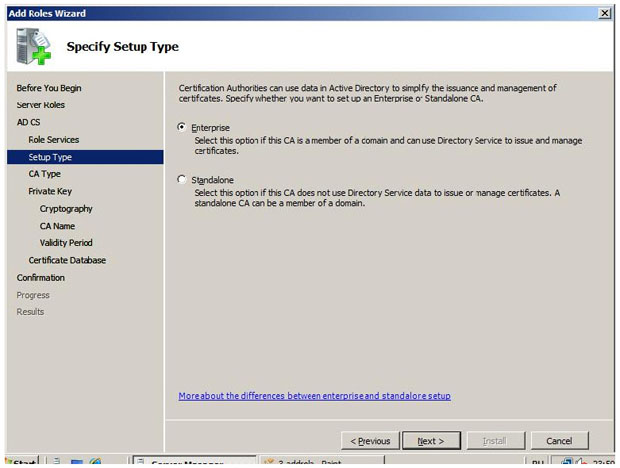

Следующий шаг - определения типа центра сертификации. Он может быть корпоративным ( Enterprise ) или отдельностоящим ( Standalone ) - рис. 7.4. Разница заключается в том, что Enterprise CA может быть установлен только на сервер, являющийся членом домена, т.к. для его работы требуется служба каталога Active Directory. Standalone CA может работать вне домена, например, обрабатывая запросы пользователей, полученные через web-интерфейс. Для выполнения лабораторной работы нужно выбрать версию Enterprise.

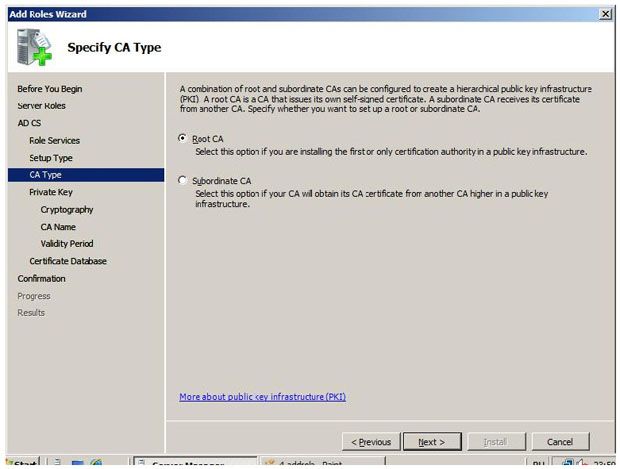

Следующее окно мастера позволяет определить, создается корневой ( Root ) или подчиненный ( Subordinate ) CA - рис. 7.5. В нашем примере создаваемый CA является первым и единственным, поэтому выбираем вариант Root.

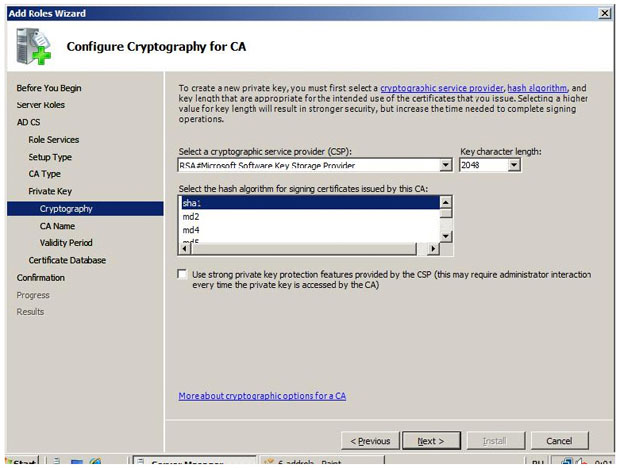

Создаваемый центр сертификации должен будет использовать при работе как минимум одну ключевую пару - открытый и секретный ключ (иначе он не сможет подписывать выпускаемые сертификаты). Поэтому для продолжения установки мастер запрашивает, нужно ли создать новый секретный ключ или будет использоваться уже существующий (тогда надо будет указать, какой ключ использовать). В нашем примере надо создать новый ключ. При этом, потребуется выбрать "криптографический провайдер" (программный модуль, реализующий криптоалгоритмы) и алгоритм хеширования. Согласимся с настройками по умолчанию ( рис. 7.6).

Далее потребуется указать имя CA, размещение базы сертификатов и лог-файлов, и подтвердить сделанные настройки. После этого, роль будет установлена.