|

После прохождения курса Стандарты инфрмационной безопасности мне предложено получение Удостоверения о повышении квалификации от НИУ ВШЭ по программе Менеджмент информационной безопасности. Программа включает в себя ряд курсов которые я уже ранее проходил. Какой порядок действий в данном случае? Как прозводится перезачет результатов? И какие экщамены мне надо еще доздать чтобы получить удостоверение? |

Современные стандарты в области информационной безопасности, использующие концепцию управление рисками

ISO/IEC 15408. Критерии оценки безопасности информационных технологий

Международный стандарт ISO 15408 был разработан на основе стандарта "Общие критерии безопасности информационных технологий" вер.2.1. В 2002 году этот стандарт был принят в России как ГОСТ Р ИСО/МЭК 15408-1-2008 "Информационная технология. Методы обеспечения безопасности. Критерии оценки безопасности информационных технологий" [3], часто в литературе называемый "Общие критерии". Ранее в отечественных нормативных документах в области ИБ понятие риска не вводилось.

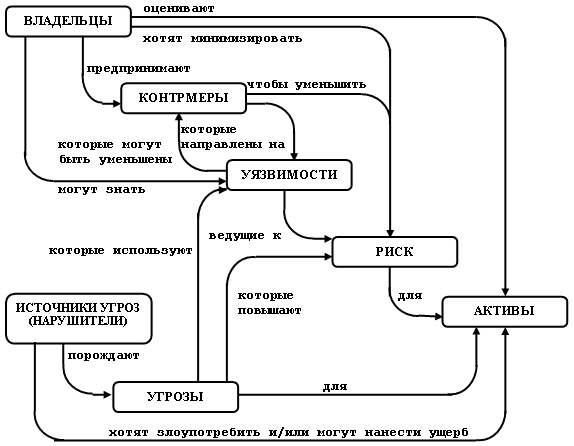

На рис. 2.1 представлена определяемая стандартом взаимосвязь высокоуровневых понятий в области ИБ. Безопасность связана с защитой активов ИС от угроз. За сохранность рассматриваемых активов отвечают их владельцы, для которых эти активы имеют ценность. Существующие или предполагаемые нарушители также могут придавать значение этим активам и стремиться использовать их вопреки интересам их владельца. Владельцы будут воспринимать подобные угрозы как потенциал воздействия на активы, приводящего к понижению их ценности для владельца.

Владельцы активов будут анализировать возможные угрозы, чтобы решить, какие из них действительно присущи их среде. В результате анализа определяются риски. Анализ может помочь при выборе контрмер для противостояния угрозам и уменьшения рисков до приемлемого уровня.

Контрмеры предпринимают для уменьшения уязвимостей и выполнения политики безопасности владельцев активов (прямо или косвенно распределяя между этими составляющими). Но и после введения этих контрмер могут сохраняться остаточные уязвимости. Такие уязвимости могут использоваться нарушителями, представляя уровень остаточного риска для активов. Владельцы будут стремиться минимизировать этот риск, задавая дополнительные ограничения.

Стандарт разработан таким образом, чтобы удовлетворить потребности трех групп специалистов: разработчиков, экспертов по сертификации и пользователей объекта оценки. Под объектом оценки (ОО) понимается "подлежащие оценке продукт информационных технологий (ИТ) или система с руководствами администратора и пользователя". К таким объектам относятся, например, операционные системы, прикладные программы, ИС и т.д.

"Общие критерии" предусматривают наличие двух типов требований безопасности - функциональных и доверия. Функциональные требования относятся к сервисам безопасности, таким как идентификация, аутентификация, управление доступом, аудит и т.д. Требования доверия к безопасности относятся к технологии разработки, тестированию, анализу уязвимостей, поставке, сопровождению, эксплуатационной документации и т.д.

Описание обоих типов требований выполнено в едином стиле: они организованы в иерархию "класс - семейство - компонент - элемент". Термин "класс" используется для наиболее общей группировки требований безопасности, а элемент - самый нижний, неделимый уровень требований безопасности.

В стандарте выделены 11 классов функциональных требований:

- аудит безопасности;

- связь (передача данных);

- криптографическая поддержка (криптографическая защита);

- защита данных пользователя;

- идентификация и аутентификация;

- управление безопасностью;

- приватность (конфиденциальность);

- защита функций безопасности объекта;

- использование ресурсов;

- доступ к объекту оценки;

- доверенный маршрут/канал.

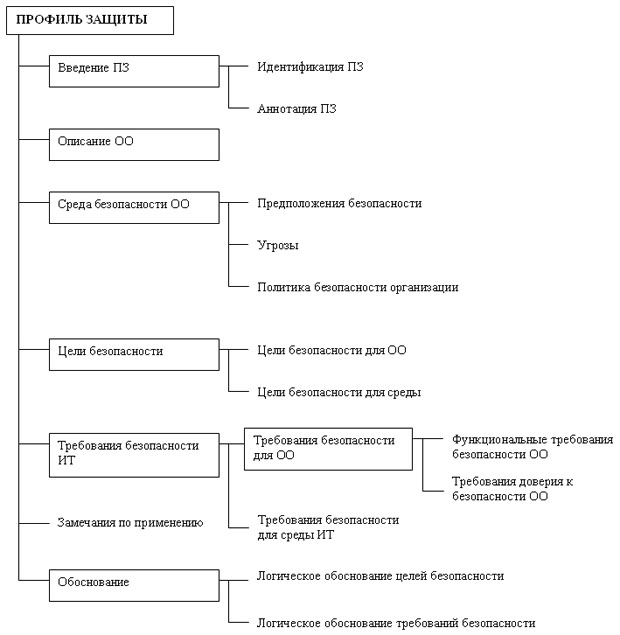

Основные структуры "Общих критериев" - это профиль защиты и задание по безопасности. Профиль защиты определяется как "независимая от реализации совокупность требований безопасности для некоторой категории ОО, отвечающая специфическим запросам потребителя". Профиль состоит из компонентов или пакетов функциональных требований и одного из уровней гарантированности. Структура профиля защиты представлена на рис. 2.2.

Профиль определяет "модель" системы безопасности или отдельного ее модуля. Количество профилей потенциально не ограничено, они разрабатываются для разных областей применения (например, профиль "Специализированные средства защиты от несанкционированного доступа к конфиденциальной информации").

Профиль защиты служит основой для создания задания по безопасности, которое можно рассматривать как технический проект для разработки ОО. Задание по безопасности может включать требования одного или нескольких профилей защиты. Оно описывает также уровень функциональных возможностей средств и механизмов защиты, реализованных в ОО, и приводит обоснование степени их адекватности. По результатам проводимых оценок, создаются каталоги сертифицированных профилей защиты и продуктов (операционных систем, средств защиты информации и т.д.), которые затем используются при оценке других объектов.

Но вернемся к теме оценки рисков. Как отмечалось выше, при оценке риска требуется оценить вероятность успеха атаки на ИС, в случае попытки ее реализации. Этот показатель очевидным образом зависит от того, насколько эффективно реализуются функции безопасности объекта. Стойкость функции безопасности (СФБ) определяется в стандарте как "характеристика функции безопасности ОО, выражающая минимальные усилия, предположительно необходимые для нарушения ее ожидаемого безопасного поведения при прямой атаке на лежащие в ее основе механизмы безопасности". Процедуры анализа стойкости функции безопасности (СФБ) объекта оценки (ОО) и анализа уязвимостей используют понятие "потенциал нападения". Потенциал нападения - прогнозируемый потенциал для успешного (в случае реализации) нападения, выраженный в показателях компетентности, ресурсов и мотивации.

В [4] описывается методика определения потенциала нападения при оценке стойкости функций безопасности и анализе уязвимостей сетевых ИТ. СФБ может быть базовой, средней и высокой.

Базовая стойкость означает, что функция обеспечивает адекватную защиту от случайного нарушения безопасности ОО нарушителем с низким потенциалом нападения.

Средняя стойкость - функция обеспечивает защиту от целенаправленного нарушения безопасности ОО нарушителем с умеренным потенциалом нападения.

Высокая стойкость - уровень стойкости функции безопасности ОО, на котором она обеспечивает защиту от тщательно спланированного и организованного нарушения безопасности ОО нарушителем с высоким потенциалом нападения.

Потенциал нападения зависит от компетенции, ресурсов и мотивации нарушителя.

Мотивация - фактор потенциала нападения, который может использоваться, чтобы описать разные аспекты, связанные с нарушителем и активами, которые его интересуют. Мотивация может:

- косвенно выражать вероятность нападения;

- быть связана с ценностью актива (хотя ценность актива может быть субъективна);

- быть связана с компетентностью и ресурсами нарушителя.

Вычисление потенциала нападения может производиться следующим образом. Предполагается, что для реализации угрозы нарушитель сначала должен выявить соответствующую уязвимость. Поэтому, при анализе потенциала нападения учитываются следующие факторы:

- при идентификации уязвимости:

- время, затрачиваемое на идентификацию уязвимости ( x1 ) ("за минуты", "за часы", "за дни", "за месяцы");

- уровень специальной подготовки ( x2 ) ("эксперт", "специалист", "неспециалист");

- знание проекта и функционирования ОО ( x3 ) ("отсутствие информации об ОО", "общедоступная информация об ОО", "закрытая информация об ОО");

- доступ к ОО ( x4 ) (требуемое время на доступ к ОО, как в случае x1 );

- аппаратные средства, программное обеспечение или другое оборудование ( x5 ) ("стандартное оборудование", "специализированное оборудование", "уникальное оборудование").

- При использовании:

- время, затраченное на использование уязвимости ( y1 );

- уровень специальной подготовки ( y2 );

- знание проекта функционирования ОО ( y3 );

- доступ к ОО ( y4 );

- аппаратные средства, программное обеспечение или другое оборудование, необходимое для использования уязвимости ( y5 ).

Далее 10 факторам x1-x5 и y1-y5 назначаются веса и они суммируются. Сумма используется для оценки уязвимости (потенциала нападения и СФБ ОО).