|

После прохождения курса Стандарты инфрмационной безопасности мне предложено получение Удостоверения о повышении квалификации от НИУ ВШЭ по программе Менеджмент информационной безопасности. Программа включает в себя ряд курсов которые я уже ранее проходил. Какой порядок действий в данном случае? Как прозводится перезачет результатов? И какие экщамены мне надо еще доздать чтобы получить удостоверение? |

Методики и программные продукты для оценки рисков

Методика Microsoft. Анализ существующих подходов

Проведение оценки рисков в соответствии с методикой Microsoft

Процесс управления рисками, предлагаемый корпорацией Майкрософт [8], разбивает этап оценки рисков на следующие три шага:

- Планирование. Разработка основы для успешной оценки рисков.

- Координированный сбор данных. Сбор информации о рисках в ходе координированных обсуждений рисков.

- Приоритизация рисков. Ранжирование выявленных рисков на основе непротиворечивого и повторяемого процесса.

Для проведения оценки требуется собрать данные о:

- Активах организации.

- Угрозах безопасности.

- Уязвимостях.

- Текущей среде контроля (прим. в принятой авторами перевода руководства [8] терминологии средства и меры защиты информации называются элементами контроля, соответственно, среда контроля - совокупность элементов).

- Предлагаемые элементы контроля.

Активами считается все, что представляет ценность для организации. К материальным активам относится физическая инфраструктура (например, центры обработки данных, серверы и имущество). К нематериальным активам относятся данные и другая ценная для организации информация, хранящаяся в цифровой форме (например, банковские транзакции, расчеты платежей, спецификации и планы разработки продуктов). В некоторых организациях может оказаться полезным определение третьего типа активов - ИТ-служб. ИТ-служба представляет собой сочетание материальных и нематериальных активов. Например, это может быть корпоративная служба электронной почты.

Процесс управления рисками безопасности, предлагаемый корпорацией Майкрософт, определяет следующие три качественных класса активов:

- высокое влияние на бизнес (ВВБ) - влияние на конфиденциальность, целостность и доступность этих активов может причинить организации значительный или катастрофический ущерб. Например, к этому классу относятся конфиденциальные деловые данные.

- среднее влияние на бизнес (СВБ) - влияние на конфиденциальность, целостность и доступность этих активов может причинить организации средний ущерб. Средний ущерб не вызывает значительных или катастрофических изменений, однако нарушает нормальную работу организации до такой степени, что это требует проактивных элементов контроля для минимизации влияния в данном классе активов. К этому классу могут относиться внутренние коммерческие данные, такие как перечень сотрудников или данные о заказах предприятия.

- низкое влияние на бизнес (НВБ) - активы, не попадающие в классы ВВБ и СВБ, относятся к классу НВБ. К защите подобных активов не выдвигаются формальные требования, и она не требует дополнительного контроля, выходящего за рамки стандартных рекомендаций по защите инфраструктуры. Например, это могут быть общие сведения о структуре организации.

Далее определяется перечень угроз и уязвимостей и выполняется оценка уровня потенциального ущерба, называемого степенью подверженности актива воздействию. Оценка ущерба может проводиться по различным категориям:

- Конкурентное преимущество.

- Законы и регулятивные требования.

- Операционная доступность.

- Репутация на рынке.

Оценку предлагается проводить по следующей шкале:

- Высокая подверженность воздействию. Значительный или полный ущерб для актива.

- Средняя подверженность воздействию. Средний или ограниченный ущерб.

- Низкая подверженность воздействию. Незначительный ущерб или отсутствие такового.

Следующий шаг - оценка частоты возникновения угроз:

- Высокая. Вероятно возникновение одного или нескольких событий в пределах года.

- Средняя. Влияние может возникнуть в пределах двух-трех лет.

- Низкая. Возникновение влияния в пределах трех лет маловероятно.

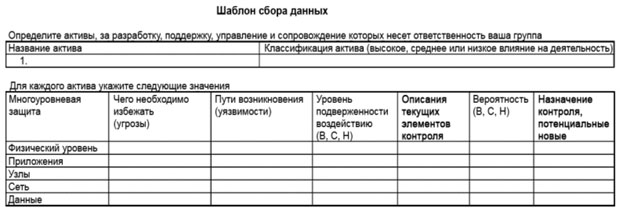

Данные собираются в приведенный ниже шаблон ( рис. 4.8). Набор шаблонов (в виде файлов Excel) для проведения анализа рисков доступен вместе с текстом руководства на сайте Microsoft. Для пояснения методики ниже будут приводиться скриншоты, отображающие разные этапы заполнения шаблонов.

Для угроз указывается уровень воздействия в соответствии с концепцией многоуровневой защиты (уровни - физический, сети, хоста, приложения, данных).

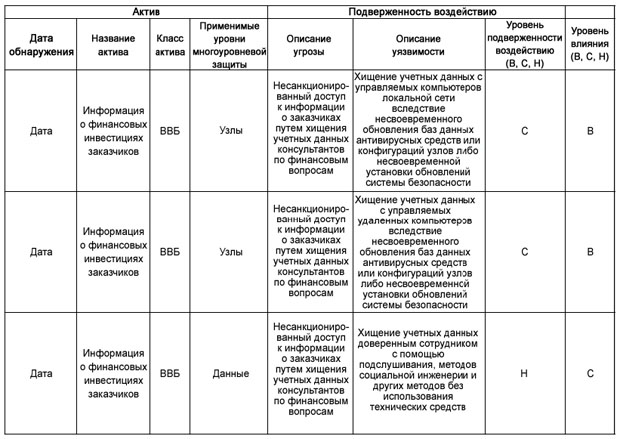

В столбце текущие элементы контроля описываются использующиеся средства и меры защиты, противостоящие данной угрозе. На основе собранных данных заполняется таблица, пример которой представлен на рис. 4.9.

Следующий шаг этапа оценки рисков - приоритизация рисков, т.е. создание упорядоченного по приоритетам списка рисков. Формирование данного списка сначала предлагается выполнить на обобщенном уровне, после чего описания наиболее существенных рисков детализируются.

Исходя из значения класса актива и оценки подверженности актива воздействию по таблице приведенной на рис. 4.10 определяется уровень влияния.

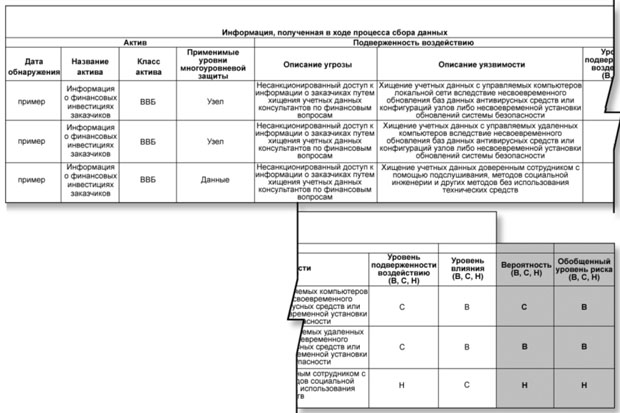

Итоговый уровень риска определяется исходя из уровня влияния и оценки частоты возникновения риска, для которой используется шкала:

- Высокая. Вероятно возникновение одного или нескольких влияний в течение года;

- Средняя. Влияние может хотя бы один раз возникнуть в течение двух или трех лет;

- Низкая. Возникновение влияния в течение трех лет маловероятно.

Полученные оценки заносятся в таблицу, пример которой приведен на рис. 4.12.