Обеспечение безопасности локальной сети

Шаг 2. Делаем окно приветствия пустым (убираем уязвимость 2)

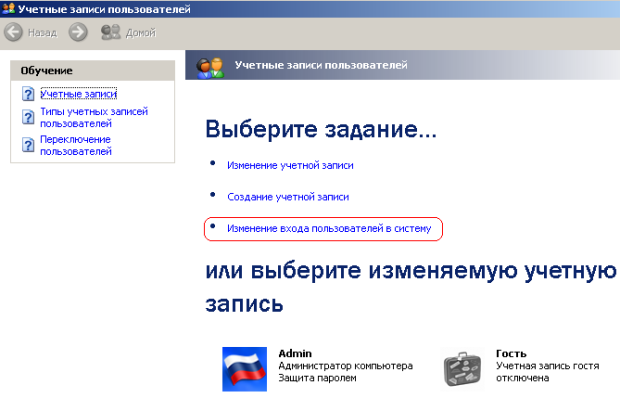

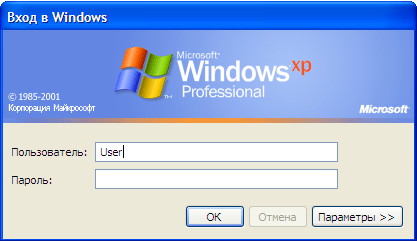

У нас окно входа в систему содержит подсказку Admin, давайте ее уберем, сделав окно пустым. Для начала в окне Учетные записи пользователей жмем на кнопку Изменение входа пользователей в систему и уберем флажок Использовать страницу приветствия ( рис. 19.6 и рис. 19.7).

Но, это только половина дела. Теперь повысим безопасность сети еще на одну условную ступень, сделав оба поля окна приветствия пустыми ( рис. 19.8).

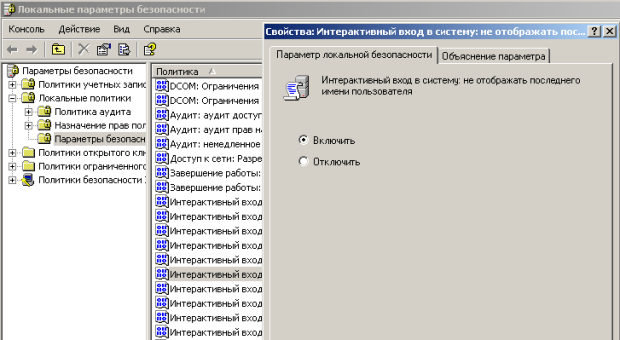

Выполним команду Панель управления-Администрирование – Локальные политики безопасности- Локальные политики-Параметры безопасности-Интерактивный вход: не отображать последнего имени пользователя. Эту запись необходимо включить ( рис. 19.9).

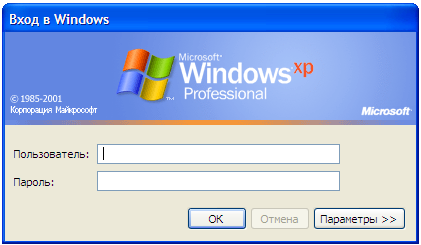

Теперь после завершения сеанса пользователь должен угадать не только пароль, но и имя пользователя ( рис. 19.10).

Выявление сетевых уязвимостей сканированием портов ПК

Злоумышленники используют сканирование портов ПК для того, чтобы воспользоваться ресурсами чужого ПК в Сети. При этом необходимо указать IP адрес ПК и открытый port, к примеру, 195.34.34.30:23. После этого происходит соединение с удаленным ПК с некоторой вероятностью входа в этот ПК.

- TCP/IP port — это адрес определенного сервиса (программы), запущенного на данном компьютере в Internet. Каждый открытый порт — потенциальная лазейка для взломщиков сетей и ПК. Например, SMTP (отправка почты) — 25 порт, WWW — 80 порт, FTP —21 порт.

- Хакеры сканируют порты для того, чтобы найти дырку (баг) в операционной системе. Пример ошибки, если администратор или пользователь ПК открыл полный доступ к сетевым ресурсам для всех или оставил пустой пароль на вход к компьютер.

Одна из функций администратора сети (сисадмина) - выявить недостатки в функционировании сети и устранить их. Для этого нужно просканировать сеть и закрыть (блокировать) все необязательные (открытые без необходимости) сетевые порты. Ниже, для примера, представлены службы TCP/IP, которые можно отключить:

- finger - получение информации о пользователях

- talk- возможность обмена данными по сети между пользователями

- bootp - предоставление клиентам информации о сети

- systat - получение информации о системе

- netstat - получение информации о сети, такой как текущие соединения

- rusersd - получение информации о пользователях, зарегистрированных в данный момент

Просмотр активных подключений утилитой Netstat

Команда netstat обладает набором ключей для отображения портов, находящихся в активном и/или пассивном состоянии. С ее помощью можно получить список серверных приложений, работающих на данном компьютере. Большинство серверов находится в режиме LISTEN - ожидание запроса на соединение. Состояние CLOSE_WAIT означает, что соединение разорвано. TIME_WAIT - соединение ожидает разрыва. Если соединение находится в состоянии SYN_SENT, то это означает наличие процесса, который пытается, установить соединение с сервером. ESTABLISHED — соединения установлены, т.е. сетевые службы работают (используются).

Итак, команда netstat показывает содержимое различных структур данных, связанных с сетью, в различных форматах в зависимости от указанных опций. Для сокетов (программных интерфейсов) TCP допустимы следующие значения состояния

- CLOSED - Закрыт. Сокет не используется.

- LISTEN - Ожидает входящих соединений.

- SYN_SENT - Активно пытается установить соединение.

- SYN_RECEIVED - Идет начальная синхронизация соединения.

- ESTABLISHED - Соединение установлено.

- CLOSE_WAIT - Удаленная сторона отключилась; ожидание закрытия сокета.

- FIN_WAIT_1 - Сокет закрыт; отключение соединения.

- CLOSING - Сокет закрыт, затем удаленная сторона отключилась; ожидание подтверждения.

- LAST_ACK - Удаленная сторона отключилась, затем сокет закрыт; ожидание подтверждения.

- FIN_WAIT_2 - Сокет закрыт; ожидание отключения удаленной стороны.

- TIME_WAIT - Сокет закрыт, но ожидает пакеты, ещё находящиеся в сети для обработки

Примечание

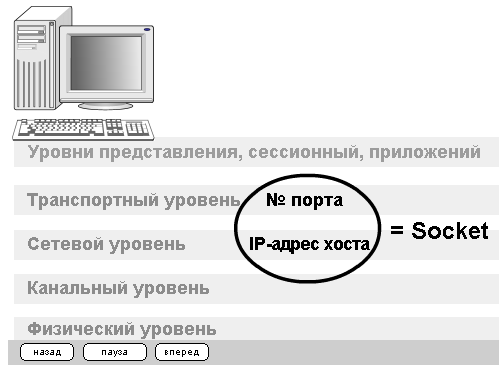

Что такое "сокет" поясняет рис. 19.11. Пример сокета – 194.86.6..54:21