Банк данных угроз безопасности информации, включающий базу данных уязвимостей программного обеспечения. Международный подход к выявлению и анализу уязвимостей: CVE и CVSS

8.2. Описание уязвимостей программного обеспечения, включенных в базу данных уязвимостей программного обеспечения, используемого в информационных системах

Для поиска уязвимостей программного обеспечения доступны следующие фильтры:

- контекстный поиск по названию уязвимости;

- производитель ПО, в котором обнаружена уязвимость;

- аппаратная платформа, при установке на которой программное обеспечение содержит уязвимость;

- версия ПО - версия программного обеспечения, в которой обнаружена уязвимость;

- статус уязвимости - характеристика уязвимости, определяющая степень подтверждения факта существования уязвимости. Возможны следующие значения статуса:

- "Подтверждена производителем" - если наличие уязвимости было подтверждено производителем (разработчиком) программного обеспечения, в котором содержится уязвимость;

- "Подтверждена в ходе исследований" - если наличие уязвимости было подтверждено исследователем (организацией), не являющимся производителем (разработчиком) программного обеспечения;

- "Потенциальная уязвимость" - во всех остальных случаях.

В качестве дополнительных параметров поиска:

- Диапазон дат выявления уязвимостей

- Класс уязвимости - характеристика, уязвимости программного обеспечения, определяющая причину возникновения уязвимости. Может принимать следующие значения:

- уязвимость кода - уязвимость, появившаяся в результате разработки программного обеспечения без учета требований по безопасности информации;

- уязвимость архитектуры - уязвимость, появившаяся в результате выбора, компоновки компонентов программного обеспечения, содержащих уязвимости;

- уязвимость многофакторная - уязвимость, обусловленная наличием в программном обеспечении уязвимостей различных классов

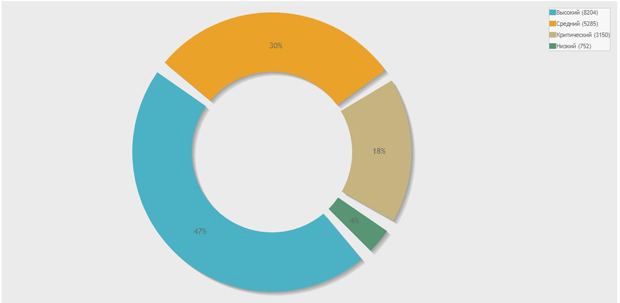

- Уровень опасности обнаруженной уязвимости - оценка опасности уязвимостей, определяемая на основе численного значения базовой оценки уязвимости. В банке данных в зависимости от значения базовой оценки уязвимости V используются следующие уровни опасности:

- низкий уровень, если

;

; - средний уровень, если

;

; - высокий уровень, если

;

; - критический уровень, если V = 10,0.

- низкий уровень, если

- Базовый вектор - текстовая формализованная запись (строка), представляющая собой комбинированные данные о базовых метриках (критериях) уязвимости, на основании которой определяется численная базовая оценка уязвимости (в соответствии с CVSS, который будет рассмотрен далее).

- Идентификатор типа ошибки - идентификатор, установленный в соответствии с общим перечнем ошибок CWE.

- Другие системы идентификации - в этом поле можно ввести идентификатор угрозы в других системах учета уязвимостей.

- Наличие эксплойта (существует/существует в открытом доступе). Эксплойт (англ. exploit, эксплуатировать) - компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему.

- Операционная система - операционная система, под управлением которой функционирует программное обеспечение с обнаруженной уязвимостью.

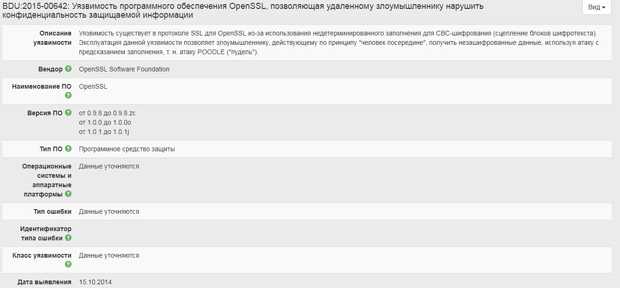

Описание уязвимости выглядит как показано на рис. 8.3.

Стоит отметить особую ценность БДУ с точки зрения описания уязвимостей в отечественном программном обеспечении и средствах защиты информации. ФСТЭК взаимодействует с ведущими вендорами в области информационной безопасности, учебными заведениями и другими заинтересованными организациями (Digital Security, Институт системного программирования Российской академии наук, АО "НПО РусБИТех" и прочими) для пополнения банка угроз информационной безопасности.

Проанализировать вручную 17369 уязвимостей и решить, актуальны ли они для конкретного случая, видится весьма сложной задачей. В настоящее время при построении модели угроз безопасности информации и для анализа защищенности можно использовать готовые программные продукты.

Например, сканер безопасности RedCheck 1.4 от компании "Алтекс-Софт" использует собственную базу данных уязвимостей OVALdb. Уязвимости, хранящиеся в OVALdb, были сопоставлены с банком уязвимостей ФСТЭК, что обеспечило обнаружение сканером уязвимостей, описанных в БДУ.

Сетевые сканеры "Ревизор сети" версия 3.0 от ЦБИ и Сканер-ВС от Информационного центра также умеют искать уязвимости, описанные в БДУ.

Приведем некоторую статистику использования БДУ. По состоянию на 15.05.2017 г. статистика посещений:

- просмотры страниц - 793 619

- суммарное количество визитов - 160 054

- уникальные посетители - 81 480

В разделе "Инфографика" БДУ можно ознакомиться с некоторой статистикой по распределению угроз.

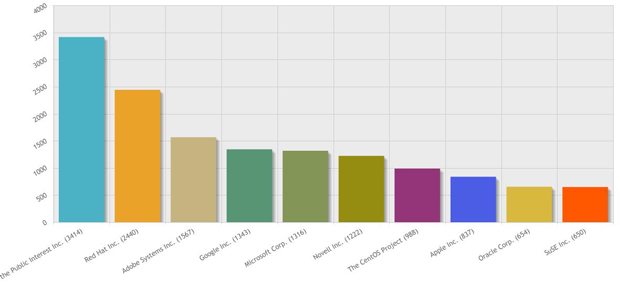

Количество уязвимостей ПО различных производителей ( рис. 8.4):

По состоянию на октябрь 2017 года среди TOP-15 вендоров на первых трех местах по количеству уязвимостей в программном обеспечении оказались:

- Software in the Public Interest Inc.

- Red Hat Inc.

- Adobe Systems Inc.

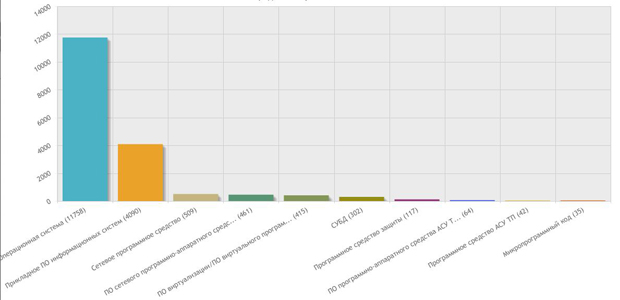

Распределение уязвимостей по типу программного обеспечения показывает, что на первом месте по количеству уязвимостей находятся операционные системы ( рис. 8.5).

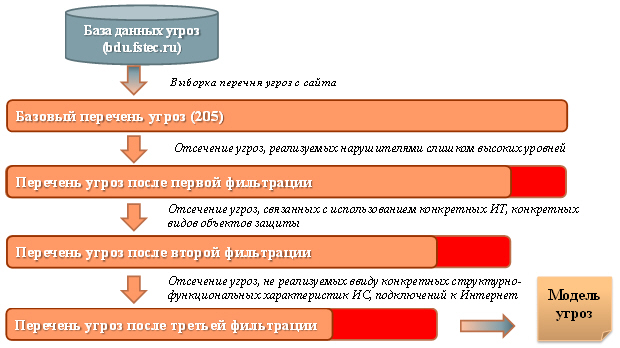

БДУ может использоваться для формирования модели угроз (и последующей оценки защищенности) - рис. 8.7.

Стоит отметить, что ФСТЭК постоянно стремится к улучшению сервиса, в том числе публикует доклады о состоянии сервиса и планах его развития. В частности, планируется создать базу данных ошибок и ошибочных ситуаций, которые могут привести к возникновению уязвимости, с учетом международного опыта. Не так давно была добавлена возможность скачивания сведений об угрозах и уязвимостях в форматах XML и XLSX.