Модель угроз безопасности информации. Методы выявления и анализа угроз безопасности информации и уязвимостей программного обеспечения

7.1. Методы выявления и анализа угроз безопасности информации и уязвимостей программного обеспечения

Для описания угроз безопасности, которым подвержена информационная система, используется Модель угроз безопасности информации. Модель угроз является одним из основополагающих документов при построении системы защиты конкретной информационной системы, так как именно в ней учитываются особенности ИС, используемые в ней программные, программно-технические средства и процессы обработки информации.

В 2015 г. ФСТЭК России опубликовала проект документа - "Методика определения угроз безопасности информации в информационных системах" (далее Методика). В ближайшем будущем он должен заменить "Методику определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных" от 14.02.2008.

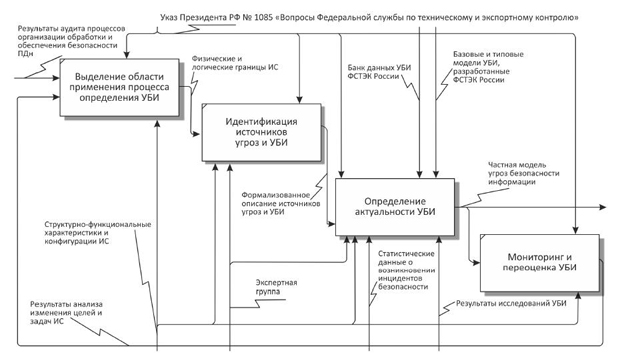

Процесс определения угроз безопасности информации Методики, в отличие от действующего руководящего документа, делится на четыре этапа:

- Область применения процесса определения угроз безопасности информации.

- Идентификация угроз безопасности информации и их источников.

- Определение актуальных угроз безопасности информации.

- Мониторинг и переоценка угроз безопасности информации.

Определение угроз безопасности информации должно осуществляться не только на этапе создания информационной системы и формирования требований к ней, но и в ходе эксплуатации. Схематически этапы, определенные в Методике, показаны на рис. 7.1.

Этап "Область применения процесса определения угроз безопасности информации" подразумевает принятие решения о необходимости защиты информации в ИС и разработку требований к защите. На данном этапе должны быть определены физические и логические границы информационной системы, в которых принимаются и контролируются меры защиты информации, за которые ответственен оператор, а также определены объекты защиты и сегменты информационной системы. Область применения процесса определения угроз безопасности информации отражается в модели угроз безопасности информации наряду с областью действия модели угроз, структурно-функциональными характеристиками информационной системы и особенностями ее функционирования.

На этапе "Идентификация источников угроз и угроз безопасности информации" необходимо выделить источники угроз. В Методике подчеркнуто то, что оценивать целесообразно только те угрозы, у которых есть источники и эти источники имеют возможности и условия для реализации угроз. Источники угроз могут быть:

- антропогенные источники - лица, которые могут преднамеренно или непреднамеренно нарушить конфиденциальность, целостность или доступность информации

- техногенные источники - отказы или сбои в работе технических и программных средств

- стихийные источники - пожары, землетрясения, наводнения и т.п.

Для идентификации угроз безопасности информации в информационной системе определяются:

- возможности (тип, вид, потенциал) нарушителей, необходимые им для реализации угроз безопасности информации;

- уязвимости, которые могут использоваться при реализации угроз безопасности информации (включая специально внедренные программные закладки);

- способы (методы) реализации угроз безопасности информации;

- объекты информационной системы, на которые направлена угроза безопасности информации (объекты воздействия);

- результат и последствия от реализации угроз безопасности информации.

Для выявления уязвимостей можно использовать базу данных угроз информационной безопасности ФСТЭК, о которой мы поговорим в следующей лекции. В ней доступен, в том числе поиск по программному обеспечению, в котором обнаружена уязвимость. Более трудоемким является метод анализа исходных текстов потенциально уязвимой программы. Таким способом находятся уязвимости типа "buffer overflow ", " SQL Injection " и "format string ". Этот метод требует высокой квалификации и, как правило, используется только в компаниях, занимающихся разработкой ПО. Третий метод выявления и анализа уязвимостей предполагает использование специальных программных средств - сканеров безопасности. Эти средства позволяют обнаруживать уязвимости на основе активного и пассивного методов. При помощи пассивного метода осуществляется сбор информации о настройках ПО, присутствующего в ИС, и на основе этих данных делается вывод о наличии или отсутствии в уязвимостей. Так, например, если будет выявлено наличие ОС без установленного модуля Service Pack, то это означает, что она подвержена ряду уязвимостей. Активные методы анализа защищённости приложений имитируют информационные атаки и затем на основе анализа результатов делается вывод о наличии уязвимостей в системе.

Каждая угроза безопасности информации в информационной системе описывается (идентифицируется) следующим образом:

= [нарушитель (источник угрозы); уязвимости; способы реализации угрозы; объекты воздействия; последствия от реализации угрозы].

= [нарушитель (источник угрозы); уязвимости; способы реализации угрозы; объекты воздействия; последствия от реализации угрозы].

Оценка вероятности (возможности) реализации угроз безопасности информации и степени возможного ущерба. В Модель угроз включаются только актуальные угрозы -  , то есть в информационной системе с заданными структурно-функциональными характеристиками и особенностями функционирования существует вероятность (возможность) реализации рассматриваемой угрозы нарушителем с соответствующим потенциалом и ее реализация приведет к неприемлемым негативным последствиям (ущербу):

, то есть в информационной системе с заданными структурно-функциональными характеристиками и особенностями функционирования существует вероятность (возможность) реализации рассматриваемой угрозы нарушителем с соответствующим потенциалом и ее реализация приведет к неприемлемым негативным последствиям (ущербу):

= [вероятность (возможность) реализации угрозы (

= [вероятность (возможность) реализации угрозы ( );степень ущерба (

);степень ущерба ( )].

)].

В ходе эксплуатации ИС может измениться ее базовая конфигурация, что приведет к изменению структурно-функциональных характеристик и применяемых информационных технологий. Также в процессе эксплуатации возможно изменение состава и значимости обрабатываемой информации. Все это обуславливает необходимость четвертого этапа - мониторинг и переоценка угроз безопасности информации. Методика рекомендует пересматривать угрозы не реже 1 раза в год.

Пересмотр (переоценка) угроз безопасности информации, как минимум, осуществляется в случаях:

- изменения требований законодательства Российской Федерации о защите информации, нормативных правовых актов и методических документов, регламентирующих защиту информации;

- изменения конфигурации (состава основных компонентов) и особенностей функционирования информационной системы, следствием которых стало возникновение новых угроз безопасности информации;

- выявления уязвимостей, приводящих к возникновению новых угроз безопасности информации или к повышению возможности реализации существующих;

- появления сведений и фактов о новых возможностях нарушителей.

Модель угроз безопасности информации должна содержать в себе модель нарушителя, включающую:

- типы, виды и потенциал нарушителей, которые могут обеспечить реализацию угроз безопасности информации;

- цели, которые могут преследовать нарушители каждого вида при реализации угроз безопасности информации;

- возможные способы реализации угроз безопасности информации.

По типу нарушители поделены на внутренних и внешних по наличию доступа в ИС. Наибольшими возможностями обладают внутренние нарушители. Внешнего нарушителя необходимо рассматривать в качестве актуального во всех случаях, когда имеются подключения информационной системы к внешним информационно-телекоммуникационным сетям и (или) имеются линии связи, выходящие за пределы контролируемой зоны, используемые для иных подключений.

Угрозы могут быть реализованы следующими видами нарушителей:

- специальные службы иностранных государств (блоков государств);

- террористические, экстремистские группировки;

- преступные группы (криминальные структуры);

- внешние субъекты (физические лица);

- конкурирующие организации;

- разработчики, производители, поставщики программных, технических и программно-технических средств;

- лица, привлекаемые для установки, наладки, монтажа, пусконаладочных и иных видов работ;

- лица, обеспечивающие функционирование информационных систем или обслуживающие инфраструктуру оператора (администрация, охрана, уборщики и т.д.);

- пользователи информационной системы;

- администраторы информационной системы и администраторы безопасности;

- бывшие работники (пользователи).

Виды нарушителей, характерных для конкретной ИС определяются на основе предположений о возможных целях при реализации угроз безопасности информации этими нарушителями.

В качестве возможных целей (мотивации) реализации нарушителями угроз безопасности информации в информационной системе могут быть:

- нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики;

- реализация угроз безопасности информации по идеологическим или политическим мотивам;

- организация террористического акта;

- причинение имущественного ущерба путем мошенничества или иным преступным путем;

- дискредитация или дестабилизация деятельности органов государственной власти, организаций;

- получение конкурентных преимуществ;

- внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические средства на этапе разработки;

- любопытство или желание самореализации;

- выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды;

- реализация угроз безопасности информации из мести;

- реализация угроз безопасности информации непреднамеренно из-за неосторожности или неквалифицированных действий.

В Методике определен достаточно широкий спектр видов нарушителей (от отдельных государств до бывших сотрудников) и их возможных целей реализации угроз безопасности информации в виде таблицы. Также предусмотрено, какие виды нарушителей могут вступить в сговор друг с другом - в этом случае их возможности объединяются.

В зависимости от потенциала, требуемого для реализации угроз безопасности информации, нарушители подразделяются на:

- нарушителей, обладающих базовым (низким) потенциалом нападения при реализации угроз безопасности информации в информационной системе. К этой категории относятся внешние физические лица, пользователи ИС, бывшие сотрудники и т.п.

- нарушителей, обладающих базовым повышенным (средним) потенциалом нападения при реализации угроз безопасности информации в информационной системе. К этой категории относятся преступные группы, конкурирующие организации, администраторы ИС, производители программного обеспечения и т.п.;

- нарушителей, обладающих высоким потенциалом нападения при реализации угроз безопасности информации в информационной системе. К этой категории ФСТЭК отнес только специальные службы иностранных государств (блоков государств).

Возможные способы реализации угроз безопасности информации зависят от структурно-функциональных характеристик и особенностей функционирования информационной системы.

При определении возможных способов реализации угроз безопасности информации необходимо исходить из следующих условий:

- нарушитель может действовать один или в составе группы нарушителей;

- в отношении ИС внешний нарушитель может действовать совместно с внутренним нарушителем;

- угрозы могут быть реализованы в любое время и в любой точке ИС (на любом узле или хосте);

- для достижения своей цели нарушитель выбирает наиболее слабое звено ИС.

Как уже было сказано выше, в качестве показателя актуальности угрозы безопасности информации принимается двухкомпонентный вектор:

= [вероятность (возможность) реализации угрозы (

= [вероятность (возможность) реализации угрозы ( );степень ущерба (

);степень ущерба ( )].

)].

где  определятся на основе анализа статистических данных о частоте реализации угроз безопасности информации в информационной системе и (или) однотипных информационных системах, а

определятся на основе анализа статистических данных о частоте реализации угроз безопасности информации в информационной системе и (или) однотипных информационных системах, а  определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

При отсутствии статистических данных о реализации УБИ в информационной системе и (или) однотипных информационных системах, актуальность УБИ определяется на основе оценки возможности реализацииугрозы безопасности информации ( )

)

= [возможность реализации угрозы (

= [возможность реализации угрозы ( ); степень ущерба (

); степень ущерба ( )],

)],

где  определятся на основе оценки уровня защищенности информационной системы и потенциала нарушителя, требуемого для реализации угрозы безопасности.

определятся на основе оценки уровня защищенности информационной системы и потенциала нарушителя, требуемого для реализации угрозы безопасности.  также определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

также определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

В качестве исходных данных Методика рекомендует использовать банк данных угроз безопасности информации, сформированный и поддерживаемый ФСТЭК, который будет рассмотрен в следующей лекции. Можно также использовать иные источники, в том числе опубликованные в общедоступных источниках данные об уязвимостях, компьютерных атаках, вредоносном программном обеспечении, а также результаты специально проведенных исследований по выявлению угроз безопасности информации.

Под вероятностью реализации угрозы безопасности информации понимается определяемый экспертным путем показатель, характеризующий, насколько вероятным является реализация j-ой угрозы безопасности информации в ИС с заданными структурно-функциональными характеристиками и особенностями функционирования. Вводятся три вербальные градации этого показателя:

- низкая вероятность - отсутствуют объективные предпосылки к реализации j-ой угрозы безопасности информации, отсутствует требуемая статистика по фактам реализации j-ой угрозы безопасности информации, отсутствует мотивация для реализации j-ой угрозы, возможная частота реализации j-ой угрозы не превышает 1 раза в 5 лет;

- средняя вероятность - существуют предпосылки к реализации j-ой угрозы безопасности информации, зафиксированы случаи реализации j-ой угрозы безопасности информации или имеется иная информация, указывающая на возможность реализации j-ой угрозы безопасности информации, существуют признаки наличия у нарушителя мотивации для реализации такой угрозы, возможная частота реализации j-ой угрозы не превышает 1 раза в год;

- высокая вероятность - существуют объективные предпосылки к реализации j-ой угрозы безопасности информации, существует достоверная статистика реализации j-ой угрозы безопасности информации или имеется иная информация, указывающая на высокую возможность реализации j-ой угрозы безопасности информации, у нарушителя имеются мотивы для реализации j-ой угрозы, частота реализации j-ой угрозы - чаще 1 раза в год.

В случае если требуемые данные для оценки вероятности отсутствуют или есть сомнения в их достоверности, актуальность j-ой угрозы определяется на основе оценки возможности ее реализации ( ).

).

Возможность реализации j-ой угрозы безопасности информации ( ) оценивается исходя из уровня защищенности информационной системы (

) оценивается исходя из уровня защищенности информационной системы ( ) и потенциала нарушителя (

) и потенциала нарушителя ( ), необходимого для реализации этой угрозы безопасности информации в конкретной ИС:

), необходимого для реализации этой угрозы безопасности информации в конкретной ИС:

= [уровень защищенности (

= [уровень защищенности ( ); потенциал нарушителя (

); потенциал нарушителя ( )].

)].

На этапе создания ИС используется уровень проектной защищенности ИС -  .

.

Под уровнем проектной защищенности ( ) понимается исходная защищенность информационной системы, обусловленная заданными при проектировании структурно-функциональными характеристиками и условиями ее функционирования. Уровень проектной защищенности определяется исходя из таблицы, приведенной в Методике:

) понимается исходная защищенность информационной системы, обусловленная заданными при проектировании структурно-функциональными характеристиками и условиями ее функционирования. Уровень проектной защищенности определяется исходя из таблицы, приведенной в Методике:

| а) | информационная система имеет высокий уровень проектной защищенности, если не менее 80% характеристик информационной системы соответствуют уровню "высокий", а остальные - среднему уровню защищенности; |

| б) | информационная система имеет средний уровень проектной защищенности, если не выполняются условия по пункту а) и не менее 90% характеристик информационной системы соответствуют уровню не ниже "средний" (берется отношение суммы положительных решений по третьему столбцу, соответствующему среднему уровню защищенности, к общему количеству решений), а остальные - низкому уровню защищенности; |

| в) | информационная система имеет низкий уровень проектной защищенности (Y1П), если не выполняются условия по пунктам а) и б). |

В ходе эксплуатации информационной системы уровень ее защищенности (Y1) определяется следующим образом:

| а) | в информационной системе обеспечивается высокий уровень защищенности, если в ходе эксплуатации информационной системы не появились дополнительные угрозы безопасности информации или в отношении появившихся дополнительных угроз безопасности информации с высокой оперативностью ("за минуты") могут быть приняты меры защиты информации, нейтрализующие эти угрозы; |

| б) | в информационной системе обеспечивается средний уровень защищенности, если в ходе эксплуатации информационной системы появились дополнительные угрозы безопасности информации и в отношении них оперативно ("за часы") могут быть приняты меры защиты информации, нейтрализующие эти угрозы; |

| в) | в информационной системе обеспечивается низкий уровень защищенности, если в ходе эксплуатации информационной системы появились дополнительные угрозы безопасности информации и в отношении них не могут быть с высокой оперативностью или оперативно приняты меры защиты информации, нейтрализующие эти угрозы. |

Потенциал, требуемый нарушителю для реализации j-ой угрозы безопасности информации, может быть базовым (низким), базовым повышенным (средним) или высоким. Значение потенциала нарушителя ( ) для j-ой угрозы безопасности информации определяется на основе данных, приведенных в банке данных угроз безопасности информации ФСТЭК России, а также в базовых и типовых моделях угроз безопасности информации, разрабатываемых ФСТЭК для ИС различных классов и типов. В случае отсутствия информации о потенциале нарушителя для реализации j-ой угрозы безопасности значение потенциала (

) для j-ой угрозы безопасности информации определяется на основе данных, приведенных в банке данных угроз безопасности информации ФСТЭК России, а также в базовых и типовых моделях угроз безопасности информации, разрабатываемых ФСТЭК для ИС различных классов и типов. В случае отсутствия информации о потенциале нарушителя для реализации j-ой угрозы безопасности значение потенциала ( ) определяется в соответствии с приложением № 3 к Методике.

) определяется в соответствии с приложением № 3 к Методике.

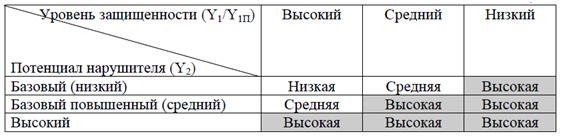

Возможность реализации j-ой угрозы безопасности информации ( ) в зависимости от уровня защищенности информационной системы (

) в зависимости от уровня защищенности информационной системы ( ) и потенциала нарушителя (

) и потенциала нарушителя ( ) определяется как высокая, средняя или низкая в соответствии с таблицей 7.1.

) определяется как высокая, средняя или низкая в соответствии с таблицей 7.1.

Для оценки степени возможного ущерба от реализации угрозы безопасности информации определяются возможный результат реализации УБИ в информационной системе, вид ущерба, к которому может привести реализация угрозы безопасности информации, степень последствий от реализации угрозы безопасности информации для каждого вида ущерба.

В качестве результата реализации угрозы безопасности информации рассматриваются непосредственное или опосредованное воздействие на конфиденциальность, целостность, доступность информации, содержащейся в ИС. Результат реализации угрозы безопасности информации определяется воздействием угрозы на каждое свойство безопасности информации (конфиденциальность, целостность, доступность) в отдельности. При обработке в информационной системе двух и более видов информации (служебная тайна, персональные данные, налоговая тайна, иные установленные законодательством Российской Федерации виды информации) воздействие на конфиденциальность, целостность, доступность определяется отдельно для каждого вида информации. Итоговая степень возможного ущерба берется по максимальному показателю.

Степень негативных последствий от нарушения конфиденциальности, целостности или доступности информации определяется для каждого вида ущерба, зависит от целей и задач, решаемых информационной системой, и может иметь разные значения для разных обладателей информации и операторов. В качестве единой шкалы измерения степени негативных последствий принимаются значения "незначительные", "умеренные" и "существенные" негативные последствия. Каждым оператором определяется в указанной единой шкале измерений степень негативных последствий от нарушения конфиденциальности, целостности или доступности информации применительно ко всем целям и задачам, решаемым информационной системой.

Степень возможного ущерба определяется экспертным методом в соответствии с таблицей 7.2.

| Степень ущерба | Характеристика степени ущерба |

|---|---|

| Высокая | В результате нарушения одного из свойств безопасности информации возможны существенные негативные последствия. Информационная система и (или) оператор (обладатель информации) не могут выполнять возложенные на них функции |

| Средняя | В результате нарушения одного из свойств безопасности информации возможны умеренные негативные последствия. Информационная система и (или) оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций |

| Низкая | В результате нарушения одного из свойств безопасности информации возможны незначительные негативные последствия. Информационная система и (или) оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств |

Решение об актуальности угрозы безопасности информации  принимается в соответствии с таблицей 7.3.

принимается в соответствии с таблицей 7.3.