Планирование работ по ТКЗИ

11.1. Сущность, цели и задачи планирования

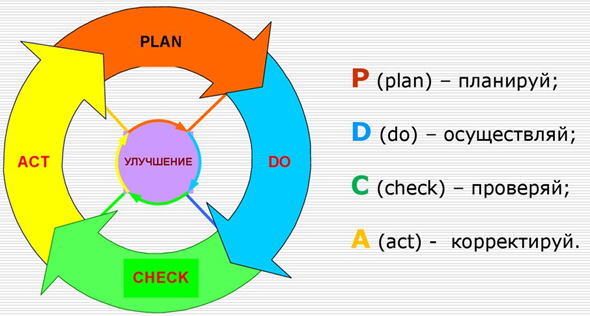

В англоязычной литературе часто можно встретить упоминание цикла Деминга или PDCA. PDCA - это аббревиатура от словосочетания "Plan-Do-Check-Act" ( рис. 11.1) или в переводе на русский-"планирование-действие-проверка-корректировка". В общем случае это алгоритм действий по эффективному управлению любым процессом для руководителя. В том числе по управлению процессом создания комплексной системы защиты информации на предприятии.

Использование цикла приводит к систематическому улучшению процесса. Как видно из цикла PDCA, построение любого процесса начинается с его планирования, в том числе процесса управления информационной безопасностью.

Различают два вида планирования - стратегическое и тактическое. Стратегическое определяет долгосрочное развитие, конечные цели. Тактическое определяет промежуточные цели на пути к стратегическим, а также детализирует необходимые средства для реализации промежуточных целей.

Планирование ТЗКИ включает в себя:

- Определение конечных и промежуточных целей и задач, необходимых для их достижения;

- Определение требований к системе защиты;

- Разработку Политики информационной безопасности;

- Выбор средств и способов обеспечения информационной безопасности;

- Разработку порядка ввода в эксплуатацию средств защиты;

- Определение ответственности персонала;

- Определение порядка пересмотра плана защиты и изменения существующей системы защиты;

- Разработка других документов, регламентирующих деятельность по защите информации в рамках организации.

Основные цели планирования:

- организация проведения комплекса мероприятий по защите конфиденциальной информации, направленных на исключение возможных каналов утечки этой информации;

- установление персональной ответственности всех должностных лиц предприятия за решение вопросов защиты информации в ходе производственной и иной деятельности предприятия;

- определение сроков (времени, периода) проведения конкретных мероприятий по защите информации;

- систематизация (объединение) всех проводимых на плановой основе мероприятий по различным направлениям защиты конфиденциальной информации;

- установление системы контроля за обеспечением защиты информации на предприятии, а также системы отчетности о выполнении конкретных мероприятий;

- уточнение (конкретизация) функций и задач, решаемых отдельными должностными лицами и структурными подразделениями предприятия.

11.2. Порядок разработки, согласования и утверждения планов мероприятий по ТКЗИ

Основным документом в рамках планирования мероприятий по ТКЗИ является "План по защите конфиденциальной информации на календарный год" (далее "План защиты"). Данный план наиболее полно и всесторонне отражает мероприятия по защите информации, предполагаемые к проведению в ходе повседневной деятельности предприятия в течение календарного года. При подготовке плана учитываются вновь принятые (подписанные, утвержденные) нормативные правовые акты и методические документы по защите конфиденциальной информации, действующие приказы и текущие указания вышестоящих органов государственной власти и организаций (при наличии ведомственной принадлежности или иной подчиненности) [103]. Разработка документа осуществляется службой безопасности в тесном взаимодействии с подразделениями (отдельными должностными лицами), в ведении которых находятся задачи, непосредственно касающиеся вопросов защиты информации. Кроме того, при подготовке планов учитываются предложения структурных подразделений предприятия, занимающихся производственной деятельностью или ее обеспечением.

"План защиты" утверждается руководителем организации до начала календарного года. Согласованный и утвержденный "План защиты" доводится под расписку до лиц, ответственных за проведение мероприятий по защите информации.

Пересмотр "Плана защиты" рекомендуется производить раз в год. Кроме того, существует ряд случаев, требующих внеочередного пересмотра. К их числу относятся изменения следующих компонент объекта:

- Люди. Пересмотр "Плана защиты" может быть вызван кадровыми изменениями, связанными с реорганизацией организационно-штатной структуры объекта, увольнением служащих, имевших доступ к конфиденциальной информации и т.д.

- Техника. Пересмотр "Плана защиты" может быть вызван подключением других локальных сетей, изменением или модификацией используемых средств вычислительной техники или программного обеспечения.

- Помещения. Пересмотр "Плана защиты" может быть вызван изменением территориального расположения компонентов объекта[102].

Основой для составления Плана защиты служат:

- Требования нормативно правовых документов в области защиты информации;

- Внутренние организационно-распорядительные документы;

- Результаты анализа текущего состояния объекта информатизации;

- Наличие обязательств перед контрагентами в соответствии с договорами и соглашениями.

План защиты должен включать в себя следующее:

- характеристика защищаемого объекта: назначение, перечень решаемых задач, размещение технических средств и программного обеспечения и их характеристики; (информационно-логическая структура объекта защиты);

- цели и задачи защиты информации, перечень пакетов, файлов, баз данных, подлежащих защите и требований по обеспечению доступности, конфиденциальности, целостности этих категорий информации;

- перечень и приоритетность значимых угроз безопасности, от которых требуется защита и наиболее вероятных путей нанесения ущерба;

- политика информационной безопасности (организационные и технические мероприятия, определяющие - разграничение по уровням конфиденциальности, контроль целостности технической и программной среды, контроль за действиями пользователей, защиту от НСД, антивирусную защиту, организацию доступа на объект, контроль помещений и технических каналов утечки информации и ряд других);

- функциональная схема системы защиты и план размещения средств защиты информации на объекте;

- порядок ввода в действие средств защиты (календарный план проведения организационно-технических мероприятий);

- перечень мероприятий, проводимых единовременно, периодически, по необходимости и постоянно;

- ответственность персонала;

- смета затрат на внедрение системы защиты;

- порядок пересмотра плана и модернизации средств защиты.

Контроль за выполнением мероприятий, включенных в "План защиты", как правило, возлагается на руководителя организации или его заместителя, в ведении которого находятся вопросы защиты конфиденциальной информации. Служба безопасности осуществляет текущий контроль за выполнением указанных мероприятий и информирует о состоянии выполнения "Плана защиты" ответственных лиц.