|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Списки управления доступом (Access Control List)

Списки управления доступом (Access Control List, ACL) являются средством фильтрации потоков данных. Фильтруя потоки данных, администратор может ограничить типы приложений, разрешенных для использования в сети, контролировать доступ пользователей к сети и определять устройства, к которым они могут подключаться. Также ACL могут использоваться для определения политики QoS путем классификации трафика и переопределения его приоритета.

ACL представляют собой последовательность условий проверки параметров пакетов данных. Когда сообщения поступают на входной интерфейс, коммутатор проверяет параметры пакетов данных на совпадение с критериями фильтрации, определенными в ACL, и выполняет над пакетами одно из действий: Permit ("Разрешить") или Deny ("Запретить").

Списки управления доступом состоят из профилей доступа (Access Profile) и правил (Rule). Профили доступа определяют типы критериев фильтрации, которые должны проверяться в пакете данных (MAC-адрес, IP-адрес, номер порта, VLAN и т.д.), а в правилах указываются непосредственные значения их параметров. Каждый профиль может состоять из множества правил.

В коммутаторах D-Link существует три типа профилей доступа: Ethernet, IP и Packet Content Filtering (фильтрация по содержимому пакета).

Защита коммутатора от атак на блок управления (функция CPU Interface Filtering)

Некоторые кадры, полученные коммутатором, направляются на обработку в ЦПУ (CPU), при этом такие кадры не могут быть отфильтрованы аппаратными ACL. Например, кадр, в котором MAC-адрес назначения, – это MAC-адрес коммутатора (в случае тестирования соединения командой ping с указанием IP-адреса интерфейса управления коммутатора).

Для решения задач блокировки трафика, отправляемого для обработки на CPU, используется функция CPU Interface Filtering (программные ACL). В задании 3 рассматривается пример блокировки трафика, отправляемого для обработки на центральный процессор.

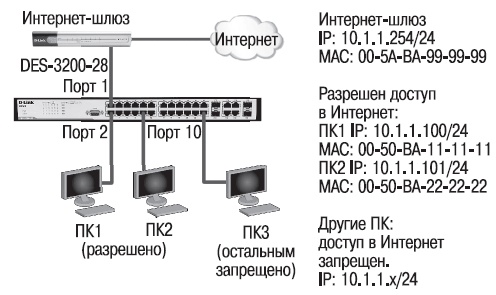

Цель: На коммутаторе D-Link настроить списки управления доступом, в качестве критериев фильтрации используются MAC-и IP-адреса.

Оборудование:

| DES-3200-28 | 1 шт. |

| Рабочая станция | 3 шт. |

| Кабель Ethernet | 5 шт. |

| Консольный кабель | 1 шт. |

| Интернет-шлюз | 1 шт. |

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам по умолчанию командой

reset config

Настройка ограничения доступа пользователей в Интернет по MAC-адресу

Задача: пользователям ПК1 и ПК2 разрешен доступ в Интернет, остальным пользователям - запрещен. Пользователи идентифицируются по МАС-адресам их компьютеров.

Правила:

Правило 1:

Если MAC-адрес назначения = MAC-адресу Интернет-шлюза и MAC-адрес источника = ПК1 - разрешить;

Если MAC-адрес назначения = MAC-адресу Интернет-шлюза и MAC-адрес источника = ПК2 - разрешить;

Правило 2:

Если MAC-адрес назначения = MAC-адресу Интернет-шлюза - запретить;

Правило 3:

Иначе — по умолчанию разрешить доступ всем узлам.

Правило 1.

Создайте профиль доступа с номером 3

create access_profile profile_id 3 profile_name 3 ethernet source_mac FF-FF-FF-FF-FF-FF destination_mac FF-FF-FF-FF-FF-FF

Создайте правило для профиля 3, разрешающее доступ ПК1, подключенного к порту 2, в Интернет

config access_profile profile_id 3 add access_id 1 ethernet source_mac 00-50-ba-11-11-11 destination_mac 00-50-ba-99-99-99 port 2 permit

Создайте правило для профиля 3, разрешающее доступ ПК2, подключенного к порту 10, в Интернет

config access_profile profile_id 3 add access_id 12 ethernet source_mac 00-50-ba-22-22-22 destination_mac 00-50-ba-99-99-99 port 10 permit

Правило 2.

Создайте профиль доступа номером 4

create access_profile profile_id 4 profile_name 4 ethernet destination_mac FF-FF-FF-FF-FF-FF

Создайте правило для профиля 4, запрещающее доступ остальным пользователям в Интернет

config access_profile profile_id 4 add access_id 1 ethernet destination_mac 00-50-ba-99-99-99 port 1-28 deny

Созданное правило запретит прохождение кадров, содержащих МАС-адрес назначения, равный МАС-адресу Интернет-шлюза, на всех портах коммутатора. Если данное правило необходимо применить на одном из портов, в конфигурации указывается определенный порт, к которому подключена станция, трафик которой необходимо блокировать.

Правило 3.

Разрешите все остальное (Выполняется по умолчанию)

Упражнения

Проверьте созданные профили

show access_profile

- Что вы наблюдаете?

- Сколько профилей создано, сколько в них правил?

Подключите станции ПК1 и ПК2 к коммутатору и протестируйте соединение до Интернет-шлюза командой ping

ping <IP-address>

Подключите к коммутатору другую станцию и попробуйте получить доступ к Интернет-шлюзу (подключите станции ПК1 и ПК2 к другим портам).

Протестируйте соединение командой ping до Интернет-шлюза

ping <IP-address>

Что вы наблюдаете? Запишите:

Удалите правило из профиля 3 (например, правило с номером 12, что приведет к отключению ПК2 от Интернета)

config access_profile profile_id 3 delete access_id 12

Удалите профиль доступа (например, профиль 3, что приведет к отключению ПК1 от Интернета)

delete access_profile profile_id 3