|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Функции обеспечения безопасности и ограничения доступа к сети

На сегодняшний день для любого системного администратора одной из самых острых проблем остается обеспечение безопасности компьютерной сети. Казалось бы, такие задачи призваны решать межсетевые экраны, однако подчас первый удар принимают на себя именно коммутаторы. Хотя это и не основная их задача, тем не менее, на данный момент коммутаторы обладают широким функционалом для успешного решения подобного рода задач. Речь идет не только о защите сетей от атак извне, но и о всевозможных атаках внутри сети, таких как подмена DHCP-сервера, атаки типа DoS, ARP Spoofing, неавторизованный доступ и т.д. В некоторых случаях коммутаторы не способны полностью защитить сеть от подобного рода атак, но способны значительно ослабить угрозы их возникновения. Данная глава будет посвящена принципам обеспечения сетевой безопасности на базе оборудования D-Link.

D-Link предлагает комплексный подход к решению вопросов обеспечения безопасности End-to-End Security (E2ES), который включает в себя следующие решения:

- Endpoint Security ("Защита конечного пользователя") — обеспечивает защиту внутренней сети от внутренних атак;

- Gateway Security ("Защита средствами межсетевых экранов") — обеспечивает защиту внутренней сети от внешних атак;

- Joint Security ("Объединенная безопасность") — связующее звено между Endpoint и Gateway Security, объединяющее использование межсетевых экранов и коммутаторов для защиты сети.

Решение Endpoint Security включает следующие функции, обеспечивающие аутентификацию и авторизацию пользователей, контроль над трафиком, узлами и их адресацией в сети:

- функции аутентификации пользователей:

- функция авторизации:

- функции контроля над трафиком:

-

функции контроля над подключением/адресацией узлов в сети:

- Port Security;

- IP-MAC-Port Binding (IMPB);

- функции ослабления атак в сети:

Решение Joint Security включает в себя функции:

Помимо основных функций безопасности, в коммутаторах D-Link реализованы дополнительные решения, позволяющие обнаруживать аномальные потоки кадров в сети Ethernet и уменьшать загрузку ЦПУ в результате множественных широковещательных запросов, вызванных атаками типа ARP Flood:

Прежде чем приступить к рассмотрению темы, уточним некоторые понятия.

Аутентификация — процедура проверки подлинности субъекта на основе предоставленных им данных.

Авторизация — предоставление определенных прав лицу на выполнение некоторых действий.

Как правило, за аутентификацией следует авторизация.

Списки управления доступом (ACL)

Списки управления доступом (Access Control List, ACL) являются мощным средством фильтрации потоков данных без потери производительности, т.к. проверка содержимого пакетов выполняется на аппаратном уровне. Фильтруя потоки данных, администратор может ограничить типы приложений, разрешенных для использования в сети, контролировать доступ пользователей к сети и определять устройства, к которым они могут подключаться. Также ACL могут использоваться для определения политики QoS путем классификации трафика и переопределения его приоритета.

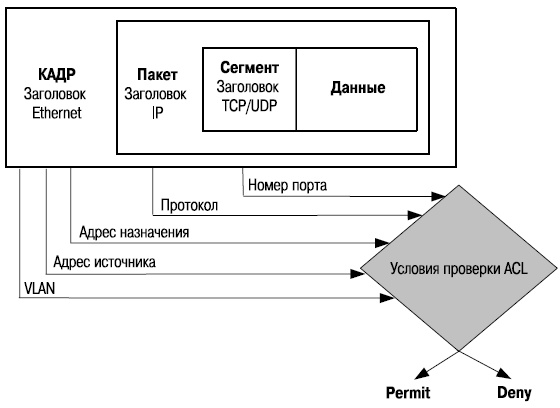

ACL представляют собой последовательность условий проверки параметров пакетов данных. Когда сообщения поступают на входной порт, коммутатор проверяет параметры пакетов данных на совпадение с критериями фильтрации, определенными в ACL, и выполняет над пакетами одно из действий: Permit ("Разрешить") или Deny ("Запретить"). Критерии фильтрации могут быть определены на основе следующей информации, содержащейся в пакете:

- порт коммутатора;

- MAC/ IP-адрес;

- тип Ethernet/ тип протокола;

- VLAN;

- 802.1p/ DSCP;

- порт TCP/ UDP (тип приложения);

- первые 80 байт пакета, включая поле данных.

Профили доступа и правила ACL

Списки управления доступом состоят из профилей доступа (Access Profile) и правил (Rule). Профили доступа определяют типы критериев фильтрации, которые должны проверяться в пакете данных (MAC-адрес, IP-адрес, номер порта, VLAN и т.д.), а в правилах непосредственно указываются значения их параметров. Каждый профиль может состоять из множества правил.

Когда коммутатор получает кадр, он проверяет его поля на совпадение с типами критериев фильтрации и их параметрами, заданными в профилях и правилах. Последовательность, в которой коммутатор проверяет кадр на совпадение с параметрами фильтрации, определяется порядковым номером профиля (Profile ID) и порядковым номером правила (Rule ID). Профили доступа и правила внутри них работают последовательно, в порядке возрастания их номеров. Т.е. кадр проверяется на соответствие условиям фильтрации, начиная с первого профиля и первого правила в нем. Так, кадр сначала будет проверяться на соответствие условиям, определенным в правиле 1 профиля 1. Если параметры кадра не подходят под условия проверки, то далее кадр будет проверяться на совпадение с условиями, определенными в правиле 2 профиля 1 и т.д. Если ни одно из правил текущего профиля не совпало с параметрами кадра, то коммутатор продолжит проверку на совпадение параметров кадра с условиями правила 1 следующего профиля. При первом совпадении параметров кадра с правилом к кадру будет применено одно из действий, определенных в правиле: "Запретить", "Разрешить" или "Изменить содержимое поля пакета" (приоритет 802.1р/ DSCP). Дальше кадр проверяться не будет. Если ни одно из правил не подходит, применяется политика по умолчанию, разрешающая прохождение всего трафика.

Следует отметить, что коммутаторы имеют ограничения по количеству обрабатываемых профилей и правил. Информацию о максимальном количестве поддерживаемых профилей и правил можно найти в документации на используемое устройство.