|

Прошел курс "Безопасность информационных систем". 18 марта, осуществил оплату. До сих пор не пришел сертификат на почту в pdf. |

Виды угроз информационной безопасности

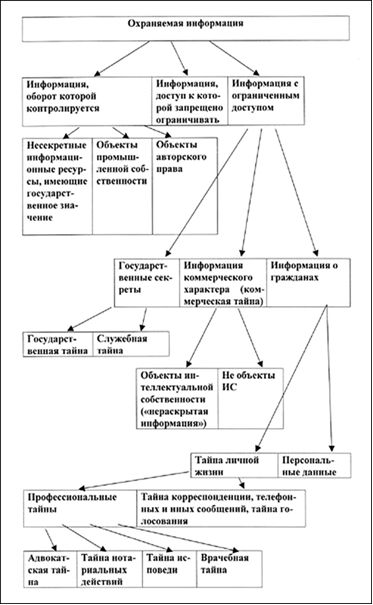

Основные виды защищаемой информации

Любое предприятие, получающее ресурсы, в том числе и информационные, перерабатывает их в продукты своей деятельности. При этом оно порождает специфическую внутреннюю среду, которая формируется совокупностью структурных подразделений, персоналом, техническими средствами и технологическими процессами, экономическими и социальными отношениями как внутри предприятия, так и во взаимодействии с внешней средой.

Совокупность внешней и внутренней информации, обслуживающие системы и технологии, ИТ-специалисты и персонал ИТ-подразделений составляют информационно-технологический ресурс (Information & Technology Resource — ITR) современного предприятия.

Внутри предприятия информационные потоки поступают в соответствующие модули корпоративной системы для структурирования, систематизации, обработки, анализа и практического использования. Большая часть этой информации является свободно используемой в процессе реализации деятельности государственного или коммерческого предприятия, однако в зависимости от особенностей внутренней деятельности и взаимодействия с внешним миром часть информации может быть "для служебного пользования", "строго конфиденциальной" или "секретной". Такая информация является, как правило, "закрытой" и требует соответствующих мер защиты (рис. 2.3).

Для коммерческих компаний используются достаточно простые категории и виды информации (табл. 1 и табл. 2).

Однако в любом случае статус определенного вида информации должен быть закреплен в соответствующем нормативном документе по безопасности и известен всем участникам управленческой, организационной и производственной деятельности.

Для обеспечения безопасности при работе с охраняемой информацией следует, во-первых, выстроить политику работы с конфиденциальной и служебной информацией, разработать и издать соответствующие политики, руководства и процедуры и, во-вторых, обеспечить необходимые программно-аппаратные ресурсы.

Первый шаг — это введение коммерческой тайны в соответствии с федеральным законом N 98-ФЗ "О коммерческой тайне" . Положение о коммерческой тайне разрабатывается департаментом (отделом) информационной безопасности предприятия и вводится приказом генерального директора.

Примерная процедура документирования состоит из разработки и использования следующих документов:

- положение о коммерческой тайне;

- приказ генерального директора о введении коммерческой тайны в компании;

- приказ генерального директора о назначении ответственных за соблюдение коммерческой тайны;

- перечень сведений, составляющих коммерческую тайну;

- учет носителей коммерческой тайны (журналы, грифы);

- приказ генерального директора об ответственности за разглашение или несанкционированную передачу коммерческой тайны.

| Раздел классификации | Категория информации |

|---|---|

| Общедоступная (Public) | Открытая информация, при работе с которой нет никаких ограничений |

| Для служебного пользования (Restricted Access) | Информация ограниченного доступа |

| Конфиденциальная (Confidential) | Конфиденциальная информация, при работе с которой вводятся строгие ограничения в зависимости от уровней допуска пользователя |

| Персональная (Private) | Персональная информация (зарплатная ведомость, адресные и паспортные данные сотрудников, медицинские карточки, ИНН, СПС и пр.) |

| Вид информации | Содержание | Расположение | Гриф |

|---|---|---|---|

| Регистрационная, уставная, юридическая, нормативная | Регистрационные и уставные документы, нормативы | Локально, базы данных системы поддержки деятельности руководителей и база юридической подсистемы | Для служебного пользования, конфиденциальная |

| Плановая, научно-исследовательская и общая производственная | Планы производства, описание технологий, внутренние разработки, стандарты, спецификации, интеллектуальная собственность | Локально, производственные базы данных, файловые серверы | Для служебного пользования, конфиденциальная |

| Инфраструктурная | Карты и журналы ИТ-инфра-структуры, ИТ-системы, системы доступа | Локально, файловый сервер | Для служебного пользования, конфиденциальная |

| Финансовые данные и управленческий учёт | Любая бухгалтерская информация, финансовые планы, отчеты, балансы, платежные документы | Локально, база финансовой подсистемы либо другая среда работы финансового отдела | Для служебного пользования, конфиденциальная |

| Кадровая | Личные карточки персонала | Локально, файловый сервер | Для служебного пользования, конфиденциальная |

| Текущая рабочая | Файлы и документы для внутреннего обмена данными | Общедоступно, общий сервер | Общедоступная, для служебного пользования |

| Внутрикорпоративная | Приказы, распоряжения, расписания, отчеты собраний проектных групп, документы системы качества (планы, результаты проверок, корректирующие мероприятия) | Общедоступно, общий сервер | Общедоступная, для служебного пользования |

| Развлекательная | Фотографии, видеоролики, фильмы, аудиокниги | Общедоступно, общий либо выделенный сервер | Общедоступная |

В продолжение, необходимо создать набор политик по реализации внутренней информационной безопасности:

- политика информационной безопасности;

- политика предоставления прав доступа к внутренним и удаленным ресурсам;

- политика использования Internet/Intranet;

- политика использования электронной почты;

- порядок инвентаризации информационных ресурсов;

- соглашение о неразглашении данных и информации, составляющих коммерческую тайну и имеющих грифы "конфиденциально" и "для служебного пользования".

Программно-аппаратные средства для работы с охраняемой информацией либо встраиваются в соответствующие модули корпоративной информационной системы (КИС), либо используются локально в системах, оговоренных в политике ИБ. Средства противодействия угрозам ИБ и утечкам данных и информации являются, по сути, программно-аппаратным "слоем" между существующей ИТ-инфраструктурой предприятия и корпоративными приложениями, где обрабатываются конфиденциальные данные и с которыми работают сотрудники.

Защитный комплекс состоит не только из технических устройств и ПО, но и из совокупности организационных мер по реализации политики внутренней безопасности — целостное решение связывает воедино инфраструктуру, информацию и персонал.

В таком комплексе сочетаются все важные свойства, характерные для больших вычислительных и сетевых структур:

- многопоточность (по нескольким процессам на одном процессоре, по нескольким процессорам на одном сервере, распределение сложных задач обеспечения контроля и безопасности по разным серверам, использование вычислительных кластеров);

- физическое разделение on-line и off-line функций;

- повсеместная кластеризация и масштабирование, возможность выстраивать распределенные защитные схемы, располагая мониторинг в филиалах, а единое хранилище в главном офисе;

- возможность мониторинга всех каналов с помощью одной базы контентной фильтрации и единого журнала учёта доступа пользователей.

Такие целостные программные продукты осуществляют контроль и управление рисками внутренней безопасности и минимизируют утечки конфиденциальной информации, за счет соответствующих технологических составляющих, глубоко интегрированных в информационную структуру предприятия. К ним относятся программно-аппаратные устройства, осуществляющие:

- отслеживание перемещения конфиденциальной информации по информационной системе (Data-in-Shell);

- управление контролем утечки данных через сетевой трафик по протоколам TCP/IP, SMTP, HTTP(s), IM (ICQ, AOL, MSN), FTP, SQL, собственных протоколов посредством контентной фильтрации на уровне:

- шлюза, через которые идет трафик из внутренней сети во внешнюю сеть (Data-in-Motion);

- сервера, обрабатывающего определенный тип трафика (Data-at-Rest);

- рабочей станции (Data-in-Use);

- внутренних каналов почты Microsoft Exchange, Lotus Notes и др.

- управление контролем утечки охраняемой информации с рабочих станций, периферийных и мобильных устройств посредством контроля действий авторизованных пользователей с конфиденциальными данными: с файлами, внешними устройствами, сетью (локальной, беспроводной), буфером обмена, приложениями, устройств печати (локальные, сетевые);

- установление проактивной защиты и персональных сетевых экранов;

- теневое копирование информационных объектов в единую базу контентной фильтрации для всех каналов по единым правилам для всех каналов.

Грамотно организовать защиту охраняемых данных и информации непросто и недёшево. Для этого нужно произвести классификацию данных, тщательную инвентаризацию информационных ресурсов, выбрать адекватное программно-аппаратное решение, разработать и внедрить совокупность регламентирующих документы внутренней безопасности. Главную роль в этой непростой работе по минимизации рисков утечки данных играют компетентность и воля высшего руководства предприятия, актуальные политики и эффективные программные средства, а также режим коммерческой тайны при работе с охраняемой информацией.