|

Прошел курс "Безопасность информационных систем". 18 марта, осуществил оплату. До сих пор не пришел сертификат на почту в pdf. |

Построения системы информационной безопасности

Основные аспекты построения системы информационной безопасности

Вопросы ответственности в информационной сфере являются чрезвычайно важными в реализации бизнес-целей предприятия. Поскольку эти вопросы в такой постановке являются частью стратегии развития компании, то они, вне всякого сомнения, относятся к компетенции высшего руководства. Рассматривая вопросы ответственности, следует разделить их реализацию в двух ключевых областях — во внешней среде предприятия и в среде внутренней. Точно также можно ввести два вида вопросов — ответственность за нарушения ИБ и ответственность за реализацию ИБ в различных областях информационной деятельности предприятия.

Регулирование ответственности нарушений информационной безопасности во внешней среде с целью нанести вред владельцу информации, а также вопросы взаимоотношений между различными субъектами — обладателями информации — регулируется федеральными законами РФ, региональными, муниципальными и пр. нормативными актами (ответственность первого вида).

Ответственность за причинение вреда и ответственность за реализацию мероприятий по разработке, внедрению и использованию систем ИБ во внутренней среде устанавливается, как правило, на базе действующего законодательства РФ и страны, с которыми осуществляется бизнес, и внутренних корпоративных ("локальных правоустанавливающих") документов. Первый вид ответственности рассмотрен выше.

Ответственность второго вида (формирование и реализация ИБ в различных областях информационной деятельности предприятия) устанавливается обычно на уровне высшего руководства предприятия и включает в себя следующий круг вопросов.

- формирование единой концепции и программы работ в области информационной безопасности (ИБ);

- разработка многоуровневой политики ИБ и системы структурной и персональной ответственности за её реализацию;

- обеспечение выполнения положений политики и программы реализации ИБ;

- планирование и выделение необходимых ресурсов для системной реализации ИБ;

- формирование структурных подразделений и служб ИБ;

- контроль и аудит текущего состояния системы ИБ.

Программа информационной безопасности

Управленческие аспекты разработки и реализации информационной безопасности предполагают наличие совокупности организационных мер в виде развернутой программы, которую целесообразно структурировать по уровням, обычно в соответствии со структурой организации. В большинстве случаев достаточно двух уровней — верхнего (организационно-управленческого), который охватывает всю организацию и корпоративную ИС, и нижнего (или сервисного), который относится к отдельным подсистемам ИС и сервисам.

Программу верхнего уровня формирует и возглавляет лицо, отвечающее за информационную безопасность организации. Эти обязанности, как правило, входят в обязанности руководителя ИТ-подразделения (Chief Information Officer — CIO). Программа должна содержать следующие главные цели:

- стратегическое планирование в области развития информационной безопасности;

- разработку и исполнение политики в области ИБ;

- оценка рисков и управление рисками;

- координация деятельности в области информационной безопасности: выбор эффективных средств защиты, их приобретение или разработка, внедрение, эксплуатация, пополнение и распределение ресурсов, обучение персонала;

- контроль деятельности в области ИБ.

В рамках программы верхнего уровня принимаются стратегические решения по безопасности, оцениваются технологические новинки. Информационные технологии развиваются очень быстро, и необходимо иметь четкую политику отслеживания и внедрения новых программных и технических средств защиты.

Контроль деятельности в области безопасности имеет двоякую направленность. Во-первых, необходимо гарантировать, что действия организации не противоречат федеральным и региональным законам и нормативным актам. Необходимо постоянно следить за изменениями во внешней среде, приводящие к возможности возникновения угроз. Во-вторых, нужно постоянно отслеживать состояние безопасности внутри организации, реагировать на все случаи нарушений, вырабатывать стратегию развития защитных мер с учетом изменения обстановки во внешней и внутренней средах.

Цель программы нижнего уровня — обеспечить надежную и экономичную защиту информационных подсистем, конкретных сервисов или групп однородных сервисов. На этом уровне решается, какие механизмы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, отслеживается состояние слабых мест, проводится первичное обучение персонала и т.п. Обычно за программу нижнего уровня отвечают ответственные менеджеры по обеспечению ИБ, системные администраторы и администраторы сервисов. В плане безопасности важнейшим действием на этом этапе является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться. Необходимо сформулировать ответы на следующие вопросы:

- Какие данные и информацию будет обслуживать данный сервис?

- Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации?

- Каковы угрозы, по отношению к которым данные, информация, сервис и пользователь будут наиболее уязвимы?

- Существуют ли какие-либо особенности сервиса, требующие принятия специальных мер — например, территориальная распределённость компонентов ИС?

- Каковы должны быть характеристики персонала, имеющие отношение к безопасности: компьютерная квалификация, дисциплинированность, благонадежность?

- Каковы законодательные положения и корпоративные правила, которым должен удовлетворять сервис?

Результаты оценки критичности являются отправной точкой в составлении спецификаций на приобретение или разработку сервисов. Кроме того, они определяют ту меру внимания, которую служба безопасности организации должна уделять сервису или группе сервисов на всех этапах его жизненного цикла.

Сделаем существенную оговорку. Программа безопасности не является воплощением простого набора технических средств, встроенных в информационную систему — у системы ИБ есть важнейшие "политический" и управленческий аспекты. Программа должна официально приниматься и поддерживаться высшим руководством, у нее должны быть определенные штаты и выделенный бюджет. Без подобной поддержки приказы, распоряжения и "призывы" к исполнению программы останутся пустым звуком.

Модели ИБ, требования и основные этапы реализации информационной безопасности

Главная цель мер, предпринимаемых на управленческом уровне - сформировать единую концепцию и программу работ в области информационной безопасности (ИБ) и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя текущее состояние системы ИБ.

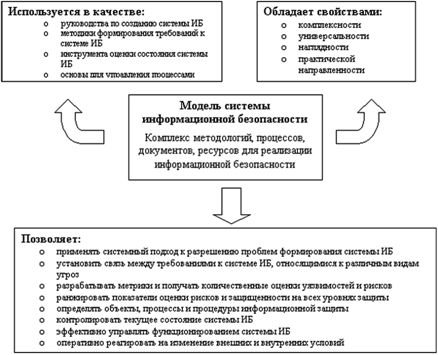

Практически это можно осуществить, разработав концептуальную, математическую и функциональную модели представления информационной защиты, которая позволяет решать задачи создания, использования, сопровождения, развития и оценки эффективности общей системы ИБ (рис. 4.1).

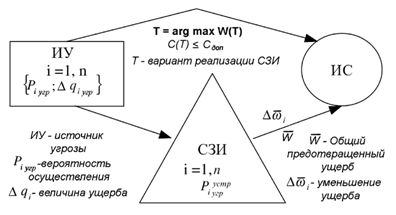

Математическая модель представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные (аналитические, алгоритмические или численные) зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер (рис. 4.2).

При построении теоретических моделей систем защиты информации (СЗИ) и информационных ресурсов необходимо опираться на следующие важнейшие обстоятельства:

- выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры ИС;

- четкая математическая формулировка задачи построения модели СЗИ, учитывающая заданные требования к системе защиты и позволяющая построить СЗИ в соответствии с этими критериями.

Такие модели для разных компаний могут быть разнообразными, но любая из них должна обладать следующими свойствами: универсальность, комплексность, наглядность, простота использования, практическая реализуемость, измеримость с помощью наборов метрик, "самообучаемость" (возможность наращивания знаний), надежное функционирование в условиях высокой неопределенности исходной информации.

Ниже указаны основные этапы построения модели:

- анализ структуры информационно-вычислительной системы и уровня необходимой защиты данных и самой ИС;

- анализ изменяющихся характеристик СЗИ, определяемых динамикой воздействия угроз (адаптивные СЗИ);

- анализ корреляционных зависимостей между различными параметрами СЗИ, являющимися результатом решения конкретных задач по защите информации;

- анализ возможного понижения общего уровня защищенности из-за наличия корреляций;

- определение совокупностей задач защиты для определения контролируемых параметров СЗИ;

- формирование требований и рекомендаций по рациональной организации структуры ИБ.

Для контроля параметров реализуемых моделей СЗИ необходимо формировать системы количественных показателей (метрик), с помощью которых оценивается:

- сложность структуры, поведение и диагностирование нормальной работы СЗИ с учетом обеспечения её устойчивости в условиях быстро изменяющихся условий внешней и внутренней среды;

- нормальное функционирование контролируемых зон СЗИ; определение и оценка направленных угроз, выявление уязвимостей, управление рисками и т.д.

- работоспособность и возможность диагностирования нарушений нормальной работы СЗИ на базе адаптивных моделей.

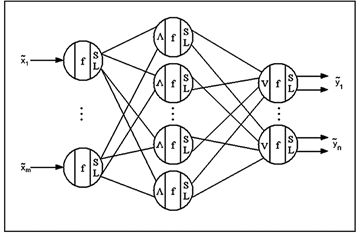

В настоящее время адаптивные модели с использованием нейро-нечетких классификаторов чаще всего строятся в терминах теории нечетких множеств (Fuzzy Sets) и нечеткой логики (Fuzzy Logic) по следующей схеме (рис. 4.3).

Адаптивность модели на базе нейронных сетей (НС) позволяет при ограниченных затратах на организацию системы ИБ обеспечить заданный уровень безопасности ИТ-системы за счет быстрой реакции системы на изменение поля угроз. При этом очень важным качеством является возможность накопления и передачи опыта системой ЗИ.

Распределенные поля нейро-четких и нейро-нечетких сетей аккумулируют знания в процессе развития защищаемой ИТ-системы, производят адаптацию к изменению поля угроз и эти знания могут передаваться в последующие версии ИТ-системы. Так формируется процесс наследования.

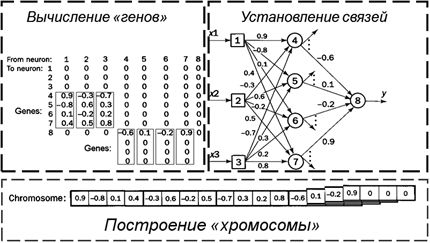

На рис. 4.4 показана одна из возможных схем такого классификатора. Обозначения здесь следующие:  - вектор угроз,

- вектор угроз,  - вектор заключений о защищенности системы,

- вектор заключений о защищенности системы,  - совокупность формальных нейронов классификатора для выполнения операций композиции над нечеткими заключениями,

- совокупность формальных нейронов классификатора для выполнения операций композиции над нечеткими заключениями,  и

и  - нижняя и верхняя границы уровня угроз,

- нижняя и верхняя границы уровня угроз,  - совокупность весовых коэффициентов, описывающих веса связей между различными взаимодействующими нейронами классификатора.

- совокупность весовых коэффициентов, описывающих веса связей между различными взаимодействующими нейронами классификатора.

Обучение нейро-нечеткого классификатора на наборе

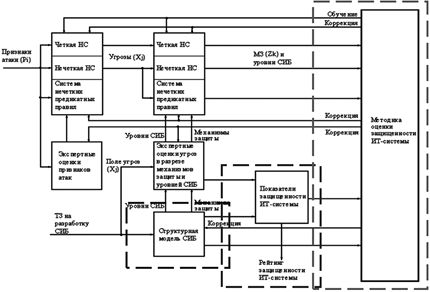

векторов известных угроз (обучающая выборка) выявляет и позволяет устранить из структуры нейронной сети незначащие связи (слабые неточные заключения в системы нечетких правил, имеющие минимальные веса). Обучение такой НС в виде многослойной структуры с нечеткими связями не требует выполнения сложных математических расчетов, что позволяет снизить трудоемкость решения задачи обучения адаптивной СЗИ (рис. 4.5).

векторов известных угроз (обучающая выборка) выявляет и позволяет устранить из структуры нейронной сети незначащие связи (слабые неточные заключения в системы нечетких правил, имеющие минимальные веса). Обучение такой НС в виде многослойной структуры с нечеткими связями не требует выполнения сложных математических расчетов, что позволяет снизить трудоемкость решения задачи обучения адаптивной СЗИ (рис. 4.5).

Минимизацию ошибки в такой адаптивной системе, построенной на базе нейронных сетей, можно эффективно осуществлять с использованием генетических алгоритмов, где в качестве генов хромосомы используются векторы итерационно перевычисляемых весов связей, ассоциированных с входными значениями  (рис. 4.6).

(рис. 4.6).

Основное назначение функциональной модели СЗИ - практическое обеспечение процесса создания системы ИБ за счет оптимизации принимаемых решений и выбора рационального варианта технической реализации (рис. 4.7).

На рис. 4.8 в общем виде представлена модель требований, на основании которых формируются спецификации и организационные меры для приобретения готовых решений или разработки программно-аппаратных средств, реализующих систему информационной защиты [Симонов С., 1999].

Вне зависимости от размеров организации и специфики ее информационной системы, работы по обеспечению режима ИБ в том или ином виде должны содержать этапы, представленные на рис. 4.8. При этом важно не упустить каких-либо существенных аспектов. Это будет гарантировать некоторый минимальный (базовый) уровень ИБ, обязательный для любой информационной технологии или информационной системы.

Для обеспечения базового уровня ИБ используется упрощенный подход к анализу рисков, при котором рассматривается стандартный набор наиболее распространенных угроз безопасности без детальной оценки их вероятностей. Для нейтрализации угроз применяется типовой набор контрмер, а вопросы эффективности защиты рассматриваются в отдельных важных случаях.

Подобный подход приемлем, если ценность защищаемых ресурсов с точки зрения организации не является чрезмерно высокой.

Отметим объективные трудности, с которыми можно столкнуться при моделировании системы информационной защиты:

- Трудность построения формальных моделей СЗИ определяется, в целом, неопределенностью условий функционирования ИС.

- Постановка задачи обеспечения защиты информации, часто оказывается некорректной, поскольку формулируется в условиях непредсказуемости поведения системы защиты в нестандартных и, особенно, экстремальных ситуациях.

- В связи с этим, задачи обеспечения безопасности вычислительных и информационных систем, как правило, не обладают свойством единственности решения.

- Эффективность и оптимальность определяются степенью учета ограничений, налагаемых СЗИ для конкретных ситуаций – в общем случае трудно сформировать модель, пригодную для всех возможных ситуаций, связанных с угрозами.

- Быстрое развитие информационных технологий заставляет пересматривать концепции и программы информационной защиты, что однозначно приводит к необходимости пересматривать текущие модели СЗИ.

Однако математическе и функциональное моделирование чрезвычайно важно и необходимо. В результате моделирования получаем: оценку возможности реализации различных средств защиты информации в современных системах обработки данных; архитектуру системы защиты, согласованную с архитектурой ИС и информационной инфраструктурой предприятия; количественную оценку качества функционирования СЗИ; оценку экономической и практической эффективности реализуемой модели СЗИ.