| Россия, Владимир, Владимирский государственный университет, 2002 |

Функции безопасности других продуктов Lotus

12.3.3 Аспекты безопасности для пользователей в киоске или в интернет-кафе

iNotes Web Access позволяет с легкостью осуществлять доступ к почте Notes, календарю, контактам, списку дел (to do list) и блокноту из любого места: из киоска, из интернет-кафе или из дома.

Функция выхода в iNotes Web Access отправляет команду выхода на сервер, чтобы завершить сеанс, если используется сеансовая аутентификация. iNotes Web Access также закрывает окно браузера, чтобы другой пользователь не смог нажать кнопку back (назад) и просмотреть личную информацию на предыдущем экране. Помимо защищенного выхода, iNotes Web Access выполняет некоторые сложные операции с алгоритмами кеширования. Это необходимо для того, чтобы предотвратить хранение информации в локальном кеше браузера в формате, открытом для просмотра любым пользователем.

Необходимо отметить, что функция защищенного выхода не очищает локальный кеш браузера. Так как Internet Explorer хранит содержимое в кеше браузера, можно получить доступ к этой информации программным путем. iNotes Web Access не может удалить эти файлы вместо пользователя; поэтому пользователи должны удалить их самостоятельно или настроить браузер таким образом, чтобы не допустить локального хранения информации (временных интернет-файлов) после завершения сеанса.

Автоматическое удаление временных интернет-файлов

Можно настроить Internet Explorer на автоматическое удаление временных интернет-файлов. Включение этой функции в Internet Explorer 5.01 и в более поздние версии выполняется через меню Tools (Сервис) -> Internet Options (Свойства обозревателя) -> Advanced (Дополнительно), где нужно выбрать опцию Empty temporary Internet file folders when browser is closed (Удалять все файлы из папки временных файлов Интернета при закрытии обозревателя).

12.3.4 Различия между безопасностью iNotes Web Access и Notes

Большинство функций безопасности клиента Notes доступны и для пользователя iNotes Web Access. Однако существуют некоторые различия между безопасностью в Notes и iNotes:

- iNotes не поддерживает секретные ключи. Если идентификатор пользователя Notes уже содержит ключи документа, iNotes сможет расшифровать документ. Однако iNotes не поддерживает создание или импорт секретных ключей. Если пользователь периодически получает сообщения, содержащие секретные ключи, ему придется импортировать секретные ключи в идентификатор пользователя через Notes и затем реимпортировать идентификатор пользователя Notes в iNotes.

- iNotes не поддерживает новые открытые ключи.

- iNotes не поддерживает запрашиваемые изменения имени, а также не может изменить установленный по умолчанию параметр автоматического принятия изменений в идентификаторе. Если администратор установил автоматическое принятие изменений в ID-файле (имя), нельзя отменить функцию автоматического принятия изменений в iNotes, как это можно сделать в Notes.

- В iNotes кросс-сертификаты хранятся только в Domino Directory.

- Нельзя импортировать идентификатор Notes, настроенный на использование смарт-карты, в iNotes.

12.3.5 Защита от вредоносного кода

В клиенте Notes для защиты данных на рабочей станции пользователя применяется таблица управления выполнением (Execution Control List, ECL). Использование ECL позволяет ограничить доступ формул и скриптов к рабочей станции пользователя. Например, при корректно заданной ECL можно не допустить доступа неавторизованного кода к файловой системе, другим базам данных Domino и внешнему коду. Дополнительные сведения о ECL см. в справке Lotus Domino Administrator 6 Help.

Существует возможность написания кода, который может повредить рабочую станцию пользователя и вложения этого кода в почтовое сообщение. Принцип работы Web-клиента не позволяет создать ECL для защиты компьютера пользователя от вредоносного кода. Вместо этого реализован фильтр активного содержимого iNotes Web Access, назначение которого состоит в том, чтобы удалить потенциально вредоносное активное содержимое из почтового сообщения, прежде чем оно будет доставлено пользователю. Этот фильтр обеспечивает защиту от наиболее распространенных типов атак. Однако он не предназначен для защиты от вирусов, троянских коней и подобных программ, содержащихся во вложениях.

Замечание. Если этого требует политика безопасности организации и это возможно с точки зрения архитектуры безопасности, включение личного брандмауэра в пользовательскую систему может представлять собой полезный дополнительный этап повышения уровня безопасности. По меньшей мере следует использовать антивирусную программу для перехвата кода, не отслеживаемого таблицей управления выполнением (что, как правило, является следствием игнорирования пользователем предупреждений ECL).

12.3.6 Безопасность на стороне клиента

В этом разделе рассматриваются некоторые аспекты безопасности на стороне клиента (браузера) при использовании iNotes Web Access.

Cookie-файлы

Как говорилось выше, cookie-файл представляет собой метод, применяемый для отправки сеансовой информации с браузера на сервер. Cookie-файлы обычно содержат информацию о пользователе и/или сеансе пользователя.

Для того чтобы iNotes Web Access работал должным образом, браузер должен разрешать использование cookie-файлов. iNotes Web Access применяет один cookie-файл с именем Shimmer, в котором хранятся все параметры приложения. Этот cookie-файл хранится в памяти и никогда не сохраняется на рабочей станции пользователя.

Личные данные и кеш браузера

iNotes Web Access различает элементы дизайна iNotes Web Access и личные данные с точки зрения кеша браузера. В целом для HTML-кода, содержащего генерируемые личные данные, назначается (в HTTP-заголовке Cache-Control) значение no-cache, которое сообщает браузеру о том, что данную страницу не следует сохранять в кеше файловой системы браузера. Для элементов дизайна, таких, как файлы JavaScript, .gif-файлы и пустые формы iNotes Web Access, устанавливается срок действия в один год. Это обеспечивает более высокую производительность iNotes Web Access при использовании через коммутируемое соединение, так как браузер не будет пытаться загружать эти элементы дизайна, если они уже находятся в кеше браузера [предполагается, что опция Empty temporary Internet files when browser is closed (Удалять все файлы из папки временных файлов Интернета при закрытии обозревателя) не установлена].

Исключение из этого правила состоит в том, что iNotes Web Access генерирует .pdf-файл для вывода календаря пользователя. Этот .pdf-файл, содержащий данные пользователя, имеет отметку private и должен находиться в кеше для просмотра через Adobe Acrobat. Этот файл остается открытым до 1 минуты после закрытия Adobe Acrobat Reader.

Кроме того, из-за проблем с Internet Explorer (см. статью Q272359 на сайте http://www.microsoft.com) при использовании SSL iNotes Web Access устанавливает параметр Cache-Control в значение none для возвращаемых XML-данных. Это означает, что в этом случае просматриваемые данные остаются в кеше. Эти XML-данные представляют собой данные, используемые представлениями для вывода информации.

Обратите внимание на то, что многие браузеры хранят как учетные данные, так и личные данные в памяти и что эти элементы не удаляются должным образом до закрытия браузера. По этой причине, как говорилось выше, iNotes Web Access содержит кнопку Logout для закрытия всего сеанса браузера и удаления файлов в памяти. Пользователи также могут настроить браузер на удаление всех файлов из папки временных интернет-файлов при закрытии окна браузера. При этом происходит удаление любого кода и данных, оставшихся в кеше.

Шифрование

В настоящее время iNotes Web Access не поддерживает чтение и отправку зашифрованной почты. При попытке чтения зашифрованной почты выводится сообщение, указывающее, что почтовое сообщение зашифровано и что для его просмотра следует использовать клиент Notes.

iNotes Web Access также содержит пользовательское предпочтение default copy and close (копирование и закрытие по умолчанию), которое позволяет задать папку для сохранения всех почтовых сообщений "по одному щелчку" (например, read later with Notes), что обеспечивает более эффективное хранение почтовых сообщений для последующего просмотра из клиента Notes.

12.4 Lotus Workplace

Lotus Workplace представляет новое предложение от Lotus, реализующее стратегию электронного бизнеса "по требованию" (on demand) компании IBM, которую можно выразить следующим предложением:

Предприятие, бизнес-процессы которого интегрированы внутри компании и между компанией и ее основными партнерами, поставщиками и клиентами и могут быстро реагировать на запросы клиента, рыночные возможности или внешнюю угрозу.

Lotus Workplace интегрирует возможности совместной работы в единой защищенной, надежной, легкоуправляемой открытой платформе. Lotus Workplace в настоящее время включает следующие продукты, предназначенные для совместного или раздельного использования и обеспечивающие единообразную среду для совместной работы, позволяющую достичь соответствия меняющимся бизнес-требованиям:

- Lotus Workplace Messaging обеспечивает экономичный способ расширения существующей инфраструктуры системы сообщений для всей организации и предлагает доступную систему электронной почты для всех сотрудников. Этот продукт имеет интуитивно-понятный пользовательский интерфейс, не требующий дополнительного обучения, а также гибкие варианты развертывания клиента, поддерживающие конфигурации порталов или киосков, POP3, IMAP и Microsoft Outlook. В числе новых возможностей этого предложения: пользовательский интерфейс на основе портлетов; интегрированные функции уведомления о присутствии (presence awareness) и мгновенного обмена сообщениями; были добавлены функции печати; функции конечного пользователя (например, проверка правописания, предпочтения пользователей); персонализация пользователей через WebSphere Member Manager, и средство поиска сотрудников.

- Lotus Workplace Team Collaboration обеспечивает рабочие области групп самостоятельного обеспечения и позволяет легко использовать Web-конференции. Назначение продукта состоит в том, чтобы помочь пользователям, группам и целым организациям, наряду с их клиентами, бизнес-партнерами и поставщиками, улучшить согласование, информирование и устойчивость. Это предложение имеет следующие преимущества: оно повышает продуктивность, связывая географически распределенные группы; дает возможность пользователям совместно применять документы; предлагает форумы обсуждений; обеспечивает средства самостоятельного управления членством; позволяет пользователям осуществлять совместное применение презентаций и материалов встреч; обеспечивает осведомленность о присутствии, а также мгновенный обмен сообщениями; и наконец, содержит службу поиска сотрудников.

- Lotus Workplace Web Content Management обеспечивает средства публикации содержимого и авторинга для нетехнических пользователей, предлагая простой способ создания, управления и публикации содержимого для Web-сайтов организации. Позволяет разрешить узкие места на уровне информационной системы и Web-мастера, передав функции создания и управления содержимым экспертам по авторингу содержимого, контроль всех публикаций, снижая время разработки и реализации. В частности, данный продукт обеспечивает: совместное создание содержимого, управление содержимым (от простого до сложного содержимого) и доставку содержимого.

- Lotus Workplace Collaborative Learning осуществляет управление обучением, а также планирование, регистрацию и слежение за курсом. Если вкратце, этот продукт обеспечивает обучение в соответствии с графиком и помогает рационализировать программы обучения и требования к обучению. Он позволяет клиентам осуществлять управление программой обучения в целом как на основе обучения в классе, так и на основе электронного обучения, с единой платформы.

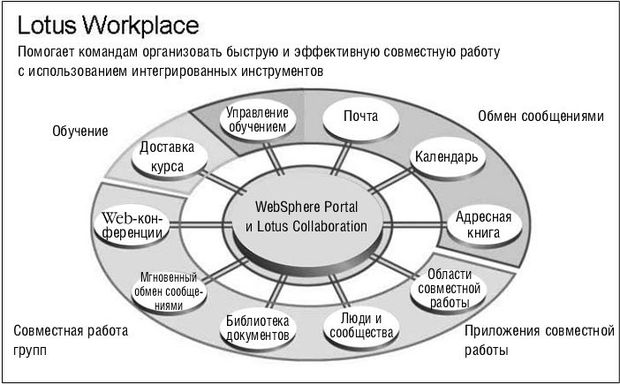

Архитектура Lotus Workplace в целом лучше всего показана на рис. 12.4, который отображает все элементы архитектуры.

Защита архитектуры Lotus Workplace предполагает применение защиты элементов, описываемых в других лекциях этого курса. Таким образом, защита этой среды требует только лишь применения подходов к безопасности, методов и рекомендаций, описанных в предыдущих и последующих лекциях этого курса.

В Workplace Messaging следует применять принципы безопасности, методологии и рекомендации для системы обмена сообщениями Notes/Domino, так же как и для iNotes Web Access, что включает рекомендации для WebSphere Portal, приведенные ниже.

В Workplace Team Collaboration следует применять принципы безопасности, методологии и рекомендации для QuickPlace и Sametime, а также рекомендации для WebSphere Portal, приведенные ниже.

12.5 IBM WebSphere Portal

IBM WebSphere Portal представляет собой полнофункциональный портал от IBM, предназначенный для создания эффективных порталов типов "предприятие-сотрудник" (business-to-employee, B2E), "предприятие-предприятие" (business-to-business, B2B) и "предприятие-клиент" (business-to-consumer, B2C). Многие компании, традиционно использовавшие продукты для совместной работы под торговой маркой Lotus, теперь переходят на инфраструктуру WebSphere Portal, которая полностью интегрирована с технологиями совместной работы Lotus. Таким образом, важно, чтобы все технологи Lotus, желающие понять систему безопасности в продуктах Lotus, были также хорошо знакомы с понятиями и аспектами безопасности WebSphere Portal.

12.5.1 Аутентификация

В Portal Server подсистема безопасности контролирует доступ к ресурсам портала, в частности к темам и портлетам. Одним из компонентов безопасности является аутентификация. Пользователи могут идентифицировать себя сразу при входе в систему или же получить от системы запрос на аутентификацию при попытке доступа к защищенному ресурсу. WebSphere Portal Server применяет для аутентификации IBM WebSphere Application Server. Также поддерживаются сторонние прокси-серверы аутентификации с соответствующим модулем Trust Association Interceptor (TAI).

WebSphere Application Server поддерживает аутентификацию с использованием LDAP-каталога или реализации интерфейса CustomRegistry для доступа к пользовательским реестрам, отличным от LDAP. WebSphere Application Server также поддерживает стороннюю аутентификацию с применением модулей Trust Association Interceptor (TAI) для Netegrity SiteMinder, Tivoli Policy Director и Tivoli Access Manager, а также стороннюю аутентификацию с применением собственных пользовательских реестров, подключенных к механизму аутентификации WebSphere Application Server. Кроме того, WebSphere Application Server может поддерживать единую регистрацию (single sign-on) на серверах Domino, других серверах WebSphere Application Servers в том же домене, Tivoli Access Director и Policy Director WebSEAL.

WebSphere Portal Server использует механизм аутентификации на основе собственной формы (Custom Form-based Authentication mechanism), реализованный в WebSphere Application Server для вывода пользователям запросов на ввод идентификационных данных, если только система не настроена на стороннюю аутентификацию.

В упомянутой выше конфигурации активируется система безопасности WebSphere Application Server и осуществляется защита адреса /wps/myportal в WebSphere Application Server с применением параметра All Authenticated Users (Все аутентифицированные пользователи) и механизма запроса Custom Form-Based Challenge (Запрос на основе собственной формы).

Эти параметры вызывают перенаправление сервером WebSphere Application Server всех запросов неаутентифицированных пользователей в форму входа в систему, где пользователь может ввести идентификационные данные и пароль для доступа к Portal Server.

Существует возможность настройки WebSphere Application Server на применение одного из нижеперечисленных пользовательских реестров для проверки идентификационных данных: внутренняя база данных WPS, служба каталогов (например, LDAP-каталог) или какой-либо другой пользовательский каталог на основе CustomRegistry.

При настройке поставщика сторонней аутентификации (например, Policy Director WebSEAL) поставщик сторонней аутентификации определяет механизм запроса и способ выполнения аутентификации. После этого WebSphere Application Server и Portal Server доверяют аутентификации посредством применения TAI.

Аутентификация Portal Server в инсталляции для среды разработки

Инсталляция для среды разработки – единственная конфигурация, не применяющая WebSphere Application Server или прокси-сервер сторонней аутентификации для проверки идентификационных данных. Инсталляция для среды разработки не активирует глобальную безопасность WebSphere Application Server, а также не защищает точку входа /wps/myportal на сервере WebSphere Application Server. Эта модель основана на применении Portal Server для аутентификации с применением базы данных Portal Server. Portal Server сохраняет идентификационные данные и предпочтения пользователя в таблицы базы данных и проверяет идентификационные данные в базе данных при входе. Такая конфигурация предполагает установку только одного компьютера в среде разработки или демонстрационной среде.