| Россия, Владимир, Владимирский государственный университет, 2002 |

Функции безопасности других продуктов Lotus

Шифрование подключений к LDAP-серверу

Администратор может использовать SSL для аутентификации и шифрования всех данных, передаваемых через все пять подключений между Sametime- и LDAP-серверами. Шифрование всех данных, передаваемых между Sametime- и LDAP-серверами, обеспечивает максимальный уровень безопасности, однако может оказать значительное негативное воздействие на производительность сервера Sametime.

Шифрование всех данных, передаваемых между Sametime- и LDAP-серверами, включает три основные процедуры:

- Включение параметра Use SSL to authenticate and encrypt the connection between the Sametime and the LDAP server (Использовать SSL для аутентификации и шифрования подключения между Sametime и LDAP-сервером) в Sametime Administration Tool.

- Изменение документа Directory Assistance LDAP-сервера для шифрования подключения между серверами.

- Обеспечение доверия сервера Sametime сертификату LDAP-сервера. При использовании SSL для шифрования данных, передаваемых между Sametime- и LDAP-серверами, администратор имеет следующие опции:

- Encrypt all data (Шифровать все данные). Эта опция осуществляет шифрование всей информации каталога (и имен пользователей и паролей), передаваемой между сервером Sametime и LDAP-сервером. При шифровании всех данных осуществляется SSL-шифрование всех пяти подключений между сервером Sametime и LDAP-сервером. Эта опция обеспечивает наивысший уровень безопасности, однако вызывает наибольшую нагрузку на сервер.

- Encrypt only user passwords (Шифровать только пароли пользователей). Эта опция осуществляет шифрование паролей без шифрования другой информации каталога (такой, как имена пользователей), передаваемой через подключения между Sametime- и LDAP-серверами. Если включена опция шифрования только для паролей, то лишь подключения "аутентифицируемых пользователей" между Sametime-сервером и LDAP-сервером шифруются с использованием SSL. Эта опция обеспечивает промежуточный уровень безопасности и оказывает меньшее воздействие на производительность сервера, чем при шифровании всех данных.

- Encrypt no data (Не шифровать данные). Эта опция позволяет передавать всю информацию каталога и пароли между Sametime- и LDAP-серверами в незашифрованном виде. Эта опция не оказывает воздействия на производительность сервера и используется в тех случаях, когда администратор считает, что перехват информации, передаваемой через подключения между Sametime- и LDAP-серверами, неавторизованным пользователем маловероятен или невозможен.

Дополнительные сведения о шифровании всех данных, передаваемых между Sametime- и LDAP-серверами, см. в руководстве Sametime Server Administrators Guide, поставляемом вместе с программным обеспечением Sametime, а также в Lotus Developer Domain по следующему адресу:

http://doc.notes.net/uafiles.nsf/docs/QP30/$File/na5d3fus.pdf

Шифрование собраний

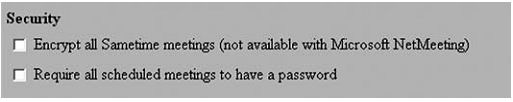

Одной из опций в разделе Configuration (Конфигурирование) – Meeting Services (Службы встреч) интерфейса Sametime Administrator является опция Encrypt all Sametime meetings (Шифровать все Sametime-встречи). При выборе этой опции выполняется шифрование всех данных общего экрана T.120 и "белой доски", а также аудиовидеоданных, передаваемых между Sametime Meeting Room или клиентом Sametime Broadcast и сервером Sametime в любой встрече. Шифрование данных встреч осуществляется с использованием блочного шифра RSA RC2 со 128-разрядным ключом шифрования. Зашифрованные данные встреч, вероятно, будут передаваться медленнее, чем незашифрованные данные встреч.

Требование паролей

Кроме того, раздел Configuration (Конфигурирование) – Meeting Services (Службы встреч) интерфейса Sametime Administrator содержит опцию Require all scheduled meetings to have a password (Требовать использования паролей для всех запланиро ванных встреч), как показано на рис. 12.3. Этот параметр сервера автоматически требует, чтобы пользователи устанавливали пароли для своих встреч. Если эта опция не установлена, пользователи все еще могут защитить паролями отдельные встречи при их создании.

12.3 Domino Web Access (iNotes)

iNotes Web Access является Web-клиентом следующего поколения, позволяющим использовать наиболее популярные функции Domino, применяя Web-браузер. Пользователи браузеров могут работать со своей почтой, употреблять свой календарь для личного и группового планирования, а также осуществлять управление заданиями. Кроме того, они имеют доступ к своей контактной информации, а также к "журнальному" блокноту.

Основные аспекты безопасности iNotes соответствуют аспектам безопасности Domino в целом. Однако существует несколько аспектов, относящихся непосредственно к пользователям iNotes, которые мы рассмотрим в данном разделе.

12.3.1 Аутентификация

Когда пользователи осуществляют доступ к серверу Domino через клиент Notes, они применяют ID-файлы Notes для аутентификации. Однако при доступе к этим же серверам Domino с использованием iNotes Web Access через Web-браузер ID-файл Notes недоступен. Таким образом, пользователи осуществляют аутентификацию на сервере Domino только по имени и паролю. В связи с этим различием и ограничениями аутентификации в сравнении с обычной почтой Notes существует несколько дополнительных аспектов безопасности, которые необходимо учитывать при аутентификации в iNotes.

Возможность использования сертификатов X.509

Хотя средства безопасности, доступные при употреблении ID-файлов Notes, недоступны для пользователей Web-браузеров, компания может решить распространять сертификаты X.509 для клиентской аутентификации пользователей через iNotes. Такие сертификаты могут обеспечить уровень безопасности, подобный уровню безопасности при использовании ID-файлов Notes, однако развертывание сертификатов X.509 потребует значительных объемов планирования и администрирования. Более подробное описание этих сертификатов приведено в "Инфраструктуры открытых ключей" .

Базовая аутентификация и сохранение паролей

Базовая аутентификация представляет применяемый по умолчанию способ аутентификации. Когда пользователи пытаются выполнить аутентификацию, им выдается диалоговое окно, запрашивающее имя и пароль. Пользователям не рекомендуется выбирать опцию Save this password in your password list (Сохранить этот пароль в списке паролей) в браузере. При включении этой опции пароль сохраняется на рабочей станции. Это может сделать возможной атаку воспроизведения (replay attack), при которой другие пользователи могут употреблять этот пароль для последующего получения доступа к файлу почты пользователя.

Браузер записывает учетные данные пользователей на основе экземпляра (realm), отправляемого сервером Domino браузеру. Экземпляр представляет собой строку, обычно содержащую URL-путь, которую сервер отправляет для указания расположения (или пути), в котором была выполнена аутентификация пользователя. В данном случае экземпляр высшего уровня имеет вид yourserver/mail. При открытии другой базы данных, расположенной в другом каталоге, например yourserver/help/help5_client.nsf, будет выдан запрос на повторную аутентификацию, так как yourserver/help неявляется подкаталогом yourserver/mail.

Чтобы избежать многократных запросов на аутентификацию пользователей и устранить риски, связанные с сохранением паролей при использовании такой базовой аутентификации можно включить сеансовую аутентификацию в Domino.

Кешированные учетные данные аутентификации

Многие браузеры хранят как учетные данные, так и личные данные в памяти, запоминая обычно до 30 страниц, не удаляя их, пока не будет закрыт браузер. Пока браузер открыт, он помнит информацию аутентификации пользователя. iNotes Web Access содержит кнопку Logout, которая закрывает целый сеанс браузера, удаляет файлы в памяти и пытается закрыть окно браузера.

Назначение этой функции состоит в том, чтобы не допустить доступа к файлу почты пользователя с применением кнопки back (назад) навигационной панели браузера и просмотра личной информации на предыдущем экране, когда браузер открыт и оставлен без присмотра. При закрытии всех окон браузера выполняется удаление кешированных файлов из кеша браузера, так что никто не может получить доступ к личным данным пользователя в iNotes Web Access. Однако некоторые типы личных данных не удаляются до тех пор, пока пользователь явным образом не очистит папку временных интернет-файлов соответствующей командой меню в используемом браузере.

Внимание! Пользователям обязательно следует закрывать все активные окна браузера. Функция защищенного выхода iNotes Web Access закрывает активное окно браузера, но может не закрыть все окна браузера.

Уровень доступа к базе данных Forms5.nsf

Forms5.nsf является одной из баз данных, входящих в iNotes Web Access. Она содержит основную часть JavaScript-кода, HTML-кода и изображений, используемых для реализации пользовательского интерфейса iNotes Web Access.

Для корректной работы iNotes Web Access следует убедиться, что записи Anonymous (Аноним) назначен уровень доступа Reader (Читатель) к базе данных {каталог данных сервера}\iNotes\Forms5.nsf. В базе данных Catalog.nsf нет записи, соответствующей этой базе данных, однако эту базу данных можно найти на вкладке Domino Administrator -> Files (Файлы) или при создании закладки в папке закладок Notes.

Включение анонимного доступа к этой базе данных не представляет никакого риска для безопасности, так как база данных содержит только общие компоненты пользовательского интерфейса, составляющие интерфейс iNotes.

12.3.2 Шифрование файла почты на рабочей станции

В Domino R5.09 или более поздних версиях можно выполнить локальное шифрование файла почты iNotes при использовании возможностей автономной работы iNotes. Зашифрованный файл почты нельзя открыть без прохождения аутентификации. Пользователи могут выбрать простое, среднее или усиленное шифрование автономного файла почты.

При выборе уровня шифрования необходимо учитывать следующее:

- Простое шифрование обеспечивает защиту от обычного прослушивания (snooping). Оно обеспечивает самый быстрый доступ к базе данных, но считается слабым шифрованием.

- Среднее шифрование призвано обеспечить баланс между безопасностью и быстрым доступом к базе данных. Этот уровень шифрования подходит для большинства пользователей.

- Усиленное шифрование следует применять в тех случаях, когда требования к безопасности являются первостепенными и пользователи считают, что получаемый в результате уровень производительности базы данных является приемлемым.

Для шифрования файла почты следует выбрать меню Preferences (Предпочтения) в интерфейсе iNotes. На вкладке Other (Другие) выберите Encrypt mail file locally (Локальное шифрование файла почты). После этого при следующей синхронизации локального файла почты происходит локальное шифрование файла почты.

Пользователи должны понимать, что, если они хотят защитить автономную копию почты путем шифрования, шифрование следует включить до создания автономной копии почты. Если автономная копия почты уже установлена, необходимо выполнить следующие действия:

- Удалите автономную копию, используя Offline Sync Manager.

- В iNotes Web Access выберите Preferences (Предпочтения) - Other (Другие), после чего выберите "Encrypt local mail file" ("Шифрование локального файла почты").

- Выберите Go Offline (Перейти в автономный режим), после чего выберите Install Subscription (Установить подписку), чтобы переустановить подписку (автономную копию почты).

Примечание. Если пользователь не видит опцию Encrypt mail file locally (Локальное шифрование файла почты) в разделе автономного режима, эта функция могла быть отключена администратором.