| Россия |

Аутентификация и хранение учетных записей

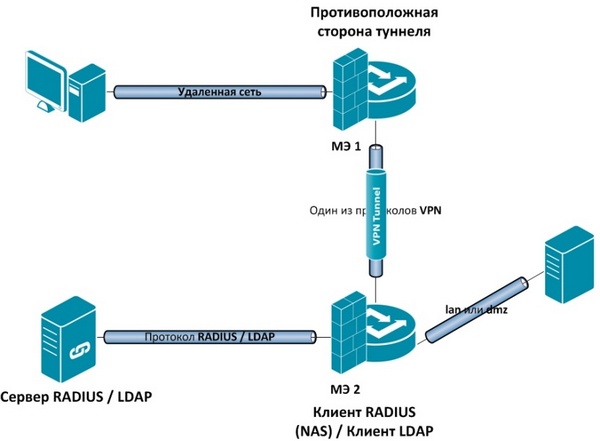

Топология сети

Идентификация – сервис, с помощью которого определяются уникальные свойства пользователей, с помощью которых можно отличать их друг от друга, и способы, с помощью которых, пользователи указывают свои идентификации информационной системе. Идентификация тесно связана с аутентификацией.

Аутентификация – сервис, с помощью которого доказывается, что участники являются требуемыми, т.е. обеспечивается доказательство идентификации. Это может достигаться с помощью паролей, смарт-карт, биометрических токенов и т.п. В случае передачи единственного сообщения аутентификация должна гарантировать, что получателем сообщения является тот, кто нужно, и сообщение получено из заявленного источника. В случае установления соединения имеют место два аспекта. Во-первых, при инициализации соединения сервис должен гарантировать, что оба участника являются требуемыми. Во-вторых, сервис должен гарантировать, что на соединение не воздействуют таким образом, что третья сторона сможет маскироваться под одну из легальных сторон уже после установления соединения.

Как правило, при большом числе пользователей идентификационные и аутентификационные данные хранятся на отдельном сервере. Это позволяет освободить межсетевой экран от необходимости хранить большие объемы идентификационных и аутентификационных данных. Доступ к серверу, на котором хранятся идентификационные и аутентификационные данные, как правило, осуществляется либо по протоколу RADIUS, либо по прото-колу LDAP (рис. 12.1).

Будем предполагать, что сеть имеет следующую топологию.

- Пользователю, который вошел на удаленный хост, требуется доступ к серверу, который расположен либо в LAN, либо в DMZ.

- Между двумя межсетевыми экранами выполняется один из протоколов VPN, для которого необходима аутентификация пользователя, получающего доступ в локальную сеть или DMZ. В нашем случае аутентификационная информация ука-зывается на МЭ1.

- Вся аутентификационная и авторизационная информация хра-нится либо на сервере RADIUS, либо на сервере LDAP.

Протокол RADIUS

Основные понятия

Конечная цель – предоставить аутентифицированный и авторизованный доступ пользователю с удаленного хоста к серверу, расположенному в LAN или DMZ. Между МЭ1 и МЭ2 выполняется один из протоколов VPN. Учетные записи пользователей хранятся на сервере RADIUS. Идентифика-ционная и аутентификационная информация указывается на удаленной точке туннеля. Запрос аутентификации и используемый сервер, на котором хранятся идентификационные и аутентификационные данные, указываются на локальной стороне туннеля. При успешной аутентификации пользователю с удаленного хоста предоставляется доступ к серверу, расположенному в LAN или DMZ.

Взаимодействующими сторонами в протоколе RADIUS (Remote Au-thentication Dial In User Service) являются:

Сервер RADIUS– сервер, выполняющий аутентификацию, авторизацию и хранение учетных записей (аккаунтинг). В английском варианте Authentication, Authorization и Accounting – ААА. RADIUS предоставляет сервисы ААА для NAS.

Сервер Сетевого Доступа (Network Access Server – NAS)– устройство, которое предоставляет удаленным пользователям доступ в сеть и является клиентом для сервера RADIUS.

Аутентификация, авторизация и аккаунтинг выполняются для удаленной стороны туннеля, в нашем случае для учетной записи, указанной в конфигурации МЭ1.

Основные принципы функционирования RADIUS:

-

Клиент-серверная модель функционирования. NAS функционирует как клиент RADIUS. Он пересылает пользовательскую аутентификационную информацию серверу RADIUS и затем выполняет действия в соответствии с полученным ответом.

Сервер RADIUS получает запрос от NAS, аутентифицирует пользователя и затем возвращает NAS всю необходимую для предоставления сервиса информацию.

Сервер RADIUS может функционировать как прокси-клиент для других серверов RADIUS или аутентификационных серверов других типов.

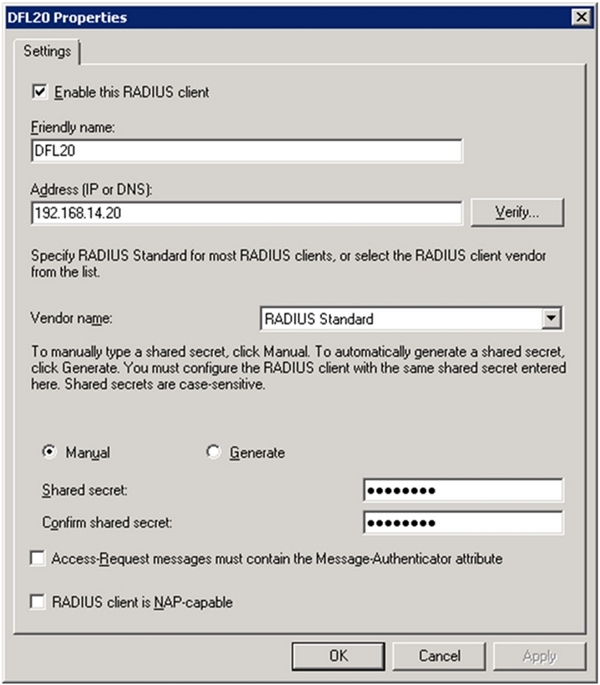

- Обеспечение сетевой безопасности. Транзакции между NAS и сервером RADIUS аутентифицированы с помощью общего секрета, который никогда не посылается по сети. Кроме того, все пользовательские пароли посылаются между NAS и серве-ром RADIUS в защищенном виде, что исключает возможность просмотра.

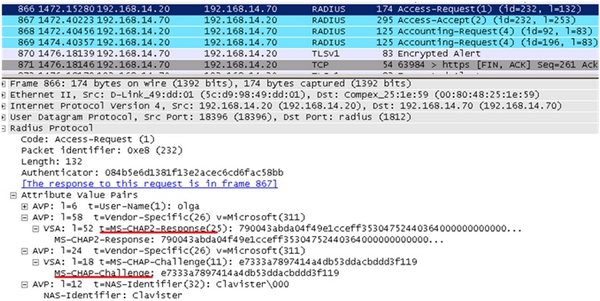

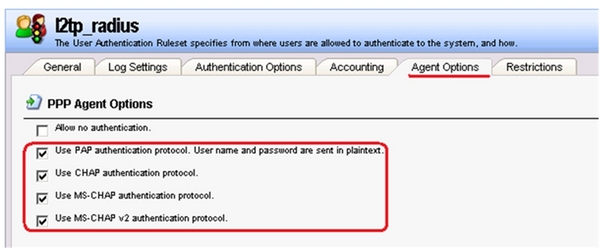

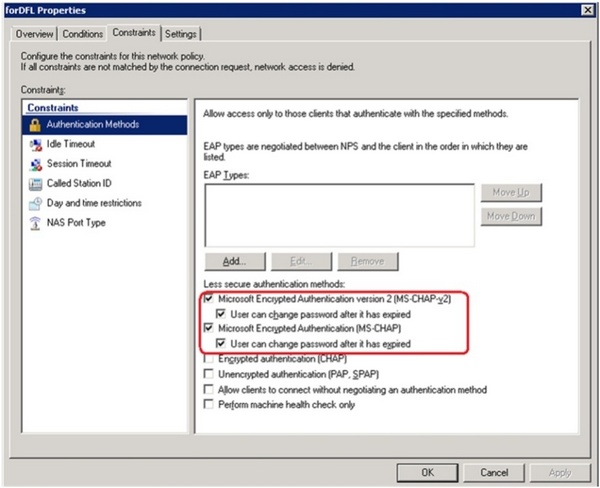

- Гибкие аутентификационные механизмы. RADIUS сервер может поддерживать различные способы аутентификации пользователей. Если используются имя пользователя и пароль, то поддерживаются такие способы аутентификации, как РРР РАР, СНАР и MS-CHAP.

- Расширяемый протокол. Все транзакции состоят из троек значений переменной длины (Атрибут – Длина – Значение). Могут быть добавлены новые атрибуты без изменения существующих реализаций протокола.

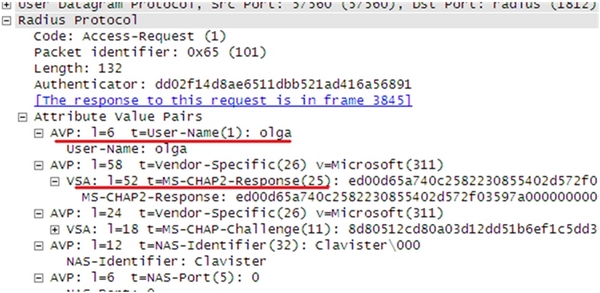

В протоколе RADIUS все данные передаются в элементах, которые называются атрибутами.

Атрибуты RADIUS используются для передачи:

- Аутентификационных данных пользователей.

- Авторизационных данных пользователей.

- Данных, необходимых для учета пользовательской деятельно-сти, например, создание логов активных сессий.

Атрибут может быть определен в спецификации протокола RADIUS, и в этом случае говорят, что он является стандартным и принадлежит стандартному пространству имен, либо может быть определен производителем, в этом случае говорят, что он принадлежит пространству имен производи-теля и являются Vendor-Specific Attributes (VSA).

Такие атрибуты определяются производителем и указываются в поле String.

Значение каждого атрибута принадлежит определенному типу данных. В отличие от протокола SNMP в RADIUS нет формального языка определения данных.

Типы данных могут быть "базовые" и "комплексные". Базовые типы данных используют один из существующих типов данных RADIUS, которые могут содержаться в стандартном атрибуте или VSA-атрибуте.