| Россия |

Соединение двух сетей протоколом L2TP/IPSec в транспортном режиме, для одной из локальных сетей используется NAT

Цель

Соединить две сети, расположенные за межсетевыми экранами, VPN с использованием семейства протоколов IPSec. VPN с использованием IPSec будем создавать в транспортном режиме. Для туннеля между двумя ло-кальными сетями будет использовать протокол L2TP. Локальная сеть, рас-положенная за L2TP-клиентом, используется NAT.

Топология сети аналогична топологии VPN/IPSec.

Топология

Описание практической работы

Межсетевой Экран 1

Все установки аналогичны установкам предыдущей лабораторной работы. Опишем только установки, которые отличаются от установок предыдущей лабораторной работы.

L2TP- и IPSec-Интерфейсы

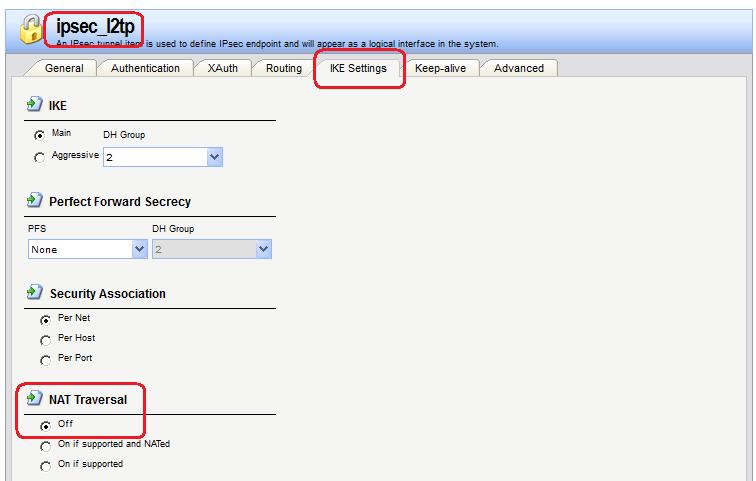

NAT выполняется для L2TP-адресов. Поддержка NAT для IPSec не требуется

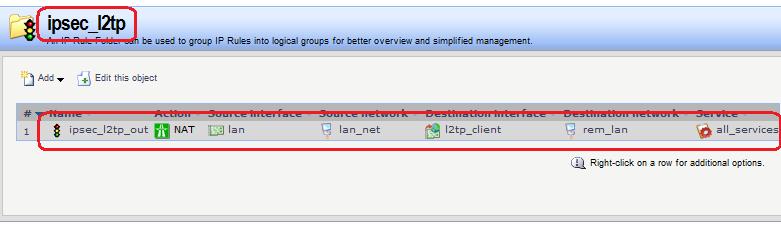

Правила фильтрования

В Правилах фильтрования вместо действия Allow следует указать действие NAT.

Межсетевой Экран 2

L2TP- и IPSec-Интерфейсы

NAT выполняется для L2TP-адресов. Поддержка NATдля IPSec не требуется.

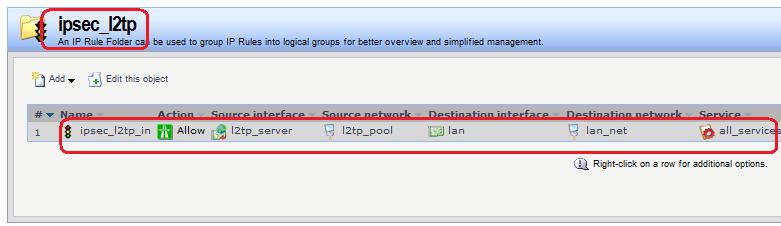

Правила фильтрования

В Правилах фильтрования вместо сети remote_lan следует указать пул IP-адресов, из которого выделяется IP-адрес противоположной стороне L2TP-туннеля.

Веб-интерфейс:

Rules?IPRules?l2tp

Командная строка

set IPRule 1 DestinationNetwork=l2tp/l2tp_pool

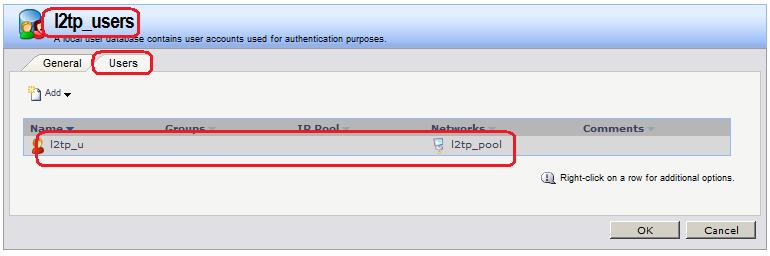

Аутентификация на уровне пользователя

В описании параметров пользователя вместо сети remote_lan следует указать пул IP-адресов, из которого выделяется IP-адрес противоположной стороне L2TP-туннеля.

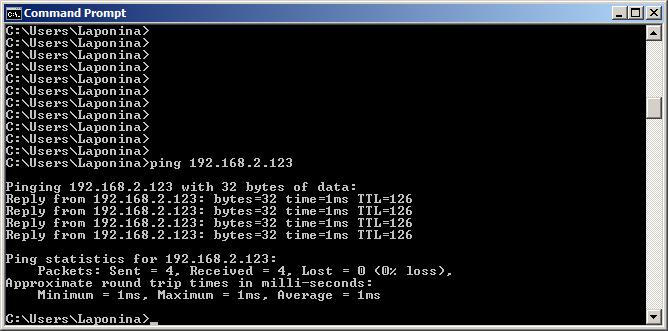

Проверка конфигурации

На рабочей станции, расположенной за межсетевым экраном 1, выполним команду ping.

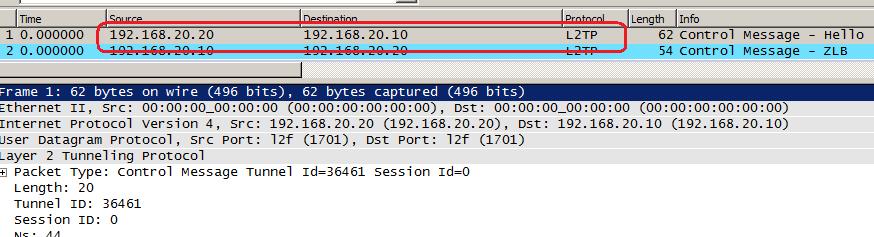

Получим дамп трафика аналогично тому, как это делалось в предыдущих лабораторных работах.

На интерфейсе wan2 видим IPSec-трафик.

На интерфейсе IPSec_l2tp видим L2TP-трафик.

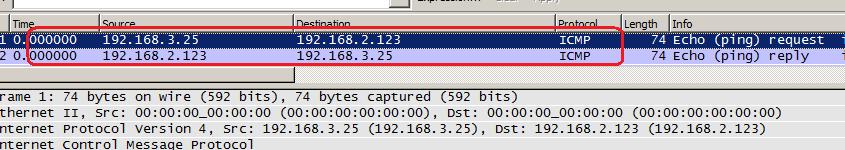

На интерфейсе l2tp_server видим ICMP-трафик.

IP-адрес источника в ICMP-запросе принадлежит пулу IP-адресов, указанному для L2TP-клиента.