Полезные сетевые программы и утилиты

1. Создание схем локальных сетей в программе 10 Страйк: Схема Сети

10-Страйк: Схема Сети - программа создания схем локальных сетей, позволяющая обнаружить сетевые устройства и поместить их на карту-схему. Сайт разработчиков - http://www.10-strike.com/rus/download.shtml. Программа содержит библиотеку значков сетевых устройств, что позволяет в ней рисовать схемы для курсовика или диплома. Если в сети поддерживается протокол SNMP, то программа нарисует связи между устройствами автоматически. Иначе говоря, в этой программе можно создать схему локальной сети в ручном или автоматическом режиме. Программа сканирует топологию сети и все сетевые устройства отображает графически. Остаётся только отредактировать схему сети – дорисовать недостающие связи, нанести надписи, применить желаемый цвет для рисунков.

Практика работы в программе

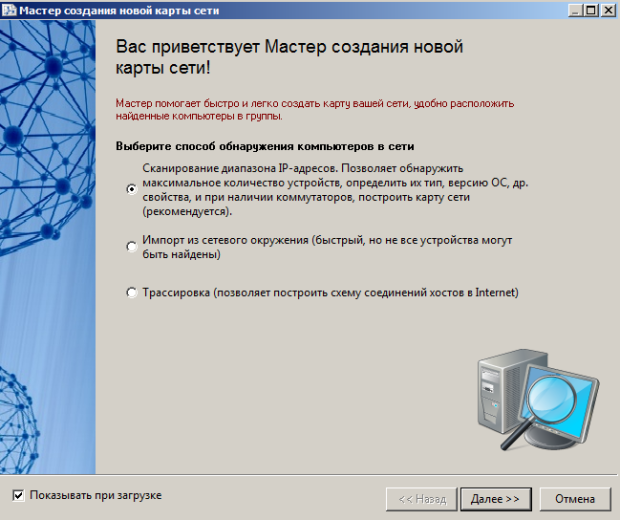

При первом запуске автоматически запускается Мастер создания новой карты сети ( рис. 8.1). В процессе работы Мастера создания карты сети выберите нужный вариант поиска компьютеров:

- Сканирование диапазона IP-адресов. Если у вас большая коммутируемая сеть, то рекомендуется использовать этот способ сканирования. Но он довольно продолжителен по времени.

- Импорт из сетевого окружения. Данный способ работает несколько быстрее, причем программа автоматически разобьет найденные компьютеры по их рабочим группам или доменам.

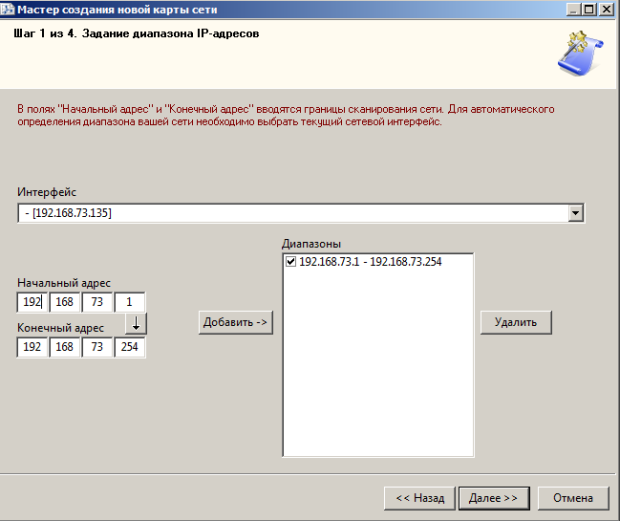

Нажимаем на кнопку Далее ( рис. 8.2).

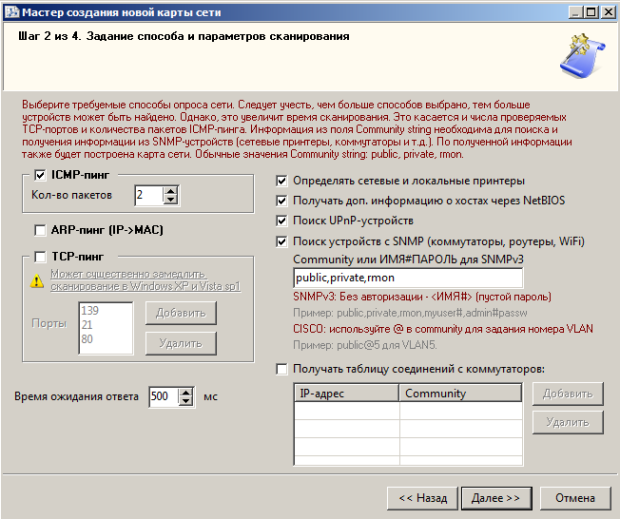

Нажимаем на кнопку Далее ( рис. 8.3).

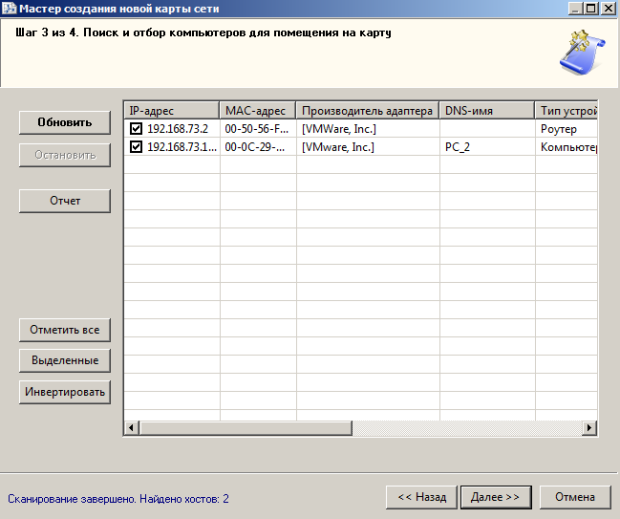

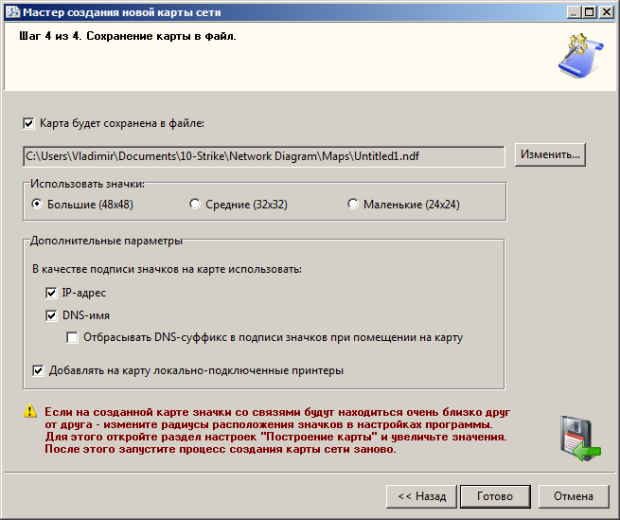

Нажимаем на кнопку Далее ( рис. 8.4).

Нажимаем на кнопку Далее ( рис. 8.5).

Нажимаем на кнопку Готово ( рис. 8.6).

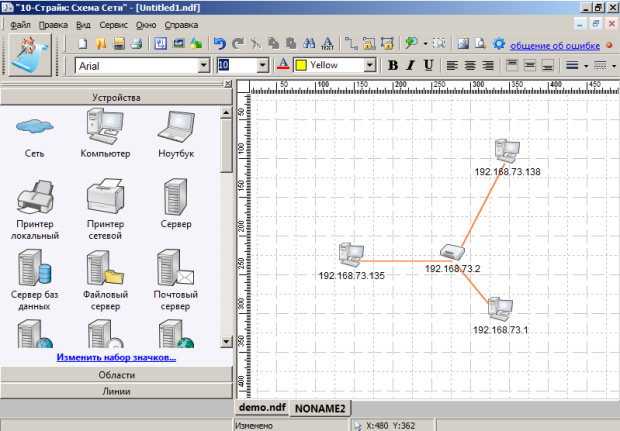

Теперь, при желании, вы ее можете отредактировать ( рис. 8.7).

Примечание

Интернет заполнен большим количеством опасных программ, активно желающих проникнуть в систему вашего компьютера. Для защиты операционной системы от подобных угроз и был создан сетевой экран (брандмауэр или файрвол). Главным назначением этой программы, которая запрещает или ограничивает им доступ в Интернет, является управление сетевой активностью приложений. Многие программные продукты сразу после установки на ПК самостоятельно, без вашего ведома, начинают посещать Интернет и обновляться. Если будет использоваться брандмауэр, то подобная активность точно будет замечена пользователем и будет им контролироваться.