|

После прохождения курса Стандарты инфрмационной безопасности мне предложено получение Удостоверения о повышении квалификации от НИУ ВШЭ по программе Менеджмент информационной безопасности. Программа включает в себя ряд курсов которые я уже ранее проходил. Какой порядок действий в данном случае? Как прозводится перезачет результатов? И какие экщамены мне надо еще доздать чтобы получить удостоверение? |

Методики и программные продукты для оценки рисков

Методика RiskWatch

Компания RiskWatch разработала собственную методику анализа рисков и семейство программный средств, в которых она в той либо иной мере реализуется [16,17,18].

В семейство RiskWatch входят программные продукты для проведения различных видов аудита безопасности:

- RiskWatch for Physical Security - для анализа физической защиты ИС;

- RiskWatch for Information Systems - для информационных рисков;

- HIPAA-WATCH for Healthcare Industry - для оценки соответствия требованиям стандарта HIPAA (US Healthcare Insurance Portability and Accountability Act), актуальных в основном для медицинских учреждений, работающих на территории США;

- RiskWatch RW17799 for ISO 17799 - для оценки соответствия ИС требованиям стандарта международного стандарта ISO 17799.

В методе RiskWatch в качестве критериев для оценки и управления рисками используются ожидаемые годовые потери (Annual Loss Expectancy, ALE) и оценка возврата инвестиций (Return on Investment, ROI). RiskWatch ориентирована на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты. В основе продукта RiskWatch находится методика анализа рисков, которая состоит из четырех этапов.

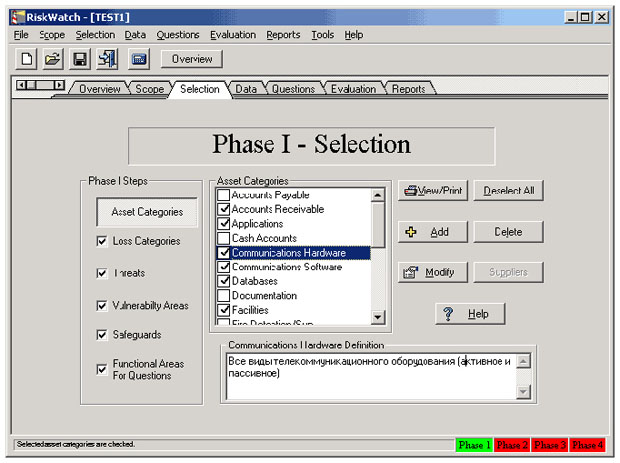

Первый этап - определение предмета исследования. Здесь описываются такие параметры, как тип организации, состав исследуемой системы (в общих чертах), базовые требования в области безопасности. Для облегчения работы аналитика, в шаблонах, соответствующих типу организации ("коммерческая информационная система", "государственная/военная информационная система" и т.д.), есть списки категорий защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты. Из них нужно выбрать те, что реально присутствуют в организации ( рис. 4.6).

Например, категории потерь:

- Задержки и отказ в обслуживании;

- Раскрытие информации;

- Прямые потери (например, от уничтожения оборудования огнем);

- Жизнь и здоровье (персонала, заказчиков и т.д.);

- Изменение данных;

- Косвенные потери (например, затраты на восстановление);

- Репутация.

Второй этап - ввод данных, описывающих конкретные характеристики системы. Данные могут вводиться вручную или импортироваться из отчетов, созданных инструментальными средствами исследования уязвимости компьютерных сетей. На этом этапе, в частности, подробно описываются ресурсы, потери и классы инцидентов. Классы инцидентов получаются путем сопоставления категории потерь и категории ресурсов.

Для выявления возможных уязвимостей используется вопросник, база которого содержит более 600 вопросов. Вопросы связаны с категориями ресурсов.

Также задается частота возникновения каждой из выделенных угроз, степень уязвимости и ценность ресурсов. Если для выбранного класса угроз в системе есть среднегодовые оценки возникновения (LAFE и SAFE), то используются они. Все это используется в дальнейшем для расчета эффекта от внедрения средств защиты.

Третий этап - количественная оценка риска. На этом этапе рассчитывается профиль рисков, и выбираются меры обеспечения безопасности. Сначала устанавливаются связи между ресурсами, потерями, угрозами и уязвимостями, выделенными на предыдущих шагах исследования. По сути, риск оценивается с помощью математического ожидания потерь за год. Например, если стоимость сервера $150000, а вероятность того, что он будет уничтожен пожаром в течение года, равна 0.01, то ожидаемые потери составят $1500.

Формула расчета ( m=p*v, где m -математическое ожидание, p - вероятность возникновения угрозы, v - стоимость ресурса) претерпела некоторые изменения, в связи с тем, что RiskWatch использует определенные американским институтом стандартов NIST оценки, называемые LAFE и SAFE. LAFE (Local Annual Frequency Estimate) - показывает, сколько раз в год в среднем данная угроза реализуется в данном месте (например, в городе). SAFE (Standard Annual Frequency Estimate) - показывает, сколько раз в год в среднем данная угроза реализуется в этой "части мира" (например, в Северной Америке). Вводится также поправочный коэффициент, который позволяет учесть, что в результате реализации угрозы защищаемый ресурс может быть уничтожен не полностью, а только частично.

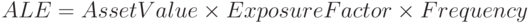

Формулы (4.1) и (4.2) показывают варианты расчета показателя ALE:

|

( 4.1) |

где:

- Asset Value - стоимость рассматриваемого актива (данных, программ, аппаратуры и т.д.);

- Exposure Factor - коэффициент воздействия - показывает, какая часть (в процентах) от стоимости актива, подвергается риску;

- Frequency - частота возникновения нежелательного события;

- ALE - это оценка ожидаемых годовых потерь для одного конкретного актива от реализации одной угрозы.

Когда все активы и воздействия идентифицированы и собраны вместе, то появляется возможность оценить общий риск для ИС, как сумму всех частных значений.

Можно ввести показатели "ожидаемая годовая частота происшествия" (Annualized Rate of Occurrence - ARO ) и "ожидаемый единичный ущерб" (Single Loss Expectancy - SLE), который может рассчитываться как разница первоначальной стоимости актива и его остаточной стоимости после происшествия (хотя подобный способ оценки применим не во всех случаях, например, он не подходит для оценки рисков, связанных с нарушением конфиденциальности информации). Тогда, для отдельно взятого сочетания угроза-ресурс применима формула (4.2)

|

( 4.2) |

Дополнительно рассматриваются сценарии "что если:", которые позволяют описать аналогичные ситуации при условии внедрения средств защиты. Сравнивая ожидаемые потери при условии внедрения защитных мер и без них можно оценить эффект от таких мероприятий.

RiskWatch включает в себя базы с оценками LAFE и SAFE, а также с обобщенным описанием различных типов средств защиты.

Эффект от внедрения средств защиты количественно описывается с помощью показателя ROI (Return on Investment - возврат инвестиций), который показывает отдачу от сделанных инвестиций за определенный период времени. Рассчитывается он по формуле:

|

( 4.3) |

где:

- Costsj - затраты на внедрение и поддержание j -меры защиты;

- Benefitsi - оценка той пользы (т.е. ожидаемого снижения потерь), которую приносит внедрение данной меры защиты;

- NPV (Net Present Value) - чистая текущая стоимость.

Четвертый этап - генерация отчетов. Типы отчетов:

- Краткие итоги.

- Полные и краткие отчеты об элементах, описанных на стадиях 1 и 2.

- Отчет от стоимости защищаемых ресурсов и ожидаемых потерях от реализации угроз.

- Отчет об угрозах и мерах противодействия.

- Отчет о ROI (фрагмент - на рис. 4.7).

- Отчет о результатах аудита безопасности.

Таким образом, рассматриваемое средство позволяет оценить не только те риски, которые сейчас существуют у предприятия, но и ту выгоду, которую может принести внедрение физических, технических, программных и прочих средств и механизмов защиты. Подготовленные отчеты и графики дают материал, достаточный для принятия решений об изменении системы обеспечения безопасности предприятия.