Домен "Эксплуатация и сопровождение": процессы, отвечающие за безопасность, затраты ИТ и обучение пользователей

11.1. DS 5. Обеспечение безопасности систем

В современном мире защита информации является одной из приоритетных задач, так как информация сама по себе в большинстве случаев является наиболее ценным ресурсом организации. Информационная безопасность рассматривается в контексте трех понятий – целостности, конфиденциальности и доступности:

- Конфиденциальность – состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право.

- Целостность – состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право;

- Доступность – состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно.

Процесс "Обеспечение безопасности систем" отвечает за соблюдение этих свойств информации. Ключевой деятельностью в рамках процесса является назначение ролей и распределение ответственностей. Сюда также входит создание Политики информационной безопасности и процедур для ее осуществления. Политика информационной безопасности (Security Policy) - система политик, процессов, стандартов, руководящих документов и средств, которые обеспечивают организации достижение целей обеспечения безопасности систем. Обеспечение безопасности ИТ-активов требует непрерывного мониторинга с целью выявления наиболее слабых мест в системе защиты и их последующего устранения. Риски для бизнеса заключаются в возникновении прямого или косвенного ущерба в результате возникновения инцидентов информационной безопасности. Примером прямого ущерба может стать хищение финансовых средств, косвенного – потеря деловой репутации (например, в случае хищения персональных данных). Инцидент является следствием наличия уязвимостей. Уязвимости могут возникать по разным причинам, например, в результате непреднамеренных ошибок программистов при написании программ. Эффективная реализация процесса позволит минимизировать или вовсе исключить риски со стороны реализации уязвимостей.

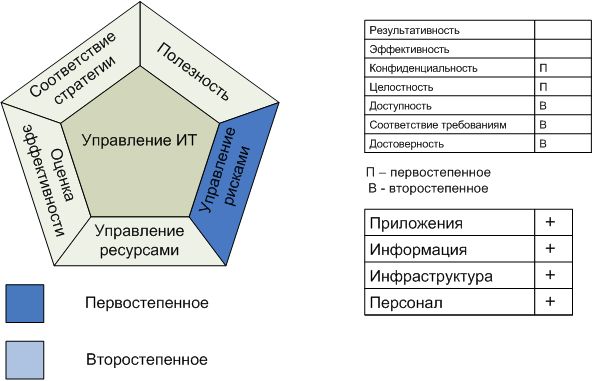

Обеспечение безопасности систем.

удовлетворяет следующим бизнес требованиям к ИТ

обеспечение целостности информации и инфраструктуры обработки данных, а также минимизация последствий для бизнеса от инцидентов и уязвимостей в системе безопасности.

сосредоточено на

определении политики ИТ-безопасности, планов и процедур, мониторинге, выявлении, отчетности и разрешении уязвимостей и инцидентов в области информационной безопасности.

достигается с помощью

- Понимания требований безопасности, уязвимостей и угроз.

- Стандартизованное управление идентификацией пользователей и авторизациями.

- Регулярное тестирование аспектов, связанных с безопасностью.

результаты оцениваются с помощью следующих показателей

- Число инцидентов, нанесших урон публичной корпоративной репутации.

- Число систем, в которых не соблюдены требования по безопасности.

- Число нарушений в разделении обязанностей.

В таблице 11.1 представлена информация, необходимая для процесса и ее источники.

| Источник | Входящая информация |

|---|---|

| PO 2 | Информационная архитектура: принятая классификация данных |

| PO 3 | Технологические стандарты |

| PO 9 | Оценка рисков |

| AI 2 | Спецификация управления безопасностью приложений |

| DS 1 | Соглашения операционного уровня |

В таблице 11.2 приведены результаты процесса и то, куда они должны поступить.

| Результаты | В процессы |

|---|---|

| Определение инцидентов в сфере безопасности | DS 8 |

| Специфические требования по повышению осведомленности в области безопасности | DS 7 |

| Отчеты об эффективности процессов | ME 1 |

| Требуемые изменения в безопасности | AI 6 |

| Уязвимые места и угрозы безопасности | PO 9 |

| План и политика ИТ-безопасности | DS 11 |

Таблица 11.3 содержит таблицу ОУКИ для процесса, а таблица 11.4 – цели и показатели.

| Действия\Функции | Президент | Финансовый директор | Высшее руководство | Директор по ИТ | Владелец бизнес-процесса | Руководитель эксплуатации системы | Главный архитектор ИТ-системы | Руководитель разработок | Руководитель администрации ИТ | Руководитель проектного офиса | Аудит, риски, безопасность |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Определить план безопасности ИТ и поддерживать его | И | К | К | У | К | К | К | К | И | И | О |

| Определить, принять и применить процесс управления идентификацией пользователей | И | У | К | О | О | И | К | ||||

| Вести мониторинг потенциальных и существующих инцидентов в сфере безопасности | У | И | О | К | К | О | |||||

| Вести периодический анализ и проверку прав доступа и полномочий пользователей | И | У | К | О | |||||||

| Установить и поддерживать процедуры поддержки и защиты криптографических ключей | У | О | И | К | |||||||

| Внедрить и поддерживать меры технического и процедурного контроля для защиты межсетевых информационных потоков | У | К | К | О | О | К | |||||

| Проводить регулярный анализ уязвимых мест | И | У | И | К | К | К | О |

| Цели | Показатели |

|---|---|

ИТ:

|

|

Процесса:

|

|

Действия:

|

|

Цели контроля

- DS 5.1. Управление ИТ-безопасностью

Организовать управление ИТ безопасностью на максимально возможном организационном уровне, чтобы действия по обеспечению безопасности соответствовали требованиям бизнеса.

- DS 5.2. План по ИТ-безопасности

Преобразовать бизнес требования, а также требования в отношении рисков и соответствия требованиям в общий план по ИТ-безопасности, учитывающий ИТ- инфраструктуру и корпоративную культуру обеспечения безопасности. Следует убедиться в том, что план внедрен посредством политик безопасности, процедур и подкреплен инвестициям в услуги, персонал, аппаратное и программное обеспечение. Проинформировать заинтересованные стороны и пользователей о политиках и процедурах в области безопасности.

- DS 5.3. Управление идентификацией

Следует убедиться в том, что все пользователи (внутренние, внешние и временные) и их деятельность в ИТ-системах (приложениях, ИТ-среде, системных операциях, разработке и обеспечении) может быть однозначно идентифицирована. Обеспечить идентификацию посредством механизмов авторизации. Подтвердить, что права на доступ пользователей к системам и данным соответствуют определенным и документированным бизнес потребностям и должностным обязанностям, соотнесенными с конкретными пользователями. Следует убедиться, что права на доступ пользователей, запрашиваемые руководством пользователей, подтверждены владельцами систем и предоставляются уполномоченным лицом в области безопасности. Хранить учетные записи пользователей и профили прав доступа в централизованном банке данных. Осуществлять на практике эффективные с точки зрения затрат технические и процедурные мероприятия для установления идентификации пользователей, аутентификации и обеспечения прав доступа.

- DS 5.4. Управление учетными записями пользователей

Обеспечить управление запросами, созданием, приостановкой, изменением и ликвидацией учетных записей пользователей и связанных с ними полномочий с помощью комплекса процедур. Внедрить процедуру утверждения предоставляемых прав доступа со стороны владельцев данных или систем. Данные процедуры должны применяться по отношению ко всем пользователям, включая администраторов (привилегированных пользователей), а также внутренних и внешних пользователей, в обычных и аварийных условиях. Права и обязанности, относящиеся к доступу к корпоративным системам и информации, должны быть определены для всех типов пользователей в договорном порядке. Осуществлять регулярный управленческий мониторинг всех учетных записей и связанных с ними прав и полномочий.

- DS 5.5. Тестирование, надзор и мониторинг в сфере ИТ-безопасности

Осуществлять тестирование и мониторинг внедрения ИТ-безопасности, упреждая события. Вопросы, связанные с ИТ-безопасностью должны своевременно пересматриваться с целью соответствия основным корпоративным принципам безопасности. Регистрация событий и мониторинг помогут предотвратить на ранних этапах и/или выявить и своевременно сообщить о необычной и/или ненормальной деятельности, по отношению к которой, возможно, следует принять меры.

- DS 5.6. Определение инцидентов в сфере безопасности

Четко определить и сообщить характеристики потенциальных инцидентов в сфере безопасности, чтобы их можно было классифицировать и устранить в процессе управления проблемами и инцидентами.

- DS 5.7. Защита технологий безопасности

Обеспечить защиту от взлома для технологий, связанных с безопасностью, и не разглашать соответствующую документацию без необходимости.

- DS 5.8. Управление ключами криптозащиты

Определить политику и процедуры по выпуску, изменению, отмене, уничтожению, распространению, сертификации, хранению, активации, использованию и архивированию криптографических ключей для обеспечения их защиты от несанкционированного изменения и раскрытия.

- DS 5.9. Выявление, предупреждение и устранение последствий от вредоносного программного обеспечения

Принимать превентивные, выявляющие и устраняющие меры (особенно по установке обновлений, связанных с безопасностью и защитой от вирусов) в рамках организации для защиты информационных систем и технологий от вредоносных программ (вирусов, червей, шпионских программ, спама).

- DS 5.10. Сетевая безопасность

Применять технологии обеспечения безопасности и соответствующие процедуры управления (межсетевые экраны, устройства для безопасности, сетевой сегментации и системы обнаружения вторжений) для авторизации доступа и контроля информационных межсетевых потоков.

- DS 5.11. Обмен критичными данными

Осуществлять обмен критичными данными (транзакциями) только посредством надежного канала или носителя, которые гарантируют аутентичность содержания, доказательства отправления и получения, а также невозможность отказа от факта обмена данными.

- DS 6. Определение и распределение затрат

Потребность в рыночной и объективной системе распределения затрат на ИТ требует точной оценки этих затрат и соглашения с бизнес пользователями. Данный процесс включает в себя создание и применение системы учета, распределения и отчетности по затратам на ИТ для пользователей услуг. Справедливая система распределения дает возможность бизнесу принимать более компетентные решения по использованию ИТ услуг.