|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Анализ защищенности информационной системы на основе выявления уязвимостей и обнаружения вторжений

Обнаружение информационных атак

В качестве одного из базовых средств защиты информационных ресурсов в настоящее время выступают системы обнаружения атак (СОА), позволяющие своевременно как выявлять, так и блокировать атаки нарушителей, желающих заполучить секреты компании.

Процесс обнаружения информационных атак (рис. 23.6) начинается со сбора исходных данных, необходимых для того, чтобы сделать вывод о проведении атаки в ИС. Примерами таких данных являются:

- сведения о пакетах данных, передаваемых в ИС;

- информация о производительности программно-аппаратного обеспечения ИС (вычислительная нагрузка на процессор хостов ИС, загруженность оперативной памяти, скорость работы прикладного ПО и др.);

- сведения о доступе к файлам ИС;

- информация о регистрации новых пользователей в ИС и др.

Сбор исходных данных осуществляется при помощи специализированных датчиков СОА, размещаемых в ИС. СОА может включать в себя два типа датчиков - сетевые и хостовые. Сетевые датчики предназначены для сбора информации о пакетах данных, передаваемых в том сегменте ИС, где установлен датчик. Хостовые же датчики устанавливаются на определённые компьютеры в ИС и предназначаются для сбора информации о событиях, возникающих на этих компьютерах. Примерами такой информации являются сведения о сетевом трафике, поступающем на этот хост, а также системные события, регистрируемые в журналах аудита ОС хоста. При этом на одном узле может присутствовать одновременно несколько хостовых датчиков, предназначенных для сбора различной информации.

Информация, собранная сетевыми и хостовыми датчиками, анализируется СОА с целью выявления возможных атак нарушителей. Анализ данных может проводиться при помощи двух основных групп методов - сигнатурных и поведенческих.

Сигнатурные методы описывают каждую атаку в виде специальной модели или сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель др. Алгоритм работы сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками СОА. В случае обнаружения искомой сигнатуры, СОА фиксирует факт информационной атаки, которая соответствует найденной сигнатуре. Преимуществом сигнатурных методов является их высокая точность работы, а очевидным недостатком - невозможность обнаружения тех атак, сигнатуры которых не определены при помощи методов.

Поведенческие методы, в отличие от сигнатурных, базируются не на моделях информационных атак, а на моделях штатного процесса функционирования ИС. Принцип работы поведенческих методов заключается в обнаружении несоответствия между текущим режимом функционирования ИС и моделью штатного режима работы, заложенной в параметрах метода. Любое такое несоответствие рассматривается как информационная атака. Преимуществом методов данного типа является возможность обнаружения новых атак без необходимости постоянного изменения параметров функционирования модуля. Недостатком же этой группы методов является сложность создания точной модели штатного режима функционирования ИС.

Для того, чтобы лучше понять специфику сигнатурного и поведенческого метода выявления атак рассмотрим их конкретные примеры, реализованные в современных СОА.

Сигнатурные методы выявления атак

Наиболее распространённым сигнатурным методом выявления атак является метод контекстного поиска определённого множества символов в исходных данных. Так, например, для выявления атаки на Web -сервер, направленной на получение несанкционированного доступа к файлу паролей, необходимо при помощи этого метода провести поиск последовательность символов "GET */etc/passwd" в заголовке HTTP -запроса. Для расширения функциональных возможностей контекстного поиска в некоторых случаях используются специализированные языки, описывающие сигнатуру атаки. Пример сигнатуры атаки " Land ", описанной при помощи языка N-code системы NFR, приведён на рис. 23.7.

Использование контекстного поиска в сигнатурном анализе позволяет эффективно выявлять атаки на основе анализа сетевого трафика, поскольку данный метод позволяет наиболее точно задать параметры сигнатуры, которую необходимо выявить в потоке исходных данных.

В ряде академических СОА были реализованы ещё два типа сигнатурных методов - метод анализа состояний и метод, базирующийся на экспертных системах.

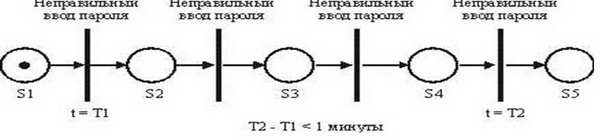

Метод анализа состояний формирует сигнатуры атак в виде последовательности переходов ИС из одного состояние в другое. При этом каждый такой переход связан с наступлением в ИС определённых событий, которые определяются в параметрах сигнатуры атаки. Как правило, сигнатуры атак, созданные на основе метода анализа состояний, описываются при помощи математических аппаратов конечных автоматов или сетей Петри. На рис. 23.8 приведён пример сети Петри, описывающей сигнатуру атаки, направленной на получение несанкционированного доступа к ресурсам ИС путём подбора пароля. Каждый переход ИС в новое состояние в этой сети Петри связан с попыткой ввода пользователем пароля. В том случае, если пользователь в течение одной минуты четыре раза подряд введёт неправильный пароль, то метод зафиксирует факт реализации атаки.

Методы выявления атак, базирующиеся на экспертных системах, позволяют описывать модели атак на естественном языке с высоким уровнем абстракции. Экспертная система, лежащая в основе методов этого типа, состоит из базы фактов и базы правил. Факты представляют собой исходные данные о работе ИС, а правила - методы логического вывода об атаке на основе имеющейся базы фактов. Все правила экспертной системы записываются в формате "если <...>, то <...>". Результирующая база правил должна описывать характерные признаки атак, которые должна обнаруживать СОА.

Одной из наиболее перспективных групп сигнатурных методов выявления атак являются методы, основанные на биологических моделях. Для описания таких моделей могут использоваться генетические или нейросетевые алгоритмы. Генетические алгоритмы предназначены для поиска оптимального решения на основе механизма естественного отбора в популяции. Популяция представляет собой множество хромосом, каждая из которых моделируется в виде битовой строки. Популяция развивается на основе трёх генетических операций - скрещивания, селекции и мутации. Развитие популяции продолжается до тех пор, пока не будет достигнут заданный критерий оптимальности, который определяется в виде специальной функции. В случае применения генетических алгоритмов для выявления атак в качестве элементов популяции выступают вектора определённой длины, каждый элемент которых соответствует определённой атаке. В результаты развития такой популяции можно получить оптимальный вектор, который будет указывать на то, какие атаки происходят в системе в текущий момент времени.

Нейросетевой метод выявления атак основан на создании сети взаимосвязанных друг с другом искусственных нейронов, при этом каждый нейрон представляет собой пороговый сумматор. После создания нейросеть проходит период "обучения", в течение которого она учится распознавать определенные типы атак. В процессе обучения на вход нейросети вводятся данные, являющиеся признаком определённой атаки, после чего коэффициенты нейросети настраиваются таким образом, чтобы на выходе она смогла определить тип атаки. Сложность этого метода заключается в том, что для того, чтобы на его основе СОА смогла выявлять большое количество атак необходимо провести длительный процесс обучения на большом количестве примеров. На сегодняшний день все методы, базирующиеся на биологических моделях, находятся на стадии исследования и не имеют опыта коммерческого внедрения.