|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Экономика информационной безопасности на примере оценки криптосистем

Цель лекции

- Рассмотреть преимущества и недостатки существующих методов обоснования инвестиций в средства обеспечения ИБ;

- Выделить набор финансово-экономических показателей для оценки эффективности СКЗИ с экономических позиций

- Изучить методику экономической оценки эффективности СКЗИ

Текст лекции

Важность экономического обоснования инвестиций в ИБ подчеркивал В.Мамыкин, директор по информационной безопасности кабинета президента Microsoft в России и СНГ, в своих выступлениях на конференциях Security @ Interop '2008 и IT-Summit'2008 [7.48]. Согласно [7.49], большинство зарубежных компаний (84%) используют ROI и другие инструменты для оценки инвестиций в ИБ, которые составляют в среднем 5% всего ИТ-бюджета. В России на ИБ идет 0,5% ИТ бюджета, т.е. в 10 раз меньше. Такую ситуацию В.Мамыкин напрямую связывает с тем, что в нашей стране пока не получила широкого распространения практика оценки эффективности средств обеспечения ИБ с экономических позиций.

Расчет финансово-экономических показателей СЗИ позволяет решить следующие задачи [7.47]:

- Обоснование внедрения системы по обеспечению информационной безопасности на предприятии с экономической точки зрения;

- Оценка экономической эффективности внедрения или замены системы безопасности информации;

- Прогнозирование расходов по созданию/ функционированию/ модернизации СЗИ (задача управления бюджетом);

- Сравнение по экономическим критериям нескольких вариантов создания СЗИ, построенных на различных архитектурах (системах и компонентах), с целью выбора оптимального варианта реализации проекта (задача выбора ИТ-стратегии).

Качество информации, необходимой для принятия решения о целесообразности инвестиций, в первую очередь, будет зависеть от исходных данных, на основе которых производились вычисления. Уязвимым местом в любой методике расчета является именно сбор и обработка первичных данных, их качество и достоверность. Одним из основных вопросов является оценка затрат на ИБ. Выбор необходимой степени защиты должен учитывать ряд критериев: уровень секретности информации; ее стоимость; время, в течение которого она должна оставаться в тайне и т.д. Известный криптограф Брюс Шнайер (Bruce Schneier) в работе [7.26] подчеркивает, что термин "безопасность" лишен смысла без сведений о том, от кого и на какой срок защищена информация. Это утверждение применимо как к системам обеспечения безопасности в целом, так и к их важнейшему компоненту - средствам криптографической защиты информации.

Средства криптографической защиты информации (СКЗИ) представляют собой средства вычислительной техники, осуществляющие криптографическое преобразование информации для обеспечения ее безопасности. Росс Андерсон (Ross J Anderson), ведущий эксперт в области информационной безопасности, в своей статье [7.3] приходит к выводу, что при оценке уровня защищенности специалист должен принимать во внимание не только технические характеристики криптосистемы, получаемые путем криптоанализа и анализа информационных потоков, но использовать также и экономические инструменты.

Рассмотрим возможность разработки методики анализа эффективности СКЗИ с учетом того, каким угрозам защищаемая информация будет подвергаться со стороны злоумышленников.

Для решения поставленной задачи необходимо:

- формализовать процесс оценки эффективности криптографической защиты;

- разработать математическую модель угроз безопасности информационных ресурсов, защищенных с использованием криптографических средств;

- обеспечить криптоаналитика набором инструментальных средств, позволяющих оценить стойкость криптографических средств по отношению к идентифицированным угрозам;

- провести анализ существующих методов оценки СКЗИ с экономических позиций и выбрать финансово-экономические показатели, подходящие для экономической оценки инвестиций в СКЗИ.

Поставленные цели согласуются с задачами, вошедшими в перечень основных направлений и приоритетных проблем научных исследований в области информационной безопасности Российской Федерации, который был разработан секцией по информационной безопасности Научного совета при Совете Безопасности Российской Федерации при активном участии ведущих ученых и специалистов научных учреждений и организаций РАН, вузов, федеральных органов исполнительной власти, работающих в различных областях, связанных с обеспечением национальной безопасности (см. [7.44], пп. 46, 47 и 56).

Процесс оценки эффективности криптографической защиты

Анализ существующих подходов

При оценке эффективности СКЗИ важнейшим критерием считается криптостойкость, т.е. способность противостоять атакам криптоаналитика [7.40]. Такой подход не учитывает других важных требований к криптосистемам, а именно (см. [7.46]):

- минимальный объем используемой ключевой информации;

- минимальная сложность реализации (в количестве машинных операций);

- стоимость;

- высокое быстродействие.

Кроме того, использование СКЗИ, обеспечивающих устойчивость к взлому ниже некоторой "фоновой" вероятности, является экономически неоправданным [7.35]. Например, если вероятность выхода компании из бизнеса равна 230 (менее чем один из миллиона), то есть ли смысл для защиты информации, которая может нанести компании ущерб, сопоставимый с кризисом рынка, использовать алгоритм, вероятность вскрытия которого за приемлемое время составляет 2100?

В статье В.П.Иванова [7.38] эффективность криптографических средств защиты предлагается оценивать с использованием математического аппарата теории массового обслуживания и теории катастроф на основе вероятностно-временной группы показателей, в числе которых:

- среднее время безопасного функционирования защищаемой системы;

- время безопасного функционирования защищаемой системы с вероятностью НСД не выше заданной;

- экономическая эффективность созданной системы защиты информации.

Выбор показателей эффективности представляет интерес, однако методика имеет ряд критических недостатков, которые делают невозможным ее применение на практике для оценки современных СКЗИ. В первую очередь это границы применимости: методика подходит только для оценки криптосистем, принадлежащих по классификации Ж.Брассара (Gilles Brassard) [7.6] к классу криптосистем ограниченного использования, стойкость которых основывается на сохранении в секрете алгоритмов зашифрования и расшифрования. Однако, согласно фундаментальному допущению Кирхгоффа (Auguste Kerckhoffs) [7.14], стойкость криптосистемы должна основываться не на секретности алгоритмов зашифрования и расшифрования, а на секретности некоторого значения, которое называется ее ключом. Все современные криптосистемы построены по этому принципу, и исследования их надежности всегда должны проводиться в предположении, что потенциальному противнику о криптосистеме известно все, за исключением используемого ключа.

Еще одним недостатком методики, описанной в работе [7.38], является то, что она не учитывает зависимости эффективности криптосистемы от условий ее использования. Очевидно, эффективность одной и той же криптосистемы в разных контекстах может существенно отличаться, т.к. среда функционирования системы накладывает определенные ограничения на возможные сценарии атак.

Существуют методики, позволяющие построить модели угроз и уязвимостей информационных систем и на основе анализа рисков получить количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты (см., например, [7.39]):

- метод CRAMM, разработанный Агентством по компьютерам и телекоммуникациям Великобритании по заданию Британского правительства [7.9];

- семейство программных продуктов RiskWatch от одноименной американской компании [7.23];

- комплексная система анализа и управления рисками информационной системы ГРИФ, созданная отечественной компанией Digital Security [7.10].

Эти инструментальные средства полезны специалисту при проведении аудита систем обеспечения безопасности предприятия, однако они не учитывают специфики СКЗИ и, как показано в [7.34], не подходят для решения поставленной в данной работе задачи.

Наконец, существуют методы формального анализа криптопротоколов. Криптографический протокол [7.24] регламентирует последовательность действий, выполняемых двумя и более сторонами для решения какой-либо задачи с использованием криптографических преобразований и алгоритмов. Можно выделить три основных класса методов анализа криптопротоколов:

- Дедуктивные методы, основанные на автоматическом доказательстве теорем, связанных со свойствами исследуемого криптопротокола [7.5];

- Методы анализа состояний, моделирующие криптопротокол в виде конечного автомата [7.4];

- Методы статического анализа, объектом исследования в которых являются потоки данных и управления [7.7].

Перечисленные подходы имеют существенный недостаток: все они построены на предположении, что используемые в протоколе криптографические примитивы идеальны. Рассматривается только концептуальная схема протокола, от конкретных методов шифрования и их подверженности атакам злоумышленника принято абстрагироваться.

Модель процесса оценки эффективности СКЗИ

Наиболее эффективным при выборе и оценке криптографической системы считается использование экспертных оценок [7.46]. При оценке эффективности СКЗИ необходимо принимать во внимание взаимосвязь факторов, определяющих ее подверженность атаке определенного типа. Упрощенное графическое представление модели сценария атаки изображено на рис. 7.1. Во избежание избыточности из модели исключен элемент "Защищаемые ресурсы", который задается неявно - через элемент "Злоумышленник" (характер зашифрованной информации определяет возможных злоумышленников, которые могут осуществлять попытки взлома в целях нарушения конфиденциальности, целостности или доступности).

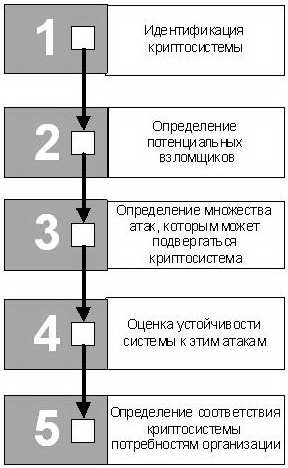

На основании предложенной модели сценария атаки построена модель угроз безопасности информационных ресурсов из трех элементов [7.30] - ABC-модель ("A" от англ. Attack - атака, "B" от англ. code-Breaker - взломщик шифра, "C" от англ. Cryptosystem - криптосистема ). Математическое описание ABC -модели дано позже, здесь мы рассмотрим процесс экспертной оценки эффективности криптографической защиты (графическая модель процесса изображена на рис. 7.2).

Целью этапов 1-3 является построение ABC -модели. Первый этап - определение объекта исследования. Здесь описываются конкретные характеристики криптосистемы. На втором этапе задаются параметры, определяющие тип потенциальных взломщиков криптосистемы. Как будет показано в следующем разделе, при наличии формальных представлений исследуемой криптосистемы и потенциальных злоумышленников мы можем перейти к третьему этапу, т.е. определить типы атак, которым подвержена криптосистема, а также связанный с ними риск.

Четвертый этап представляет собой анализ устойчивости криптосистемы к атакам, определенным на третьем этапе. Для проведения криптоанализа специалиста необходимо обеспечить набором инструментальных средств, исследование и разработке которых будет рассмотрена далее.

Наконец, пятый этап предполагает использование различных подходов к оценке экономической эффективности инвестиций в СКЗИ на основании данных, полученных на этапах 1-4.