|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Защита от вирусных угроз

Цель лекции

В рамках лекции рассматриваются антивирусные системы на примере продуктов компании Microsoft

- Типы информационных вирусов.

- Основные типы антивирусных средств защиты - средства контроля целостности, антивирусные мониторы и сканеры, антивирусные шлюзы.

- Типовая схема размещения антивирусных средств защиты.

- Новые подходы к построению антивирусных средств защиты

- Описание семейства продуктов Microsoft ForeFront

- Преимущества Microsoft ForeFront перед другими антивирусными решениями

Текст лекции

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

В настоящее время во многих компаниях бытует распространённое мнение о том, что для эффективной защиты АС от вредоносного ПО достаточно установить антивирусные продукты на всех рабочих станциях и серверах, что автоматически обеспечит нужный уровень безопасности. Однако, к сожалению, практика показывает, что такой подход не позволяет в полной мере решить задачу защиты от вредоносного кода. Обусловлено это следующими основными причинами:

- подавляющее большинство антивирусных средств базируется на сигнатурных методах выявления вредоносного ПО, что не позволяет им обнаруживать новые виды вирусов, сигнатуры которых отсутствуют в их базах данных;

- в ряде случаев в организациях отсутствуют нормативно-методические документы, регламентирующие порядок работы с антивирусными средствами защиты. Это может приводить к возможным нарушениям правил эксплуатации, а именно - несвоевременному обновлению сигнатурных баз, отключению компонентов антивирусов, запуску программ с непроверенных информационных носителей и т.д.

- антивирусные средства защиты не позволяют выявлять и устранять уязвимости, на основе которых компьютерные вирусы могут проникать в АС предприятий;

- антивирусы не обладают функциональными возможностями, позволяющими ликвидировать возможные последствия вирусных атак;

- персонал компании зачастую не осведомлён о возможных вирусных угрозах, вследствие чего допускаются непреднамеренные ошибки, приводящие вирусным атакам;

- в большинстве случаев в компаниях используются антивирусные средства защиты одного производителя. Недостатком такого метода является высокий уровень зависимости от продукции этого производителя. Это означает, что в случае если по какой-то причине будет нарушена работоспособность антивирусного ядра или вендор не сможет своевременно обновить свою базу данных, то под угрозой вирусной эпидемии окажется вся инфраструктура компании.

Для того, чтобы избежать перечисленных выше недостатков рекомендуется использовать комплексный подход, предусматривающий возможность одновременного применения организационных и технических мер защиты от вирусных угроз.

Модель автоматизированной системы

Рассмотрим модель типовой автоматизированной системы, которая потенциально может быть подвержена вирусным атакам.

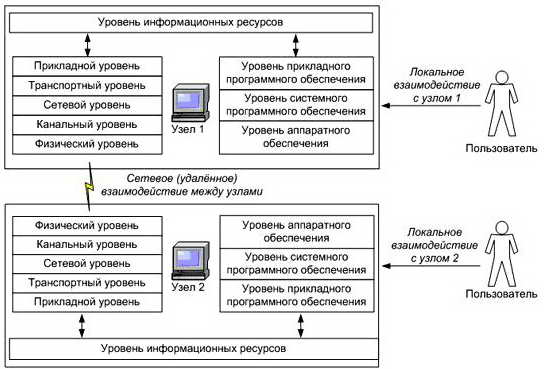

Автоматизированная система (АС), выступающая в качестве объекта защиты, может моделироваться в виде совокупности взаимодействующих узлов. В качестве узлов могут выступать рабочие станции пользователей, серверы или коммуникационное оборудование. В данной модели каждый узел АС представлен тремя уровнями:

- уровнем аппаратного обеспечения. На этом уровне функционируют технические средства узла, такие как сетевые адаптеры, процессоры, микросхемы плат и др.;

- уровнем общесистемного программного обеспечения, на котором функционирует операционная система узла и все её составные модули;

- уровнем прикладного программного обеспечения. На этом уровне функционирует программное обеспечение (ПО), обеспечивающее решение прикладных задач, для которых предназначена АС.

На каждом из узлов АС могут храниться и обрабатываться информационные ресурсы, доступ к которым может осуществляться посредством локального или сетевого взаимодействия. Локальное взаимодействие осуществляется при помощи элементов управления, непосредственно подключённых к узлам АС (например, консоли, клавиатуры, мыши, внешних портов узла и т.д.). Сетевое взаимодействие реализуется путём обмена с узлом информацией по каналам связи. Такая сетевая передача данных может быть представлена в виде семиуровневой модели взаимодействия открытых систем (ВОС). Каждый уровень этой модели соответствует определенным функциям, которые должны быть выполнены для обеспечения сетевого взаимодействия (табл. 21.1).

Помимо уровней модели ВОС, а также уровней аппаратного, общесистемного и прикладного ПО, в АС также присутствует уровень информационных ресурсов, на котором хранятся, обрабатываются и передаются данные АС. Типы и формат информационных ресурсов этого уровня определяются составом и конфигурацией используемого аппаратного и программного обеспечения АС. Так, например, при использовании серверов СУБД в качестве информационных ресурсов могут выступать таблицы базы данных, а при использовании Web -серверов такими ресурсами могут быть гипертекстовые документы.

С учётом рассмотренной выше модели ВОС и трёхуровневой модели узлов, АС может быть представлена в виде множества узлов, которые могут взаимодействовать между собой по каналам связи. На рис.21.1 показан пример структурной модели АС, состоящей из двух узлов. Далее рассмотрим вирусные угрозы, которые могут реализовываться на различных уровнях рассмотренной модели.