|

Здравствуйте,при покупке печатной формы сертификата,будут ли выданы обе печатные сторны? |

Программные средства, поддерживающие управление информационной безопасностью на предприятии

Программная поддержка анализа рисков

Анализ рисков для информационной безопасности (как количественный, так и качественный), представляет собой одну из наиболее сложных задач в общей системе организационной и аналитической работы. Методологии анализа рисков и программные средства, реализующие эти методологии, как правило, предполагают выполнение следующих основных шагов, необходимых для формирования комплексной оценки существующих рисков:

- сбор информации об объектах защиты;

- выявление и оценка возможных угроз и уязвимостей;

- формирование сводной оценки рисков.

В большинстве случаев конечной целью такого анализа является формализованная оценка потребности предприятия в безопасности и определение основных приоритетов развития системы защиты информации, а также создание информационной базы для оценки экономической эффективности вложений в реализацию отдельных мероприятий по обеспечению информационной безопасности.

Одним из инструментальных средств анализа рисков является семейство программных продуктов "CRAMM", поставляемых британской компанией "Insight Consulting": "CRAMM Expert" и "CRAMM Express". Данный программный пакет основан на одноименной методике анализа рисков (CCTA Risk Analysis and Management Method — CRAMM), разработанной в 1985-1987 годах Центральным агентством по компьютерам и телекоммуникациям (Central Computer and Telecommunications Agency — CCTA) Великобритании и в дальнейшем переданной в ведение Службы безопасности Великобритании. Первую коммерческую версию программного продукта, который автоматизирует аналитические процедуры, осуществляемые в соответствии с методом CRAMM, CCTA выпустила в 1988 году, а его четвертая версия была выпущена в 2001 году уже компанией Insight Consulting.

Использование системы CRAMM включает в себя несколько последовательных этапов:

- изучение всех элементов анализируемой информационной системы;

- оценка угроз для информационной системы;

- сводный анализ рисков;

- принятие мер к устранению выявленных недостатков (см. рис. 12.9).

Начальным этапом использования этой системы является инвентаризация всех информационных активов, относящихся к анализируемой информационной системе: сетевого оборудования, вычислительной техники, программного обеспечения, информации, содержащейся в базах данных и т.п. При этом необходимо классифицировать все имеющиеся объекты и отразить взаимосвязи между отдельными компонентами информационной системы и так называемыми пользовательскими сервисами – теми задачами, которые информационная система непосредственно решает на предприятии (подготовка отчетности, планирование, передача сообщений и т.п.).

Далее для каждого информационного ресурса необходимо определить возможные последствия различных негативных воздействий, в частности, таких как:

- недоступность ресурса для использования в течение некоторого периода времени;

- нарушение целостности (в том числе частичное или полное разрушение) ресурса;

- нарушение конфиденциальности информации;

- ошибки при обработке информации;

- нарушения в процессах передачи информации.

Параллельно с этим необходимо выявить основные возможные внешние воздействия, которые могут повлиять на функционирование информационной системы. На этой основе может быть произведен сводный анализ рисков.

увеличить изображение

Рис. 12.10. Оценка взаимосвязей между различными угрозами и информационными сервисами в системе CRAMM

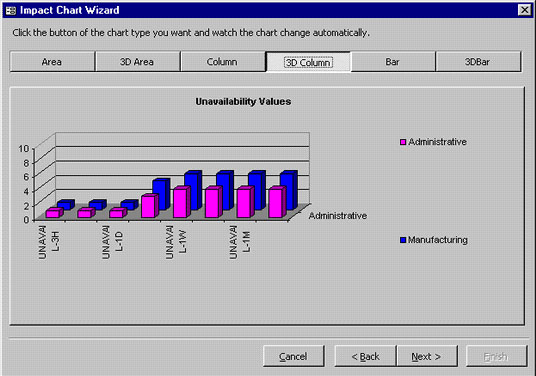

На основе всех введенных данных и по результатам расчетов и обработки информации могут быть получены сводные характеристики уровней риска для анализируемой информационной системы и, в частности, для отдельных информационных сервисов (см. рис. 12.11).

После того как произведена оценка рисков, система предлагает реализовать конкретные меры по повышению уровня защищенности, используя введенную информацию о состоянии информационной безопасности, а также собственную "Библиотеку контрмер" — базу знаний, которая содержит примеры и рекомендации (как конкретные, так и общие), относящиеся к различным аспектам защиты информационных ресурсов. С их применением может быть начат переход от анализа рисков к непосредственным управленческим действиям по обеспечению информационной безопасности:

- разработка мероприятий по противодействию угрозам (см. рис. 12.12);

- совершенствование системы реагирования на инциденты;

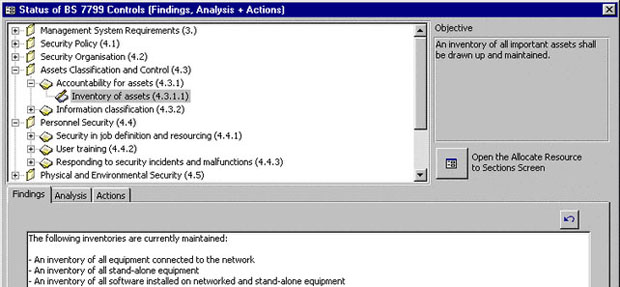

- устранение несоответствий требованиям стандарта ISO 17799 и других нормативных документов (см. рис. 12.13).

Таким образом, в результате использования всех перечисленных инструментов системы CRAMM предприятие может осуществить комплекс работ по управлению информационной безопасностью и создать не только хорошо контролируемую систему защиты информации, но и информационную базу, позволяющую в будущем оценить целесообразность вложений в реализацию дополнительных мероприятий по обеспечению информационной безопасности и инвестиций в отдельные средства защиты информации.

Программные средства, интегрируемые в информационную систему предприятия

Еще одним направлением развития программных средств, обеспечивающих поддержку организационной работы в сфере информационной безопасности, является создание и внедрение комплексных средств анализа поведения пользователей в информационной системе. Во многом такие функции и используемые алгоритмы схожи с функциями и алгоритмами средств обнаружения вторжений. Основные функции таких программных средств:

- проверка действий пользователей на их соответствие действующим политикам безопасности;

- выявление нарушений действующей политики информационной безопасности;

- установление лиц, чьи действия приводят к нарушениям и создают угрозы информационной безопасности.

Основными функциями, реализуемыми программным обеспечением такого типа, являются сбор первичных данных о действиях пользователей, их автоматизированный анализ с учетом требований политики безопасности и осуществление необходимых активных действий: информирование администраторов, временное ограничение прав пользователей и т.п.

Один из программных продуктов такого типа — "INSIDER — Система обнаружения внутреннего нарушителя", поставляемая российской компанией "Праймтек". Эта система накапливает сведения о поведении пользователей, а также позволяет инициировать определенные активные действия (например, для предотвращения выявленного длящегося нарушения).

В частности, для анализа поведения пользователей в информационной системе могут быть использованы следующие данные:

- показатели интенсивности использования различных пользовательских приложений;

- показатели интенсивности (частоты, объема) чтения, копирования и удаления файлов;

- показатели интенсивности отправки и приема электронных сообщений;

- показатели интенсивности передачи данных по сети;

- попытки подбора паролей;

- действия с системными файлами и реестром;

- действия с системными утилитами и т.п.

Таким образом, у администраторов информационных систем, специалистов по информационной безопасности и руководителей предприятия появляются возможности для реагирования на инциденты, пресечения потенциально опасных действий и выявления нарушителей из числа персонала предприятия.

Также среди информационных платформ, интегрируемых в информационную систему предприятия и специально предназначенных для реализации и контроля выполнения политик безопасности, выделяются такие продукты, как:

- Tivoli Security Information and Event Manager компании IBM, а также комплекс смежных продуктов, относящихся к т.н. IBM security framework;

- MARS: Security Monitoring, Analysis, and Response System компании Cisco.

Tivoli Security Information and Event Manager включает в себя:

- Tivoli Security Operations Manager;

- Tivoli Compliance Insight Manager.

Tivoli Compliance Insight Manager представляет собой специальную программную платформу, которая обеспечивает контроль выполнения требований политики безопасности, а также автоматизирует значительную часть работы при проведении аудитов информационной безопасности и анализе защищенности данных. В частности, данное ПО обеспечивает сбор, анализ и защищенное хранение журналов (логов) работы различных приложений, операционных систем и платформ и их интерпретацию в терминах, понятных нетехническим специалистам. Таким образом, отчеты, формируемые данной системой, могут быть понятны бизнес-менеджерам и аудиторам и использованы для контроля выполнения требований политик безопасности.

Tivoli Security Operations Manager предназначен для контроля событий в корпоративной информационной системе и выявления нарушений и подозрительных действий в режиме близком к режиму реального времени.

Система MARS также обеспечивает сбор и централизованное хранение данных о системных событиях, которые поступают от различных устройств и платформ, входящих в корпоративную информационную систему, и обеспечивает возможность централизованного оперативного контроля за соблюдением установленных требований. Также MARS интегрирован с программным комплексом Cisco Security Manager, который, в свою очередь, позволяет централизовано и унифицировано управлять настройками безопасности в различных системах защиты и системах обнаружения вторжений, установленных в компании.