Аутентификация по стандарту XAuth в протоколе IPSec

Цель

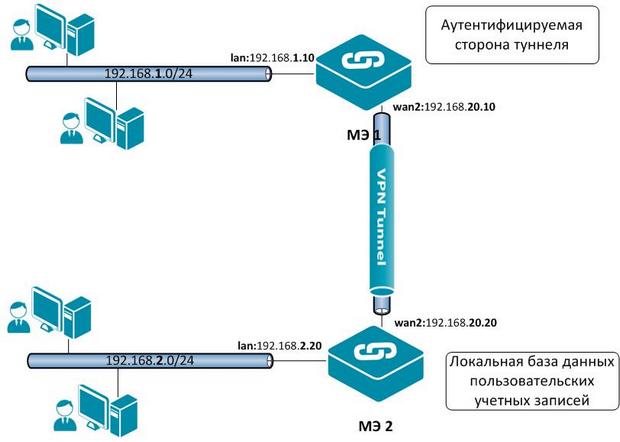

Соединить две сети, расположенные за межсетевыми экранами, VPN с использованием семейства протоколов IPSec, используя туннельный ре-жим. Дополнительно выполнить аутентификацию на уровне пользователя по стандарту XAuth в Фазе II IKE (Quick Mode). БД пользовательских учет-ных записей хранится локально на МЭ 2. На МЭ 1 указывается имя пользователя и пароль.

Топология сети

Описание практической работы

Межсетевой Экран 1

IPSec-Интерфейс

В созданный ранее ipsec-интерфейс на вкладке XAuth добавить имя пользователя и пароль.

Веб-интерфейс:

Interfaces ? IPsec ? ipsec

Командная строка:

set Interface IPsecTunnel ipsec_tunnel XAuth=PassToPeerGateway XAuthUsername=olga XAuthPassword=qwerty

Межсетевой Экран 2

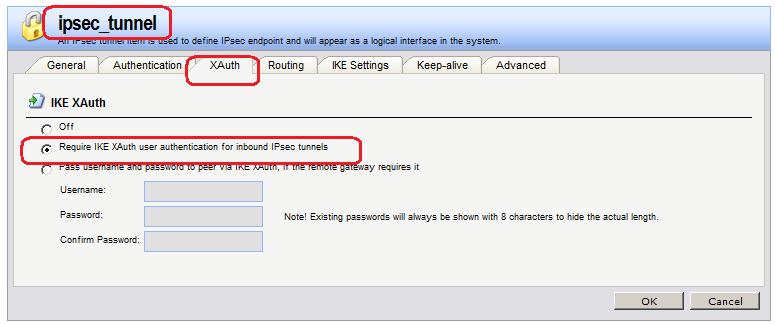

IPSec-Интерфейс

В созданный ранее ipsec-интерфейс на вкладке XAuth добавить требование аутентификации пользователя.

Веб-интерфейс:

Interfaces?IPsec?IPSec_tunnel

Командная строка:

set Interface IPsecTunnel ipsec_tunnel XAuth=RequiredForInbound

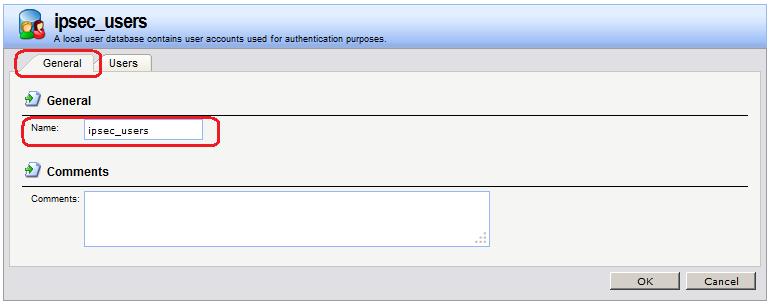

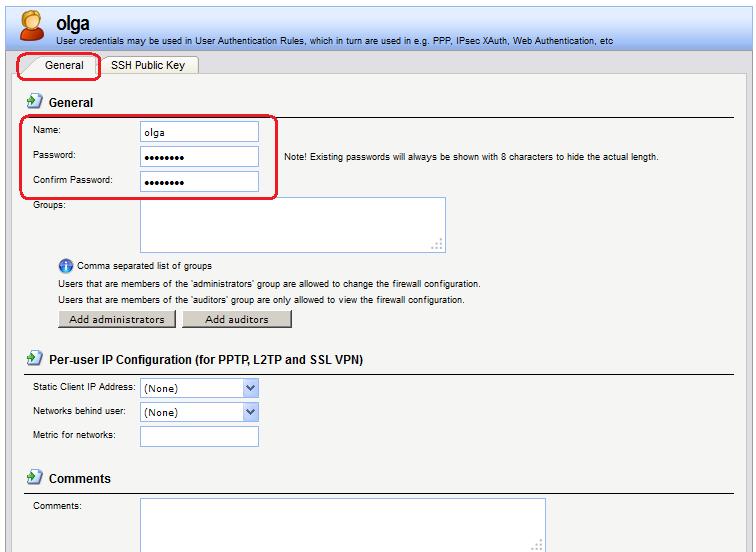

Аутентификация на уровне пользователя

Создать локальную БД пользователей и пользователя с тем же именем и паролем, которые были указаны на вкладке XAuth Межсетевого Экрана 1.

Веб-интерфейс:

User Authentication ? Local User Databases ? Add ? Local User Database

Командная строка:

add LocalUserDatabase ipsec_users add User olga Password=qwerty

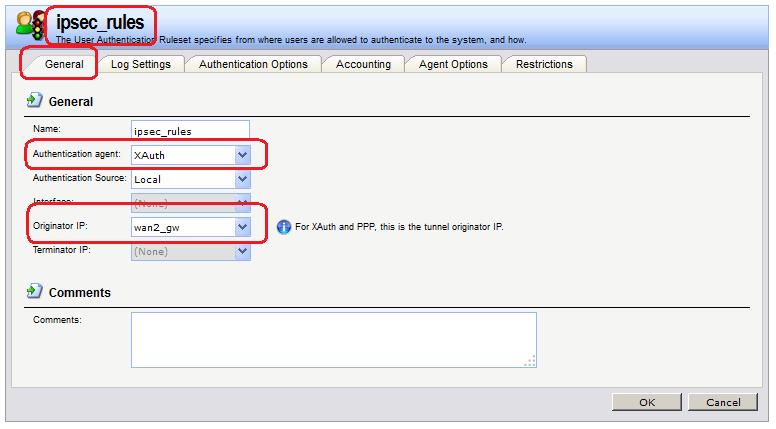

Создать правило аутентификации пользователей.

Веб-интерфейс:

User Authentication ? User Authentication Rules ? Add ? User Authentication Rule

На вкладке General указать тип используемой базы данных, для како-го протокола используется аутентификация и IP-адрес удаленного физического интерфейса.

На вкладке Authentication Options указать локальную базу данных.

Командная строка:

add UserAuthRule AuthSource=Local OriginatorIP=wan2/wan2_gw LocalUserDB=ipsec_users Agent=XAuth Name=ipsec_rules

Проверка конфигурации

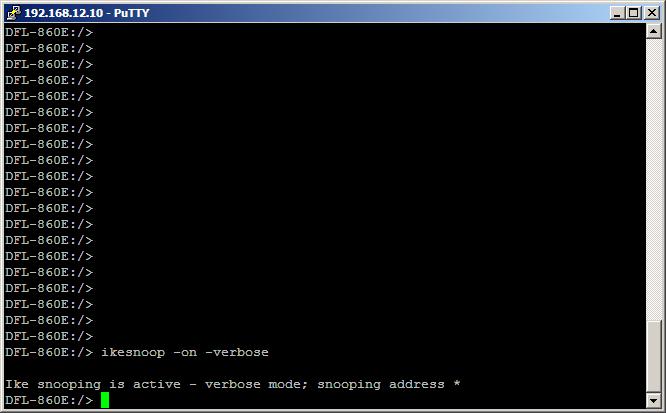

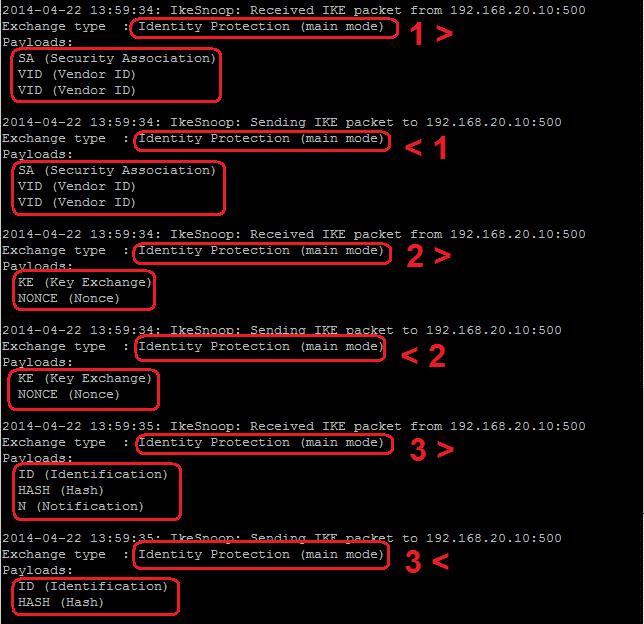

На МЭ 1 выполнить команду ikesnoop, которая позволяет отслеживать состояние IKE SA.

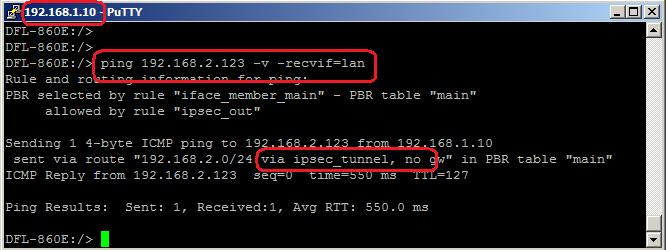

Выполнить команду ping на хосте, расположенный в удаленной локальной сети.

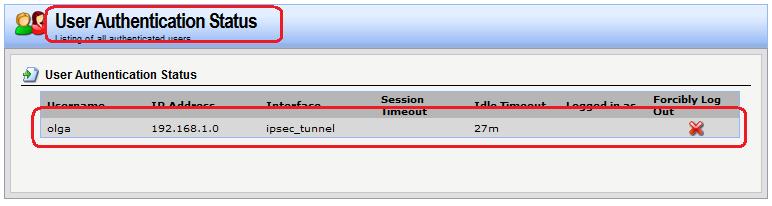

В этом случае на аутентифицирующей стороне туннеля будет не только установлены SA IPSec и SA IKE, но и будет показан статус аутентифицированного пользователя.

Проверить, что ikesnoop показывает наличие mode CFG и атрибутов XAuth.

При использовании аутентификации по стандарту XAuth инициатором создания соединения всегда должна быть аутентифицируемая сторона (в нашем случае МЭ 1). В этом случае Инициатор до выполнения Quick mode использует CFG mode для передачи имени пользователя и пароля (транзакции 4 и 5), и только после этого выполняется Quick mode (транзакции 6). Если инициатором установления соединения является аутенти-фицирующая сторона (в нашем случае МЭ 2), то после Main/Aggressive mode сразу начинает выполняться Quick mode, и аутентификации на уровне пользователя не происходит. В дальнейшем установленные таким образом SA могут использоваться аутентифицируемой стороной без выполнения IKE с CFG mode и, соответственно, без аутентификации пользователя. Для предотвращения этого на аутентифицирующей стороне не следует использовать правила фильтрования, разрешающие установление соединения с аутентифицирующей стороны.