|

Прошел курс "Безопасность информационных систем". 18 марта, осуществил оплату. До сих пор не пришел сертификат на почту в pdf. |

Обеспечение безопасности

Технологии и инструменты обеспечения безопасности информации в системах и сетях

Основной особенностью любой сетевой структуры (системы) является то, что её компоненты распределены в пространстве и связь между ними осуществляется физически при помощи сетевых соединений (коаксиальный кабель, витая пара, оптоволокно, радиосвязь и т. п.) и программно — при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые между объектами распределенной вычислительной системы, передаются по сетевым соединениям в виде пакетов обмена.

Сетевые системы характерны тем, что, наряду с обычными (локальными) непреднамеренными действиями и атаками, осуществляемыми в пределах одной компьютерной системы, к ним применим специфический вид атак, обусловленный распределенностью ресурсов и информации в пространстве. Это так называемые сетевые (или удалённые) атаки (Remote Network Attacks). Они характеризуются, во-первых, тем, что злоумышленник может находиться за тысячи километров от атакуемого объекта, и, во-вторых, тем, что нападению может подвергаться не конкретный компьютер, а информация, передающаяся по сетевым соединениям.

С развитием локальных и глобальных сетей именно удалённые атаки становятся лидирующими как по количеству попыток, так и по успешности их применения и, соответственно, обеспечение безопасности вычислительных и информационных систем и сетей с точки зрения противостояния удалённым атакам приобретает первостепенное значение.

Современные сервисы безопасности функционируют в распределенной среде, поэтому необходимо учитывать наличие как локальных, так и сетевых угроз. В качестве общих можно выделить следующие угрозы:

- обход злоумышленником защитных средств;

- осуществление злоумышленником физического доступа к вычислительной установке, на которой функционирует сервис безопасности;

- ошибки администрирования, в частности, неправильная установка, ошибки при конфигурировании и т.п.;

- переход сервиса в небезопасное состояние в результате сбоя или отказа, при начальной загрузке, в процессе или после перезагрузки;

- маскарад пользователя (попытка злоумышленника выдать себя за уполномоченного пользователя, в частности, за администратора). В распределенной среде маскарад может реализовываться путем подмены исходного адреса или воспроизведения ранее перехваченных данных идентификации/аутентификации;

- маскарад сервера (попытка злоумышленника выдать свою систему за легальный сервер), следствием маскарада сервера может стать навязывание пользователю ложной информации или получение от пользователя конфиденциальной информации;

- использование злоумышленником чужого сетевого соединения или интерактивного сеанса (например, путем доступа к оставленному без присмотра терминалу);

- несанкционированное изменение злоумышленником конфигурации сервиса и/или конфигурационных данных;

- нарушение целостности программной конфигурации сервиса, в частности, внедрение троянских компонентов или получение контроля над сервисом;

- несанкционированный доступ к конфиденциальной (например, регистрационной) информации, в том числе несанкционированное расшифрование зашифрованных данных;

- несанкционированное изменение данных (например, регистрационной информации), в том числе таких, целостность которых защищена криптографическими методами;

- несанкционированный доступ к данным (на чтение и/или изменение) в процессе их передачи по сети;

- анализ потоков данных с целью получения конфиденциальной информации.

- перенаправление потоков данных (в частности, на системы, контролируемые злоумышленником);

- блокирование потоков данных;

- повреждение или утрата регистрационной, конфигурационной или иной информации, влияющей на безопасность функционирования сервиса (например, из-за повреждения носителей или переполнения регистрационного журнала);

- агрессивное потребление злоумышленником ресурсов, в частности, ресурсов протоколирования и аудита, а также полосы пропускания;

- сохранение остаточной информации в многократно используемых объектах.

Ввиду особой опасности таких атак — особенно для государственных предприятий и органов власти — к системам защиты информации предъявляются повышенные требования. Например, для защиты конфиденциальной информации в органах исполнительной власти следует удовлетворить следующие требования [Петренко С., Курбатов В., 2005].

- Выбор конкретного способа подключения к сети Internet, в совокупности обеспечивающего межсетевое экранирование с целью управления доступом, фильтрации сетевых пакетов и трансляции сетевых адресов для скрытия структуры внутренней сети, проведение анализа защищенности узла Интернет, а также использование средств антивирусной защиты и централизованное управление средствами защиты должны производиться на основании рекомендаций документа Гостехкомиссии РФ СТР-К.

- Автоматизированные системы защиты (АСЗ) организации должны обеспечивать защиту информации от несанкционированного доступа (НСД) по классу "1Г" в соответствии с "Руководящим документом" Гостехкомиссии РФ "РД. Автоматизированные системы. Защита от НСД к информации. Классификация АСЗ и требования по защите информации".

- Средства вычислительной техники и программные средства АСЗ должны удовлетворять требованиям четвертого класса РД Гостехкомиссии России "РД. Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации".

- Программно-аппаратные средства межсетевого экранирования, применяемые для изоляции корпоративной сети от сетей общего пользования, должны удовлетворять требованиям "РД. Средства вычислительной техники. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации" по третьему классу защиты.

- Информационные системы должны удовлетворять требованиям ГОСТ ИСО/ МЭК 15408 по защищенности информационных систем в рамках заданных профилей защиты.

- Во исполнение приказа Госкомсвязи России от 25 декабря 1997 года №103 "Об организации работ по защите информации в отрасли связи и информатизации при использовании сети Internet" прямое подключение АРМ по управлению оборудованием сетей связи, мониторингу, обработки данных к сети Internet должно быть запрещено.

- Программно-аппаратные средства криптографической защиты конфиденциальной информации, в том числе используемые для создания виртуальных защищенных сетей (VPN), должны иметь сертификаты ФАПСИ РФ.

- Обязательным является использование средств ЭЦП для подтверждения подлинности документов.

- Для введения использования персональных цифровых сертификатов и поддержки инфраструктуры открытых ключей для использования средств ЭЦП и шифрования необходимо создать легитимный удостоверяющий центр (систему удостоверяющих центров).

- Политика информационной безопасности должна предусматривать обязательное включение в технические задания на создание коммуникационных и информационных систем требований информационной безопасности.

- Должен быть регламентирован порядок ввода в эксплуатацию новых информационных систем, их аттестации по требованиям информационной безопасности.

Для выполнения перечисленных требований и надлежащей защиты конфиденциальной информации в государственных структурах принято использовать сертифицированные средства. Например, средства защиты от несанкционированного доступа (НСД), межсетевые экраны и средства построения VPN, средства защиты информации от утечки и прочие. В частности, для защиты информации от НСД рекомендуется использовать программно- аппаратные средства семейств Secret Net ("Информзащита"), Dallas Lock ("Конфидент"), "Аккорд" (ОКБ САПР), электронные замки "Соболь" ("Информзащита"), USB-токены ("Аладдин") и прочие. Для защиты информации, передаваемой по открытым каналам связи рекомендованы программно-аппаратные межсетевые экраны с функциями организации VPN, например, Firewall-1/VPN-1 (Check Point), "Застава" ("Элвис+"), VipNet ("Инфотекс"), "Континент" ("Информзащита"), ФПСН-IP ("АМИКОН") и другие.

Средства защиты информации для коммерческих структур более многообразны, среди них можно выделить следующие средства:

- управления обновлениями программных компонент АСЗ;

- межсетевого экранирования;

- построения VPN;

- контроля доступа;

- обнаружения вторжений и аномалий;

- резервного копирования и архивирования;

- централизованного управления безопасностью;

- предотвращения вторжений на уровне серверов;

- аудита и мониторинга средств безопасности;

- контроля деятельности сотрудников в сети Интернет;

- анализа содержимого почтовых сообщений;

- анализа защищенности информационных систем;

- защиты от спама;

- защиты от атак класса "Отказ в обслуживании" (DoS-атаки);

- контроля целостности;

- инфраструктура открытых ключей;

- усиленной аутентификации и прочие.

На основании политики информационной безопасности и указанных средств защиты информации (СЗИ) разрабатываются конкретные процедуры защиты, включающие распределение ответственности за их выполнение. Процедуры безопасности также важны, как и политики безопасности. Если политики безопасности определяют ЧТО должно быть защищено, то процедуры определяют КАК защитить информационные ресурсы компании и КТО конкретно должен разрабатывать, внедрять данные процедуры и контролировать их исполнение.

Технологическая модель подсистемы информационной безопасности

Современные распределенные корпорации, имеющие подразделения на разных континентах, имеют сложную техническую, инженерную и информационную инфраструктуру. Создание информационной сети такой корпорации и её эффективная защита является чрезвычайно сложной концептуальной и технологической задачей.

Первоначальное решение, характерное для последнего десятилетия прошлого века, использовать для формирования сети телефонные линии быстро привело к нагромождению коммуникаций и к невозможности эффективной защиты. Последующее создание и сопровождение собственных корпоративных сетей для обеспечения информационного обмена данными на базе таких линий связи стало обходиться в миллионы долларов.

Быстрое развитие технологий Internet, образование, рост и развитие "всемирной паутины" позволили создать достаточно дешевые и надежные коммуникации. Однако техническая надежность связи вовсе не означала безопасности корпоративных сетей, имеющих выходы в Интернет. Общие принципы построения Интернет и его использование как общедоступной сети с публичными сервисами привели к тому, что стало очень трудно обеспечить надежную защиту от проникновения в корпоративные и государственные сети, построенные на базе протоколов TCP/IP и Internet -приложений — Web, FTP, e-mail и т.д.

Целевое назначение любой корпоративной информационной системы состоит в обеспечении пользователей необходимой информацией в режиме "On Line" и адекватном информационном сопровождении деятельности предприятия.

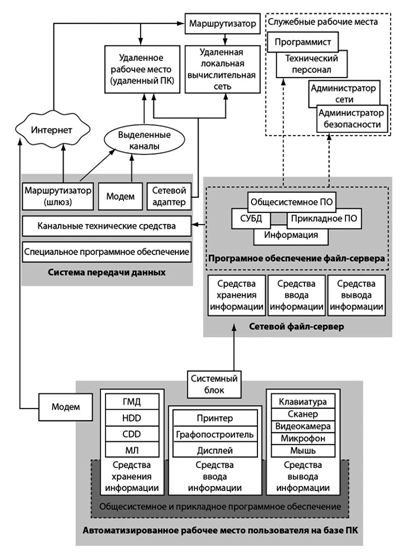

Базисом КИС является общесистемное программное обеспечение, которое включает операционную систему и программные оболочки, программы общего и прикладного назначения: автоматизированные рабочие места (АРМ) и Web-сервисы общего и специального назначения, СУБД и управление интегрированными вычислительными и мультимедийными приложениями, а также доступом в локальные и внешние сети (рис. 6.8).

Физически нижний уровень КИС базируется на серверах, рабочих станциях, персональных компьютерах различного назначения и коммуникационных устройствах, а также на программном обеспечении, реализующем работу перечисленных устройств. В связи с этим подсистема ИБ начинается с защиты именно этого программно-аппаратного оборудования. С этой целью можно использовать известные защитные средства операционных систем, антивирусные пакеты, средства и устройства аутентификации пользователя, средства криптографической защиты паролей и данных прикладного уровня. Все эти средства образуют базу для реализации первого уровня технологической модели подсистемы ИБ (рис. 6.9) [Соколов А. В., Шаньгин В. Ф. 2002].

Второй физический уровень КИС — рабочие станции, серверы и персональные компьютеры объединятся в локальные сети, которые организуют внутреннее Intranet-пространство предприятия и могут быть иметь выходы во внешнее Internet-пространство. В этом случае речь идет о средствах информационной защиты (СЗИ) второго уровня — уровня защиты локальных сетей, который обычно включает:

- средства безопасности сетевых ОС;

- средства аутентификации пользователей (User Authentication Facilities — UAF);

- средства физического и программного разграничения доступа к распределенным и разделяемым информационным ресурсам;

- средства защиты домена локальной сети (Local Area Network Domain — LAND);

- средства промежуточного доступа (Proxy Server) и межсетевые экраны (Firewall);

- средства организации виртуальных локальных подсетей (Virtual Local Area Network — VLAN);

- средства обнаружения атаки и уязвимостей в системе защиты локальных сетей.

Следующий уровень реализации КИС — объединение нескольких локальных сетей географически распределенного предприятия в общую корпоративную Intranet-сеть через открытую сеть на базе современных технологий поддержки и сопровождения таких сетей (Quality of Service — QoS) с использованием открытой среды Internet в качестве коммутационной среды.

В этом случае на третьем уровне защиты КИС используются технологии защищенных виртуальных сетей (Virtual Private Networks — VPN). VPN-технологии часто интегрируются со средствами первого и второго уровней. Такой защищенный VPN-канал может простираться не только до маршрутизаторов доступа и пограничных Firewall'лов, но и до серверов и рабочих станций локальной сети.

Четвертый уровень защиты КИС — организация защищенного межкорпоративного обмена в среде электронного бизнеса (eBusiness). Методологической и технологической основой такой защиты являются методы и технологии управления публичными ключами и сертификатами криптографической защиты (Public Key Infrastructure — PKI). Суть этих технологий состоит в реализации двух глобальных функций: генерации и корректном распространении ключей и сертификатов и отслеживании их жизненного цикла. Базой для реализации средств защиты будут электронная цифровая подпись (Electronic Digital Signature — EDS) и VPN-технологии.

Отметим, что два нижних уровня защиты являются достаточно традиционными, так как они предназначены для обеспечения безопасности конкретной физически реализованной КИС. Верхние два уровня относятся к обеспечению безопасности передачи данных и электронного бизнеса, который осуществляется уже не в физическом, а в виртуальном пространстве, при этом VPN-технологии обеспечивают защищенный обмен данными в межкорпоративном пространстве, а PKI-технологии обеспечивают VPN-устройства ключами и сертификатами. В настоящее время на рынке имеется достаточное число технических и программных решений для защиты данных, информации, систем и сетей. Ниже рассмотрены некоторые базовые технологии на примере криптографической защиты данных, технологий межсетевых экранов, защищенных VPN-каналов связи, антивирусных и биометрических методов.

Технологии криптографической защиты информации

Криптография - это совокупность технических, математических, алгоритмических и программных методов преобразования данных (шифрование данных), которая делает их бесполезными для любого пользователя, у которого нет ключа для расшифровки. Криптографические преобразования обеспечивают решение следующих базовых задач защиты - конфиденциальности (невозможности прочитать данные и извлечь полезную информацию) и целостности (невозможность модифицировать данные для изменения смысла или внесения ложной информации).

Технологии криптографии позволяют реализовать следующие процессы информационной защиты:

- идентификация (отождествление) объекта или субъекта сети или информационной системы;

- аутентификация (проверка подлинности) объекта или субъекта сети;

- контроль/разграничение доступа к ресурсам локальной сети или внесетевым сервисам;

- обеспечение и контроль целостности данных.

В соответствии с политиками безопасности используемые в компании технологии криптографии и специализированное программно-аппаратное обеспечение для защиты данных и документов, шифрования файлов и дисков реализуют следующие аспекты информационной защиты:

- шифруемые электронные письма и соединения VPN скрывают передаваемые данные от вирусов и сканеров содержимого;

- шифрование дисков не должно затруднять автоматическое резервное сохранение данных или управление файлами;

- сетевой администратор может не иметь права доступа к защищаемым файлам, содержащим конфиденциальную информацию, если это вызвано производственной необходимостью;

- когда сотрудник покидает предприятие, у его работодателя должна быть возможность доступа к зашифрованным данным, связанным с производственной деятельностью этого сотрудника;

- надежность шифрования и доступа должна быть обеспечена на длительное время;

- если при шифровании применяется метод открытого ключа, то помимо программного обеспечения необходимо построение инфраструктуры управления ключами или сертификатами;

- в случае попытки взлома системы или утечки секретной информации систему можно быстро перенастроить;

- широкое применение шифрования возможно лишь при условии простоты его обслуживания.

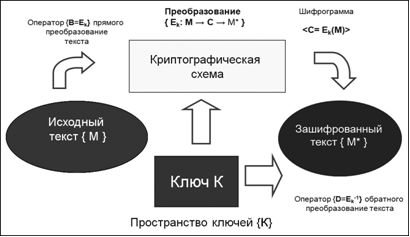

Общая схема простой криптосистемы показана на рис. 6.10, а на рис. 6.11 приведена схема симметричной криптосистемы с закрытым ключом [Соколов А. В., Шаньгин В. Ф., 2002].

Отправитель сообщения генерирует открытый текст сообщения  для передачи по незащищенному каналу связи. Для того чтобы передаваемый текст невозможно было прочитать, отправитель преобразует (шифрует) его с помощью алгоритма обратимого преобразования

для передачи по незащищенному каналу связи. Для того чтобы передаваемый текст невозможно было прочитать, отправитель преобразует (шифрует) его с помощью алгоритма обратимого преобразования  , формируя зашифрованный текст (криптограмму)

, формируя зашифрованный текст (криптограмму)  .

.

Адресат, получив криптограмму, применяет известное ему обратное преобразование  и получает исходный открытый текст

и получает исходный открытый текст  . Множество преобразований

. Множество преобразований  образуют семейства криптоалгоритмов

образуют семейства криптоалгоритмов  . Параметр

. Параметр  , с помощью которого производится преобразование текста сообщения, называется ключом.

, с помощью которого производится преобразование текста сообщения, называется ключом.

Такой ключ, по сути, является уникальным параметром — только его владелец (группа владельцев) может использовать этот ключ. Таким образом, криптографическая система по определению — это однопараметрическое семейство  обратимых преобразований

обратимых преобразований  из пространства

из пространства  сообщений открытого текста в пространство

сообщений открытого текста в пространство  зашифрованных текстов. Параметр шифрования

зашифрованных текстов. Параметр шифрования  (ключ) выбирается из конечного множества {К}, называемого пространством ключей.

(ключ) выбирается из конечного множества {К}, называемого пространством ключей.

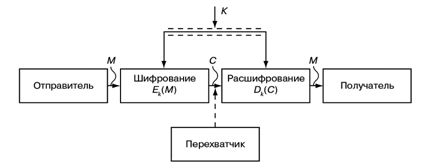

Существует два класса криптосистем — симметричные (с одним ключом) и асимметричные (с двумя ключами). Симметричные криптосистемы (рис. 6.11) используют один и тот же ключ в процедурах шифрования и расшифровки текста — и поэтому такие системы называются системами с секретным закрытым ключом.

Ключ должен быть известен только тем, кто занимается отправкой и получением сообщений. Таким образом, задача обеспечения конфиденциальности сводится к обеспечению конфиденциальности ключа. Передача такого ключа от адресата пользователю может быть выполнена только по защищенному каналу связи (рис. 6.11, пунктирная линия), что является существенным недостатком симметричной системы шифрования.

Такой вид шифрования наиболее часто используется в закрытых локальных сетях, в том числе входящих в КИС, для предотвращения НСД в отсутствие владельца ресурса. Таким способом можно шифровать как отдельные тексты и файлы, так и логические и физические диски.

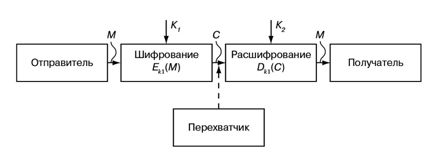

Асимметричные криптосистемы используют различные ключи (рис. 6.12):

- открытый ключ

используется для шифрования данных и вычисляется по параметрам секретного ключа

используется для шифрования данных и вычисляется по параметрам секретного ключа  ;

; - секретный ключ

используется для расшифровки информации, зашифрованной с помощью парного ему открытого ключа

используется для расшифровки информации, зашифрованной с помощью парного ему открытого ключа  .

.

Открытый и секретный ключи и  генерируются попарно, при этом ключ

генерируются попарно, при этом ключ  остается у его владельца и должен быть надежно защищен от НСД. Копии ключа

остается у его владельца и должен быть надежно защищен от НСД. Копии ключа  распространяются среди пользователей сети, с которыми обменивается информацией обладатель секретного ключа

распространяются среди пользователей сети, с которыми обменивается информацией обладатель секретного ключа  . Таким образом, в асимметричной криптосистеме ключ

. Таким образом, в асимметричной криптосистеме ключ  свободно передается по открытым каналам связи, а секретный ключ

свободно передается по открытым каналам связи, а секретный ключ  хранится на месте его генерации.

хранится на месте его генерации.

Система защиты информации называется криптостойкой, если в результате предпринятой злоумышленником атаки на зашифрованное послание невозможно расшифровать перехваченный зашифрованный текст  для получения открытого текста

для получения открытого текста  или зашифровать текст злоумышленника

или зашифровать текст злоумышленника  для передачи правдоподобного зашифрованного текста

для передачи правдоподобного зашифрованного текста  с искаженными данными.

с искаженными данными.

В настоящее время используется следующий подход реализации криптозащиты — криптосистема, реализующая семейство криптографических преобразований  , является открытой системой. Это очень важный принцип криптозащиты, так как защищенность системы не должна зависеть от того, чего нельзя было бы быстро перенастроить в случае необходимости, если произошла утечка секретной информации. Изменение программно-аппаратой части системы защиты информации требует значительных финансовых и временных затрат, а изменение ключей является несложным делом. Именно поэтому стойкость криптосистемы определяется, в основном, секретностью ключа

, является открытой системой. Это очень важный принцип криптозащиты, так как защищенность системы не должна зависеть от того, чего нельзя было бы быстро перенастроить в случае необходимости, если произошла утечка секретной информации. Изменение программно-аппаратой части системы защиты информации требует значительных финансовых и временных затрат, а изменение ключей является несложным делом. Именно поэтому стойкость криптосистемы определяется, в основном, секретностью ключа  .

.

Формальные математические методы криптографии были разработаны Клодом Шенноном ("Математическая теория криптографии", 1945 г.). Он доказал теорему о существовании и единственности абсолютно стойкого шифра — это такая система шифрования, когда текст однократно зашифровывается с помощью случайного открытого ключа такой же длины.

В 1976 году американские математики У.Диффи и М.Хеллман обосновали методологию асимметричного шифрования с применением открытой однонаправленной функции (это такая функция, когда по её значению нельзя восстановить значение аргумента) и открытой однонаправленной функции с секретом.

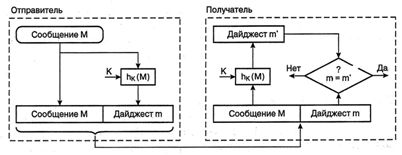

В 90-е годы XX века профессор Массачусетского технологического института (MIT, USA) Рональд Ривест разработал метод шифрования с помощью особого класса функций — хэш-функций (Hash Function). Это был алгоритм шифрования MD6 хэширования переменной разрядности. Хэш-функция (дайджест-функция) — это отображение, на вход которого подается сообщение переменной длины М, а выходом является строка фиксированной длины  — дайджест сообщения (рис. 6.13).

— дайджест сообщения (рис. 6.13).

Криптостойкость такого метода шифрования состоит в невозможности подобрать документ  , который обладал бы требуемым значением хэш-функции. Параметры вычисления хэш-функции

, который обладал бы требуемым значением хэш-функции. Параметры вычисления хэш-функции  являются семейством ключей

являются семейством ключей  . В настоящее время на этих принципах строятся алгоритмы формирования электронной цифровой подписи (ЭЦП).

. В настоящее время на этих принципах строятся алгоритмы формирования электронной цифровой подписи (ЭЦП).

Наиболее известными симметричными алгоритмами шифрования в настоящее время являются DES (Data Encryption Standard), IDEA (International Data Encryption Algorithm), RC2, RC5, CAST, Blowfish. Асимметричные алгоритмы — RSA (R.Rivest, A.Shamir, L.Adleman), алгоритм Эль Гамаля (ElGamal), криптосистема ЕСС на эллиптических кривых, алгоритм открытого распределения ключей Диффи-Хеллмана.

Алгоритмы, основанные на применении хэш-функций — MD4 (Message Digest 4), MD5 (Message Digest 5), SHA (Secure Hash Algorithm) [Соколов А.В., Шаньгин В.Ф., 2002].

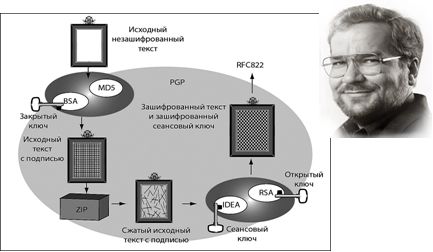

Наиболее известным программным продуктом, распространяемым свободно, является пакет PGP (Pretty Good Privacy). Пакет разработан Филом Циммерманом (Phil Zimmerman) в 1995 году, который использовал упомянутые алгоритмы RSA, IDEA, и MD5. PGP состоит из трёх частей — алгоритма IDEA, сигнатуры и цифровой подписи. PGP использует три ключа — открытый ключ адресата, секретный ключ владельца и сеансовый ключ, генерируемый при помощи RSA и открытого ключа случайным образом при шифровании сообщения (рис. 6.14). Информацию об этом продукте можно получить по адресу: http://www.mit.edu/network/pgp-form.html.

Выбор алгоритма шифрования, кроме обязательного DES, зависит от разработчика. Это создает дополнительное преимущество, так как злоумышленник должен определить, какой шифр следует вскрыть. Если добавить необходимость подбора ключей, то шансы расшифровки существенно уменьшаются.

Примером простого и эффективного протокола управления криптографическими ключами в сетях является протокол SKIP (Simple Key management for Internet Protocol), представленный в 1994 году компанией Sun Microsystems (США). Это открытая спецификация, её свободно можно использовать для разработки средств защиты информации в Internet-сетях. Ряд компаний успешно применяет этот протокол для коммерческих разработок СЗИ: Swiss Institute of Technology (Швейцария), Check Point Software Inc. (США, Израиль), Toshiba (Япония), ЭЛВИС+ (Россия), VPNet (США).

В России установлен единый алгоритм криптографических преобразований данных для систем обработки и передачи данных в сетях, который установлен стандартом ГОСТ 28147-89. Другой российский стандарт — ГОСТ Р 34.11-94 — определяет алгоритм и процедуру вычисления хэш-функций для любых последовательностей двоичных символов, используемых в криптографических методах защиты информации. Отечественный стандарт ГОСТ Р 34.10-94 является стандартом, определяющим алгоритм формирования ЭЦП (рис. 6.15).