|

Прошел курс "Безопасность информационных систем". 18 марта, осуществил оплату. До сих пор не пришел сертификат на почту в pdf. |

Построения системы информационной безопасности

Мероприятия по защите информации

Мероприятия охватывают целый ряд аспектов законодательного, организационного и программно-технического характера. Для каждого из них формулируется ряд задач, выполнение которых необходимо для защиты информации. Перечислим самые общие из них.

В нормативно-законодательном аспекте необходимо решение следующих задач:

- определение круга нормативных документов международного, федерального и отраслевого уровня, применение которых требуется при проектировании и реализации системы информационной безопасности;

- определение на основе нормативных документов требований по категорированию информации;

- определения на основе нормативных документов базовых требований к системе информационной безопасности и ее компонентам.

В организационном аспекте:

- определение соответствия структурируемой и защищаемой информации подсистемам и ресурсам информационной системы, в которых производится хранение, обработка и передача информации конечному пользователю (должно быть организовано ведение реестра ресурсов, содержащих информацию, значимую по критериям конфиденциальности, целостности и доступности);

- определения набора служб, обеспечивающих доступ к информационным ресурсам системы (необходима выработка и согласование типовых профилей пользователей, ведение реестра таких профилей);

- формирования политики безопасности, включающей описание границ и способов контроля безопасного состояния системы, условия и правила доступа различных пользователей к ресурсам системы, мониторинга деятельности пользователей.

В процедурном аспекте:

- организация физической защиты помещений и компонентов информационной системы, включая сети и телекоммуникационные устройства;

- обеспечение решения задач информационной безопасности при управлении персоналом;

- формирование, утверждение и реализация плана реагирования на нарушения режима безопасности;

- внесение дополнений, связанных со спецификой ликвидации последствий несанкционированного доступа, в план восстановительных работ.

В программно-техническом аспекте:

- обеспечение архитектурной и инфраструктурной полноты решений, связанных с хранением, обработкой и передачей конфиденциальной информации;

- обеспечение проектной и реализационной непротиворечивости механизмов безопасности по отношению к функционированию информационной системы в целом;

- выработка и реализация проектных и программно-аппаратных решений по механизмам безопасности.

Рассматривая эти аспекты применительно к обеспечению безопасности современных информационных систем, можно сфокусировать их на следующих положениях [Галатенко В.А., 2006]:

- базовые требования к ИБ и техническое задание на создание защищенной ИС разрабатываются с учетом федеральных и региональных законов и нормативных документов, с использованием международных стандартов

- корпоративная ИС может иметь несколько территориально разнесенных частей, связи между которыми находятся в ведении внешнего поставщика сетевых услуг например, частные виртуальные сети (Virtual Private Net — VPN), выходящие за пределы зоны, контролируемой организацией;

- корпоративная сеть имеет одно или несколько подключений к Internet;

- на каждой из производственных площадок могут находиться критически важные серверы, в доступе к которым нуждаются сотрудники, работающие на других площадках, мобильные пользователи и, возможно, внешние пользователи;

- для доступа пользователей могут применяться не только компьютеры, но и потребительские устройства, использующие, в частности, беспроводную связь, не все пользовательские системы контролируются сетевыми и/или системными администраторами организации;

- в течение одного сеанса работы пользователю приходится обращаться к нескольким информационным сервисам, опирающимся на разные аппаратно-программные платформы;

- к доступности информационных сервисов предъявляются жесткие требования, которые обычно выражаются в необходимости круглосуточного функционирования с максимальным временем простоя порядка нескольких минут;

- ИС представляет собой сеть с активными агентами, то есть в процессе работы программные компоненты, такие как апплеты или сервлеты, передаются с одной машины на другую и выполняются в целевой среде, поддерживая связь с удаленными компонентами;

- программное обеспечение, особенно полученное по сети, не может считаться надежным, в нем могут быть ошибки, создающие проблемы в защите;

- конфигурация ИС постоянно изменяется на уровнях административных данных, программ и аппаратуры (меняется состав пользователей, их привилегии и версии программ, появляются новые сервисы, новая аппаратура и т.п.).

При формулировании требований к обеспечению информационной безопасности и построению соответствующей функциональной модели ИБ, следует учитывать следующие важные моменты.

Во-первых, для каждого сервиса основные требования к ИБ (доступность, целостность, конфиденциальность) трактуются по-своему. Целостность с точки зрения СУБД и с точки зрения почтового сервера — вещи принципиально разные. Бессмысленно говорить о безопасности локальной или иной сети вообще, если сеть включает в себя разнородные компоненты. Следует анализировать защищенность конкретных сервисов и устройств, функционирующих в сети. Для разных сервисов и защиту строят по-разному.

И, во-вторых, основная угроза ИБ организаций, как было отмечено выше, в большей степени исходит не от внешних злоумышленников, а от собственных сотрудников. В связи с этим необходима разработка и внедрения в практику работы предприятия совокупности управленческих и организационных мер по обеспечению ИБ.

Политика информационной безопасности

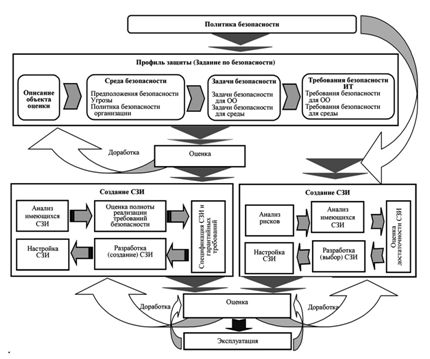

Основой программы обеспечения ИБ является многоуровневая политика информационной безопасности, отражающая подход организации к защите своих информационных активов и ресурсов (рис. 4.9).

Под "политикой информационной безопасности" понимается совокупность документированных методологий и управленческих решений, а также распределение ролей и ответственности, направленных на защиту информации, информационных систем и ассоциированных с ними ресурсов.

Политика безопасности является важнейшим звеном в формировании ИБ, поэтому принятие решения о её разработке, внедрении и неукоснительном выполнении всегда принимается высшим руководством организации. Политика разрабатывается на основе концепции и программы информационной безопасности. Как системный документ, политика включает в себя общую (концептуально-программную) часть и совокупность частных политик, относящихся к различным аспектам деятельности компании.

В идеале политика информационной безопасности должна быть реалистичной и выполнимой, а также не приводить к существенному снижению общей производительности бизнес-подразделений компании. Политика безопасности должна содержать основные цели и задачи организации режима информационной безопасности, четко содержать описание области действия, а также указывать на контактные лица и их обязанности.

Вводная часть "Общей политики безопасности" должна быть краткой и понятной содержать не более двух-четырёх (максимум пять) страниц текста. При этом важно учитывать, как политика безопасности будет влиять на уже существующие информационные системы компании. Как только политика утверждена, она должны быть предоставлена всем сотрудникам компании для ознакомления. Наконец, политика безопасности должна пересматриваться ежегодно, чтобы отразить текущие изменения в развитии бизнеса компании и в её программно-аппаратном, сетевом и информационном обеспечении.

Формирование, актуализация и совершенствование политики ИБ является многоаспектным циклическим (итерационным) процессом (рис. 4.10), реализация которого сводится к следующим практическим шагам.

- Определение используемых руководящих документов и стандартов в области ИБ, а также основных положений политики ИБ, включая:

- принципы администрирования системы ИБ и управление доступом к вычислительным и телекоммуникационным средствам, программам и информационным ресурсам, а также доступом в помещения, где они располагаются;

- принципы контроля состояния систем защиты информации, способы информирования об инцидентах в области ИБ и выработку корректирующих мер, направленных на устранение угроз;

- принципы использования информационных ресурсов персоналом компании и внешними пользователями;

- антивирусную защиту и защиту против действий хакеров;

- вопросы резервного копирования данных и информации;

- проведение профилактически, ремонтных и восстановительных работ;

- обучение и повышение квалификации персонала.

- Разработка методологии выявления и оценки угроз и рисков их осуществления, определение подходов к управлению рисками: является ли достаточным базовый уровень защищенности или требуется проводить полный вариант анализа рисков.

- Структуризация контрмер по уровням требований к безопасности.

- Порядок сертификации на соответствие стандартам в области ИБ. Должна быть определена периодичность проведения совещаний по тематике ИБ на уровне руководства, включая периодический пересмотр положений политики ИБ, а также порядок обучения всех категорий пользователей информационной системы по вопросам ИБ.

С практической точки зрения политику безопасности целесообразно разделить на три уровня. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят общий характер и, как правило, исходят от высшего руководства организации:

- формулировка целей, которые преследует организация в области информационной безопасности, определение общих направлений и средств для достижения этих целей;

- формирование или пересмотр комплексной программы обеспечения информационной безопасности, определение ответственных менеджеров и технических руководителей за реализацию и сопровождение программы;

- обеспечение правовой базы для соблюдения государственных законов и корпоративных правил;

- формулировка общих управленческих решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом.

На верхнем уровне политики цели организации в области информационной безопасности формулируются в терминах целостности, доступности и конфиденциальности. Если организация отвечает за поддержание критически важных баз данных, на первом плане может стоять уменьшение случаев потерь, повреждений или искажений данных. Для организации, занимающейся продажами, вероятно, важна актуальность информации о предоставляемых услугах и ценах, а также ее доступность максимальному числу потенциальных покупателей. "Режимная" организация в первую очередь заботится о защите от несанкционированного доступа — конфиденциальности.

На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем, поддержание контактов с другими организациями, обеспечивающими или контролирующими режим безопасности.

Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров. В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь.

Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины:

- организация должна соблюдать существующие законы, государственные нормативные акты, корпоративные нормативные положения и стандарты;

- следует контролировать все действия направленные на выработку программы безопасности и назначить ответственных лиц на уровне высшего менеджмента за разработку, внедрение и неукоснительное исполнение принятой программы;

- необходимо обеспечить определенную степень исполнительности и послушания персонала, а для этого нужно выработать систему общего и персонального обучения и эффективной мотивации.

Вообще говоря, на верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств в масштабе компании или когда иначе поступить просто невозможно.

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов: широкий доступ в доступ в Internet и сочетание свободы получения информации с защитой от внешних угроз, использование домашних компьютеров, применение пользователями неофициального или несанкционированного программного обеспечения и т.д. Политика среднего уровня должна для каждого аспекта освещать следующие темы.

Описание аспекта. Например, если рассмотреть применение пользователями неофициального программного обеспечения, последнее можно определить как обеспечение, которое не было одобрено и/или закуплено и внедрено на уровне организации.

Область применения. Следует специфицировать, где, когда, как, по отношению к кому и чему применяется данный аспект политики безопасности. Например, касается ли организаций-субподрядчиков политика отношения к неофициальному программному обеспечению? Затрагивает ли она работников, пользующихся карманными компьютерами и ноутбуками и вынужденных переносить информацию на производственные машины?

Позиция организации. Продолжая пример с неофициальным программным обеспечением, можно обозначить позиции полного запрета или выработки процедуры приемки и использования подобного обеспечения и т.п. Позиция может быть сформулирована в общем виде, как набор целей, которые преследует организация в данном аспекте. Вообще говоря, содержание документов по политике безопасности, так и перечень таких документов, может быть существенно различным для разных организаций.

Роли, обязанности и ответственность. В документ необходимо включить информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь. Например, если для использования работником неофициального программного обеспечения нужно официальное разрешение, то должно быть известно, у кого и как его следует получать. Если должны проверяться дискеты, принесенные с других компьютеров, необходимо описать процедуру проверки. Если неофициальное программное обеспечение использовать нельзя, следует знать, кто следит за выполнением данного правила.

Законопослушность. Политика должна содержать общее описание запрещенных действий с несанкционированным ПО и наказаний за них.

Точки контакта. Должно быть известно, куда и к каким документам следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно "точкой контакта" служит должностное лицо и/или доступный раздел соответствующей библиотеки или хранилища.

Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя конкретные цели и задачи, правила и способы их достижения. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти вещи настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне. Типичные вопросы, на которые следует дать ответ при следовании политики безопасности нижнего уровня:

- кто имеет право доступа к объектам, поддерживаемым сервисом?

- при каких условиях можно читать и модифицировать данные?

- как организован удаленный доступ к сервису?

- кто имеет право модернизировать сервис? и т.д.

При формулировке целей политика нижнего уровня может исходить из соображений целостности, доступности и конфиденциальности, но она не должна останавливаться только на них. Например, если речь идет о системе расчета заработной платы, можно поставить цель, чтобы только работникам бухгалтерии и отдела кадров позволялось вводить и модифицировать информацию. В общем случае цели должны связывать между собой объекты сервиса и осмысленные действия с ними.

Исходя из целей, формулируются правила безопасности, описывающие, кто, что и при каких условиях может делать. Чем детальнее правила, чем более формально они изложены, тем проще поддержать их выполнение программно-техническими мерами и средствами.

Для разработки и внедрения политики ИБ, как правило, создаётся рабочая группа. Формирование такой группы по информационной безопасности актуально, прежде всего, для крупных компаний, в которых процесс изменения информационных технологий является постоянным, в него вовлечено большое количество людей — поэтому так важно предусмотреть механизм, предоставляющий им возможность постоянного общения. Создание рабочей группы, имеющий свой информационный ресурс (форум) в Intranet, позволяет обеспечить соответствующую координацию комплекса вопросов по обеспечению ИБ и избежать проблем, связанных с недостаточной информированностью всех заинтересованных лиц. Фактически, с точки зрения российских реалий, такой форум является постоянно действующим органом компании, включающим в свой состав представителей наиболее значимых подразделений компании, а также сотрудников служб информационной, экономической и общей безопасности.

К компетенции этого органа относятся разработка динамической модели информационной безопасности, включающей:

- разработку, обсуждение и принятие концепции (политики) информационной безопасности, внесение изменений и принятие новой версии концепции, согласование списков ответственных лиц;

- отслеживание и анализ важных изменений в структуре информационных ресурсов компании на предмет выявления новых угроз информационной безопасности;

- изучение и анализ инцидентов, связанных с безопасностью;

- принятие важных инициатив по усилению мер безопасности.

Рабочая группа является ведущим органом по проведению организационно-режимных процессов и разработке стандартов организации, определяющих режим работы компании в части, касающейся информационной безопасности. Она отвечает за исполнение концепции (политики) информационной безопасности и может быть создана не только в рамках компании, но и в рамках ее крупных структурных подразделений. К компетенции этой рабочей группы относятся следующие вопросы:

- выработка соглашений о разграничении ответственности за обеспечение информационной безопасности внутри компании;

- выработка специальных методик и политик, связанных с информационной безопасностью: анализ рисков, классификация систем и информации по уровням безопасности;

- поддержание в организации "атмосферы" информационной безопасности, в частности, регулярное информирование персонала по этим вопросам;

- обеспечение обязательности учета вопросов информационной безопасности при стратегическом и оперативном планировании;

- обеспечение обратной связи (оценка адекватности принимаемых мер безопасности в существующих системах) и координация внедрения средств обеспечения информационной безопасности в новые системы или сервисы;

- анализ инцидентов в области информационной безопасности, выработка рекомендаций по их предотвращению.

В рабочую группу должны входить специалисты следующих подразделений: представитель высшего менеджмента в лице заместителя генерального директора или технической дирекции (департамента), службы общей безопасности, кадровой службы, служб экономической и информационной безопасности, юридической службы, представители аналитических отделов и служб, а также службы менеджмента качества.

Распределение ответственности за обеспечение безопасности включает необходимость выполнения следующих действий:

- определение ресурсов, имеющих отношение к информационной безопасности по каждой системе;

- назначение для каждого ресурса (или процесса) ответственного сотрудника из числа руководителей. Разграничение ответственности должно быть закреплено документально;

- определение и документальное закрепление для каждого ресурса списка прав доступа (матрицы доступа).

Совершенно очевидно, что реализация политики информационной безопасности вовлекает много специалистов высокого класса и требует существенных затрат. Во всех случаях необходимо найти разумный компромисс, когда за приемлемую цену будет обеспечен приемлемый уровень безопасности, а работники не окажутся чрезмерно ограничены в использовании необходимых информационных ресурсов. Обычно ввиду особой важности данного вопроса наиболее регламентировано и детально задаются права доступа к информационным объектам и устройствам.

Неоднократно отмечено, что сотрудники являются как самым сильным, так одновременно и самым слабым звеном в обеспечении информационной безопасности. Необходимо донести до сотрудников мысль о том, что обеспечение информационной безопасности — обязанность всех без исключения сотрудников. Это достигается путем введения процедуры ознакомления с требованиями политики ИБ и подписания соответствующего документа о том, что сотрудник ознакомлен, ему понятны все требования политики и он обязуется их выполнять.

Политика позволяет ввести требования по поддержанию необходимого уровня безопасности в перечень обязанностей каждого сотрудника. В процессе выполнения ими трудовых обязанностей для сотрудников необходимо периодически проводить ознакомление и обучение вопросам обеспечения информационной безопасности. Критически важным условием для успеха в области обеспечения информационной безопасности компании становится создание в компании атмосферы, благоприятной для создания и поддержания высокого приоритета информационной безопасности. Чем крупнее компания, тем более важной становится информационная поддержка и мотивация сотрудников по вопросам безопасности.