|

Прошел курс "Безопасность информационных систем". 18 марта, осуществил оплату. До сих пор не пришел сертификат на почту в pdf. |

Концепции и аспекты обеспечения информационной безопасности

Ключевые вопросы информационной безопасности

Современное развитие информационных технологий и, в частности, технологий Internet/Intranet, приводит к необходимости всесторонней защиты информационных технологий и систем, данных и информации, передаваемой в рамках распределенной корпоративной сети, использующей внутренние и внешние сети открытого доступа.

Оценка реальной ситуации сводится в большинстве случаев к ответу на следующие ключевые вопросы, составляющие системную основу обеспечения информационной безопасности:

- надо ли защищаться и что следует защищать?

- от кого надо защищаться?

- от чего надо защищаться?

- как надо защищаться?

- что обеспечит эффективность защиты?

- во что обойдется разработка, внедрение, эксплуатация, сопровождение и развитие систем защиты?

Первые три вопроса непосредственным образом относятся к проблеме оценки реальных угроз (рис. 1.5) [Лукацкий А. В., 2007].

Надо ли защищаться и что следует защищать?

Ответов на этот вопрос неоднозначен — многое зависит от структуры, области деятельности и целей компании. Для одних первоочередной задачей является предотвращение утечки информации (маркетинговых планов, перспективных разработок, величина и распределение прибыли и т.д.) к конкурентам. Другие могут пренебречь конфиденциальностью своей информации и сосредоточить свое внимание на ее целостности (например, для научно-исследовательских организаций, имеющих открытые Web-серверы). Для провайдера Internet-услуг, оператора связи или общедоступного справочного сервера на первое место поднимается задача обеспечения максимальной доступности и безотказной работы корпоративных информационных систем — первейшей задачей является именно обеспечение безотказной работы всех (или наиболее важных) узлов своей информационной системы. Расставить такого рода приоритеты и определить необходимость и объекты защиты можно только в результате анализа деятельности компании.

При интеграции индивидуальных и корпоративных информационных систем и ресурсов в единую информационную инфраструктуру определяющим фактором является обеспечение должного уровня информационной безопасности для каждого субъекта, принявшего решение войти в это пространство. В едином информационном пространстве должны быть созданы все необходимые предпосылки для установления подлинности пользователя (субъекта), подлинности содержания и подлинности сообщения (т.е. созданы механизмы и инструмент аутентификации). Таким образом, должна быть создана система информационной безопасности, которая включает необходимый комплекс мероприятий и технических решений по защите:

- от нарушения функционирования информационного пространства путем исключения воздействия на информационные каналы и ресурсы;

- от несанкционированного доступа к информации путем обнаружения и ликвидации попыток использования ресурсов информационного пространства, приводящих к нарушению его целостности;

- от разрушения встраиваемых средств защиты с возможностью доказательства неправомочности действий пользователей и обслуживающего персонала;

- от внедрения программных "вирусов" и "закладок" в программные продукты и технические средства.

Особо следует отметить задачи обеспечения безопасности разрабатываемых и модифицируемых систем в интегрированной информационной среде, т. к. в процессе модификации неизбежно возникновение дополнительных ситуаций незащищенности системы. Для решения этой проблемы наряду с общими методами и технологиями следует отметить введение ряда требований к разработчикам, создания регламентов внесения изменений в системы, а также использования специализированных средств.

От кого надо защищаться?

В абсолютном большинстве случаев ответом на этот вопрос является фраза: "Как от кого - конечно, от хакеров!". Исследования показали, что, по мнению большинства российских предпринимателей, основная опасность исходит от внешних злоумышленников, которые проникают в компьютерные системы банков и корпораций, перехватывают управление бизнес-процессами, "взламывают" сайты, запускают "троянских коней". Такая опасность существует и нельзя её недооценивать. В системах информационной защиты обязательно должны быть соответствующие модули защиты от внешних угроз подобного рода.

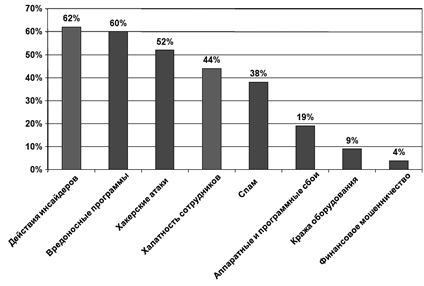

Но эта опасность часто преувеличена. До 75-85% всех компьютерных угроз и преступлений связаны с внутренними нарушениями, т.е. осуществляются действующими или уволенными сотрудниками компании. По исследованиям 2013 года в 82% случаев источником реальных атак были сотрудники компаний. Для сравнения: хакеры, атакующие корпоративные сети извне, оказывались источником атак в 73% случаев. На рис. 1.6 показаны усредненные данные по ранжированию ИТ-угроз за последние три года.

В публикациях достаточно примеров, когда сотрудник компании, считая, что его на работе не ценят, совершает компьютерное или информационное преступление, приводящее к многомиллионным убыткам. Нередки случаи, когда после увольнения бывший сотрудник компании в течение долгого времени пользуется корпоративным доступом в Internet. При увольнении этого сотрудника никто не подумал о необходимости отмены его пароля на доступ к данным и ресурсам, с которыми он работал в рамках своих служебных обязанностей. Если администрирование доступа поставлено плохо, то часто никто не замечает, что бывшие сотрудники пользуются доступом в Internet и могут наносить ущерб своей бывшей компании. Спохватываются лишь тогда, когда замечают резко возросшие счета за Internet-услуги и утечку конфиденциальной информации. Такие случаи достаточно показательны, т.к. иллюстрируют очень распространенные практику и порядок увольнения в российских компаниях.

Однако самая большая опасность может исходить не просто от уволенных или обиженных рядовых сотрудников (например, операторов различных информационных подсистем), а от тех, кто облечён большими полномочиями и имеет доступ к широкому спектру самой различной информации. Обычно это сотрудники ИТ-отделов (аналитики, разработчики, системные администраторы), которые знают пароли ко всем системам, используемым в организации. Их квалификация, знания и опыт, используемые во вред, могут привести к очень большим проблемам. Кроме того, таких злоумышленников очень трудно обнаружить, поскольку они обладают достаточными знаниями о системе защиты ИС компании, чтобы обойти используемые защитные механизмы и при этом остаться "невидимыми".

Согласно ежегодному исследованию Computer Security Institute (CSI, USA) в 2012 году суммарный ущерб от всех внутренних угроз корпоративным информационным системам превысил 378 миллионов долларов (по опросу представителей 600 компаний из разных секторов экономики). По России достоверная статистика пока отсутствует. Тем не менее, при построении системы защиты необходимо защищаться не только и не столько от внешних злоумышленников, сколько от злоумышленников внутренних.

При создании защищенных корпоративных систем нередко упускается из виду распределение и текущее перераспределение прав доступа к информации, и оставляются открытыми такие очевидные причины утечки конфиденциальной информации, как "слабые" (или "долгоживущие") пароли или не внедренные, не "работающие" положения политики корпоративной безопасности. Некоторые специалисты предлагают радикальный метод - запретить любое обращение к данным, если оно не санкционировано высшим руководством. Повторим, однако, что ни административная, ни физическая защита от НСД не предотвратит хищение конфиденциальной информации сотрудниками, если они имеют к ней свободный программно-аппаратный доступ. Приведём конкретный пример. Риск неконтролируемого использования различных устройств передачи и хранения информации в своё время резко увеличился с выходом Windows XP и поддержкой в ней технологии универсальной последовательной шины доступа (Universal Serial Bus, USB). Пакет обновления Service Pack 2 для Windows XP с множеством улучшений подсистемы безопасности не содержал в себе средств разграничения доступа к портам USB и FireWire.

Вообще Windows XP (а также NT/2000/ Server 2003) обладает широкими возможностями по контролю доступа пользователей к различным ресурсам и позволяет настраивать разнообразные политики безопасности. Однако полноценный контроль доступа к USB-портам невозможен с помощью только встроенных средств администрирования. Windows разрешает любому пользователю устанавливать USB-устройства и работать с ними. Поэтому USB-порт представляет собой неконтролируемый канал утечки конфиденциальных данных и заражения корпоративной сети вирусами и "червями" в обход серверных шлюзов и антивирусов - и таких точек неконтролируемого доступа в большой распределенной компании может быть множество. Точно так же дело обстоит и с записывающими CD-ROM и многими другими устройствами.

Самый простой способ решения проблемы - отключение USB-портов через BIOS - часто является и самым неэффективным, так как современные внешние устройства (мышь, клавиатура, принтер, сканер и т.д.) всё чаще снабжены BТ-коннекторами.

Защита информации от несанкционированного доступа (НСД) к сетям и информационным ресурсам - это комплексная задача, она не может быть решена одними лишь административными или техническими мерами. Защита от НСД должна строиться как минимум на трех уровнях - административном, физическом и программно-аппаратном.

От чего надо защищаться?

Во-первых, это вирусы (Virus, Worm) и всевозможные виды практически бесполезной информации, рассылаемой абонентам электронной почты (Spam). По различным данным в 2013 году вирусным и спамовым атакам было подвержено 85-90 % компаний во всем мире. Далее следует назвать программы типа "троянский конь" (Trojan Horse), которые могут быть незаметно для владельца установлены на его компьютер и так же незаметно функционировать на нем. Следующим распространенным типом атак являются действия, направленные на выведение из строя того или иного узла сети. Эти атаки получили название "отказа в обслуживании" (Denial of Service - DoS), на сегодняшний день известно более сотни различных вариантов этих действий. Выше отмечалось, что выведение из строя узла сети на несколько часов может привести к очень серьезным последствиям. Например, выведение из строя сервера транзакционной системы крупной корпорации или банка приведет к невозможности осуществления платежей и, как следствие, к большим прямым и косвенным финансовым и рейтинговым потерям.

Укажем ещё один существенный источник угроз, который с точки зрения размера ущерба может быть отнесён к одному из самых распространённых в России - непреднамеренные ошибки пользователей ИС, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе), а иногда они создают уязвимости, которыми могут воспользоваться злоумышленники - таковы обычно ошибки администрирования и предоставления доступа.

Согласно данным В.А. Галатенко [Галатенко В.А., 2006], 65% потерь - следствие непреднамеренных ошибок из-за компьютерной неграмотности и безответственности сотрудников компаний и пользователей ИС. Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками - максимальная автоматизация информационных процессов, системы программной и технической "защиты от дурака" (Fool Proof), эффективное обучение персонала, неукоснительное следование положениям политики ИБ и строгий процедурный контроль правильности совершаемых действий.

Как надо защищаться?

Наиболее простой способ — купить новейшие рекламируемые средства защиты, установить у себя в организации, не утруждая себя обоснованием её полезности и эффективности. Если компания богата, то она может позволить себе этот путь. Однако истинный руководитель должен системно оценивать ситуацию и правильно расходовать средства.

Во всем мире сейчас принято строить комплексную систему защиты информации и информационных систем в несколько этапов — на основе формирования концепции и программы информационной безопасности, имея в виду в первую очередь взаимосвязь её основных понятий (рис. 1.7) [Лапонина О. Р., 2005].

Первый этап — информационное обследование предприятия — самый важный. Именно на этом этапе определяется, от чего, в первую очередь, необходимо защищаться компании. Вначале строится так называемая модель нарушителя, которая описывает вероятный облик злоумышленника, т. е. его квалификацию, имеющиеся средства для реализации тех или иных атак, обычное время действия и т. п. На этом этапе можно получить ответ на два вопроса, которые были заданы выше: "Зачем и от кого надо защищаться?" На этом же этапе выявляются и анализируются уязвимые места и возможные пути реализации угроз безопасности, оценивается вероятность атак и ущерб от их осуществления.

По результатам этапа вырабатываются рекомендации по устранению выявленных угроз, правильному выбору и применению средств защиты. На этом этапе может быть рекомендовано не приобретать достаточно дорогие средства защиты, а воспользоваться имеющимися в распоряжении. Например, в случае использования в небольшой компании мощного маршрутизатора можно рекомендовать воспользоваться встроенными в него защитными функциями, а не приобретать более дорогой межсетевой экран (Firewall).

Наряду с анализом существующих в компании конкретных средств защиты следует разработать общую и частные политики в области информационной безопасности и совокупности организационно-распорядительных мер и документов, а также методологий и технических решений, являющихся основой для создания инфраструктуры информационной безопасности (рис. 1.8) [Соколов А. В., Шаньгин В. Ф., 2002].

Эти документы, основанные на международном законодательстве и законах Российской федерации и нормативных актах, дают необходимую правовую базу службам безопасности и отделам защиты информации для проведения всего спектра защитных мероприятий, взаимодействия с внешними организациями, привлечения к ответственности нарушителей и т. п.

Следующим этапом построения комплексной системы информационной безопасности служит приобретение, установка и настройка рекомендованных на предыдущем этапе средств и механизмов защиты информации. К таким средствам можно отнести системы защиты информации от несанкционированного доступа, системы криптографической защиты, межсетевые экраны, средства анализа защищенности и другие.

Для правильного и эффективного применения установленных средств защиты необходим квалифицированный персонал.

С течением времени имеющиеся средства защиты устаревают, выходят новые версии систем обеспечения информационной безопасности, постоянно расширяется список найденных слабых мест и атак, меняется технология обработки информации, изменяются программные и аппаратные средства, приходит и уходит персонал компании. Поэтому необходимо периодически пересматривать разработанные организационно-распорядительные документы, проводить обследование ИС или ее подсистем, обучать новый персонал, обновлять средства защиты.

Следование описанным выше рекомендациям как строить комплексную систему обеспечения информационной безопасности поможет достичь необходимого и достаточного уровня защищенности вашей автоматизированной системы.