Управление средой брандмауэра с использованием NNM

Введение

Демилитаризованная зона (DMZ) – это термин, который часто используется для характеристики островка безопасности или периметра защищенности, который охраняет корпоративную сеть от соединенных с ней ненадежных сетей. DMZ часто применяется, чтобы уберечь подключение к Internet от злоумышленников (право входа), одновременно управляя тем, какой уровень доступа к Internet имеют корпоративные пользователи (право выхода).

Работа с группой корпоративной безопасности по реализации решения NNM для управления DMZ может привести к неожиданно накладываемым на сотрудников группы техническим ограничениям, которые должны быть приняты, прежде чем решение станет приемлемым в этой особой среде.

Специальные защищенные конфигурации для систем UNIX в среде DMZ содержат ограничение доступных сетевых служб и разрешение доступа к определенным сервисам, таким как telnet, конкретным пользователям и системам. Атак типа отказ в обслуживании (Denial of Service, DOS) удается избежать путем конфигурирования статических маршрутизаторов, ARP-кэшей и данных DNS.

Управление сетью через брандмауэр означает предоставление возможности некоторым портам TCP и UDP на входе и выходе системы NNM работать через фильтры пакетов (в предположении, что брандмауэр основан на технологии фильтрации пакетов). Система NNM может находиться внутри или вне DMZ. Влияние на фильтры пакетов брандмауэра в этих случаях различается.

Списки управления доступом (или access-lists ) маршрутизаторов могут мешать NNM раскрывать устройства и определять их конфигурацию. Требуется, чтобы системам NNM предоставлялся доступ только по чтению (ReadOnly, RO), по крайней мере, к демону SNMP (иначе называемому сервером SNMP).

Фильтрация пакетов с использованием маршрутизатора является распространенным способом предотвращения вхождения в DMZ нежелательного трафика из ненадежных сетей. Обычно фильтр допускает только некоторые соединения с определенными серверами при одновременном предотвращении атак с имитацией соединения.

Удаленный доступ к системе NNM необходим для внешнего персонала. Диапазон защитных решений простирается от низкопроизводительного коммутируемого доступа и среднепроизводительных ISDN и DSL до высокоскоростных кабельных модемов. Защитная аутентификация может обеспечиваться средствами двойных паролей, карт с переменным паролем (token card) и VPN.

Для систем, которые управляют DMZ (или расположены в ней) особенно существенно восстановление после аварийных ситуаций. Эти системы подвергаются большему риску возникновения аварийных ситуаций, чем обычные управляющие системы.

Определение среды DMZ

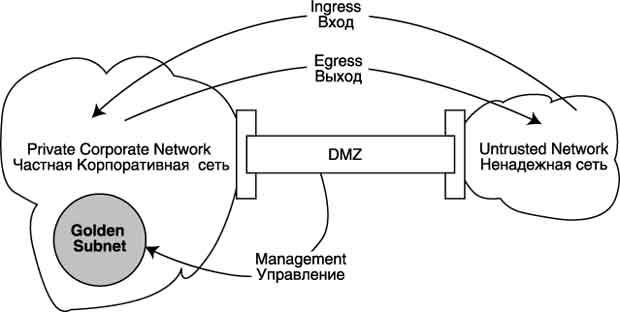

Демилитаризованная зона (DMZ) – это специальная сеть, которая соединяет частную корпоративную сеть с ненадежной сетью. Эта ненадежная сеть может принадлежать бизнес-партнеру, телекоммуникационной компании, сервис-провайдеру Internet (ISP) или другим частям корпоративной сети. DMZ поддерживает очень специфическую возможность входной и выходной связности между двумя сетями.

DMZ содержит маршрутизаторы, фильтры пакетов, коммутаторы Ethernet, серверы DNS, proxy-серверы, socks-серверы и шлюзы telnet. Обычно DMZ представляет собой набор подсетей, которые конфигурируются в расчете на очень специфическую функциональность, ориентированную на обеспечение безопасности. Корректное функционирование DMZ является критически важным, и DMZ нуждается в активном управлении.

Право на вход в частную сеть часто ограничивается сервисами на основе SMTP (e-mail). Право на выход из частной сети часто ограничивается до web-трафика (HTTP), операций get службы передачи файлов (FTP), telnet и электронной почты (e-mail) на основе SMTP.

Как управлять DMZ? Поскольку доступ к DMZ ограничен, можно было бы располагать систему NNM внутри DMZ. Каким образом пользователи получили бы доступ к системе NNM? Можно было бы обязать пользователей обращаться к NNM физически изнутри DMZ. Также можно было бы сконфигурировать микроканал через брандмауэр DMZ, чтобы передавать трафик X-Windows в золотую подсеть, расположенную в частной сети.

В качестве альтернативы можно было бы расположить систему NNM в золотой подсети корпоративной сети (см. рис. 10.1) и сконфигурировать микроканалы, пропускающие в DMZ только управляющий сетевой трафик этой системы. Пользователи могут обращаться к системе NNM из любого места, поскольку их трафик X-Windows полностью находится внутри корпоративной сети.

Золотая подсеть – это особая подсеть, из которой конкретной системе NNM разрешается доступ к управляемым устройствам. Золотая подсеть располагается внутри корпоративной сети, и сетевые менеджеры обращаются к расположенным здесь системам, чтобы управлять как DMZ, так и остальной частью корпоративной сети. Маршрутизаторы обычно конфигурируются таким образом, чтобы принимать SNMP-запросы либо от произвольных устройств этой подсети, либо только от конкретных устройств (обычно систем NNM).

Работа с группой корпоративной безопасности

Группе, которая отвечает за управление сетью и предоставляет инструментарий NNM пользовательскому сообществу, редко встречаются такие пользователи, которые накладывают особые ограничения на систему NNM. Члены этой группы управляют внутренней сетью, и им доверяют сетевые менеджеры, ремонтники, а также персонал отдела поддержки. Весьма вероятно, что конфигурация системы NNM, используемой для управления DMZ, будет внимательно изучаться персоналом группы безопасности.

Группа безопасности может с большим успехом использовать систему NNM для мониторинга DMZ. Какой средой корпоративной сети следует управлять более тщательно? Путем установки порогов для ключевых показателей можно быстро отследить необычное поведение производительности. Имеет ли место лавина широковещательных пакетов на интерфейсе маршрутизатора в ненадежной сети? Повышается ли частота ошибок? Сильно ли загрузка превышает норму? Действует ли соединение? Не виноват ли в этом недавно раскрытый узел в DMZ? Почему он здесь? Почему загрузка ЦП proxy-сервера неожиданно достигает 100%? Почему не работает входящий сервер SMTP?

Для любого оборудования, расположенного в DMZ, обычно будут существовать дополнительные ограничения, налагаемые на его конфигурацию, администрирование и использование. Системным администраторам NNM нужно почувствовать себя администраторами UNIX и обратить особое внимание на поддержку операционной системы.

Группа безопасности обычно полагает, что система NNM является небезопасной, пока не доказано обратное. Сотрудники группы будут развертывать свои средства аудита, загружать их в систему и указывать на то, что необходимо изменить. Они могут даже настаивать на том, чтобы демон аудита и мониторинга безопасности работал в системе NNM постоянно. Доступ к такой системе NNM, вероятно, будет ограничен всего лишь несколькими индивидуальными учетными записями.

Иногда может показаться, что политика компании предоставляет группе безопасности абсурдные права вето и надзора, но следует понимать, что профессионалам в области безопасности платят именно за повышенную бдительность. Вероятно, ключом к успешной работе с деспотичной группой безопасности является достижение взаимного понимания целей и задач друг друга.