Подробности реализации сценария

14.3.2 Настройка сервера Lotus Domino на новый LDAP-каталог

После этого необходимо изменить конфигурацию сервера Lotus Domino таким образом, чтобы он мог выполнять аутентификацию с применением LDAP-каталога IBM Directory Server. Для аутентификации Domino во внешнем LDAP-каталоге используются возможности Directory Assistance в Domino.

Для настройки Directory Assistance в Domino и соответствующей настройки на использование внешнего LDAP-каталога выполняются следующие действия:

- Создается база данных Directory Assistance Database на сервере Domino с использованием шаблона da50.ntf.

- В новой созданной базе данных создается документ Directory Assistance для нового LDAP-сервера.

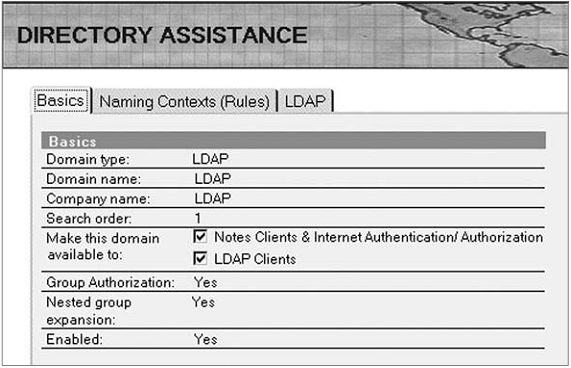

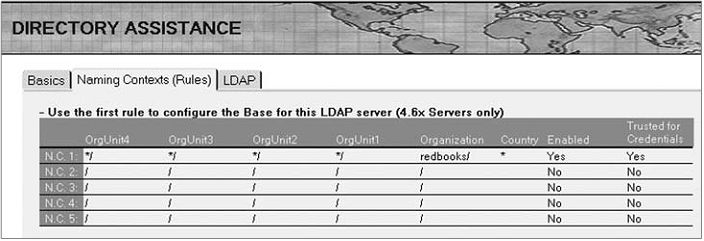

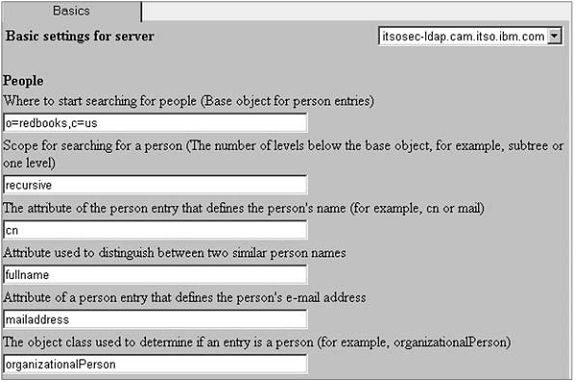

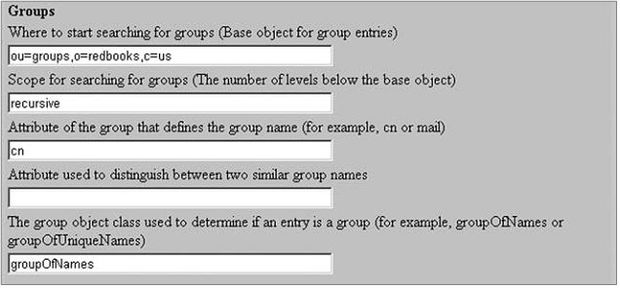

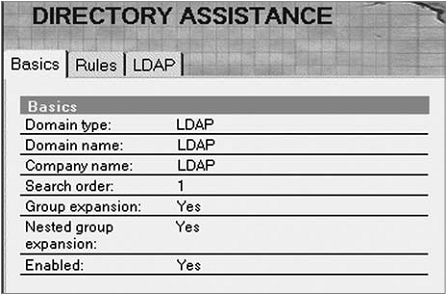

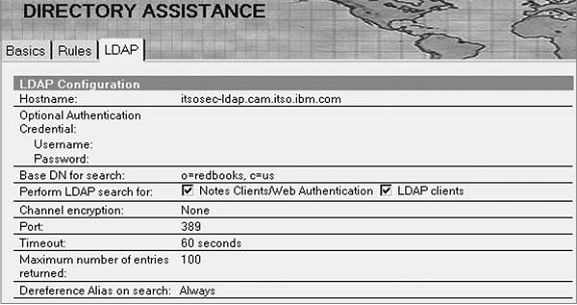

- Вводится корректная информация для LDAP-сервера. На рис. 14.23, 14.24 и 14.25 представлен документ Directory Assistance с требуемыми параметрами LDAP.

- После создания и настройки базы данных и документов Directory Assistance необходимо отредактировать документ Server для сервера Domino таким образом, чтобы он указывал на новую базу данных Directory Assistance.

Для этого следует в поле Directory Assistance вкладки Basics (Основные параметры)

документа Server ввести da.nsf или имя вашей базы данных DA. Это представлено на рис. 14.26. - После этого сервер перезапускается для вступления параметров в действие.

увеличить изображение

Рис. 14.24. Domino Server Directory Assistance – вкладка Naming Contexts (Контексты именования)

14.3.3 Включение сопоставления имен

На данном этапе, при аутентификации пользователей в Domino, LDAP-каталог возвращает иерархическое имя пользователя в LDAP-каталоге. В данном случае для пользователя Matt Milza из подразделения East в Domino LDAP возвратит имя UID=MMilza,OU=Admin,O=Redbooks,C=US, которое в качестве имени подразделения указывает Admin. Если бы мы применили инфраструктуру Domino R5, нужно было бы ввести это отличительное имя LDAP в ACL всех баз данных, к которым пользователь Matt Milza должен иметь доступ.

Однако, так как у нас применяется инфраструктура Domino 6.01, можно реализовать постановку в соответствие LDAP-полю, содержащему имя пользователя Domino с применением функций постановки в соответствие имен, реализованных в Domino 6.

На рис. 14.25 представлены изменения в поле Attribute to be used as Notes Distinguished Name (Атрибут, применяемый в качестве отличительного имени Notes) в документе Directory Assistance. Это изменение создает постановку в соответствие с полем fullName в LDAP-каталоге, так как в это поле было записано иерархическое имя Lotus Notes при создании наших LDAP-пользователей при импорте LDIF в разделе 14.3.1, "Конфигурирование LDAP-сервера".

В целом существует несколько стратегий, которые можно применять для постановки в соответствие имени пользователя в Domino при употреблении внешнего LDAP-каталога. Дополнительные сведения о преимуществах и недостатках различных вариантов постановки имен в соответствие см. в разделе 11.9.4, "Сопоставление имен в Domino".

14.3.4 Настройка сервера Sametime на новый LDAP-каталог

После этого необходимо изменить параметры сервера Sametime таким образом, чтобы он указывал на новый LDAP-каталог.

- Откройте инструмент Sametime Administration, используя ссылку administer the server (Администрирование сервера). Эта ссылка доступна в нижней части URL, STCenter.nsf по адресу

- В интерфейсе средства администрирования выберите LDAP directory (LDAP-каталог) -> Connectivity (Связь).

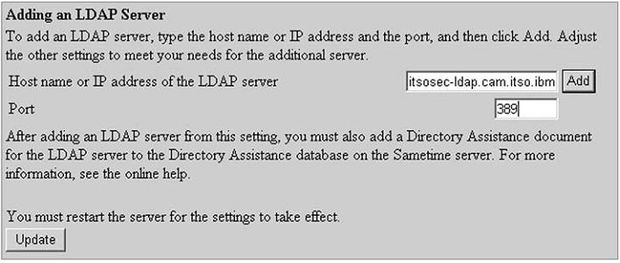

- Добавьте имя хоста и порт нового LDAP-сервера для использования списка LDAPхостов сервера Sametime. В нашей среде это выполнялось путем ввода itsosec-ldap.cam.itso.ibm.com в поле имени хоста и ввода 389 в поле порта.

- Удалите сервер Domino или какие-либо прежние LDAP-серверы из списка LDAP-серверов. В нашем случае мы выбрали itsosec-dom.cam.itso.ibm.com и нажали Remove (Удалить), в результате чего все ссылки на сервер были удалены.

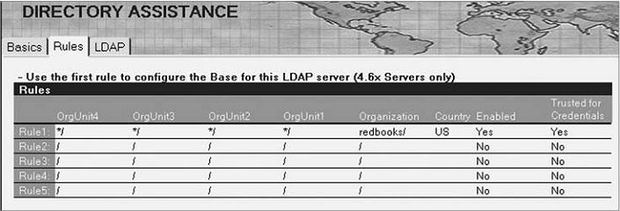

- Измените параметры на вкладке LDAP directory (LDAP-каталог) > Basics (Основные параметры) должным образом для нового LDAP-сервера. Изменения в нашей новой LDAP-среде представлены на рис. 14.29 и 14.30.

- На вкладке Authentication (Аутентификация) измените CN на UID, так как IBM Directory Server в отличие от Domino LDAP использует UID, а не CN.

- Откройте базу данных Directory Assistance (da.nsf) на сервере Sametime в клиенте Notes и удалите запись Directory Assistance, которая была создана при установке Sametime для указания на LDAP-сервер Domino.

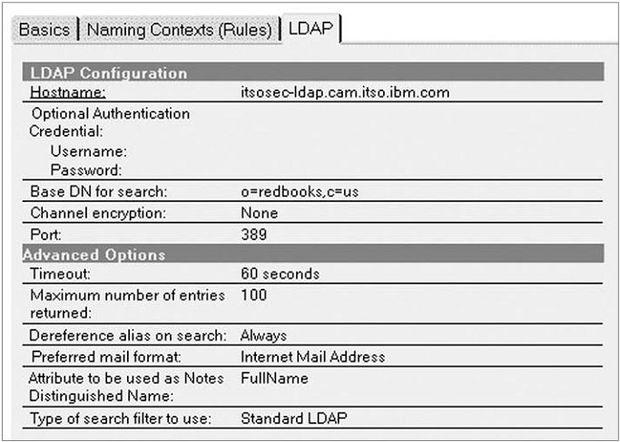

- Создайте новый документ Directory Assistance, указывающий на новый LDAP-сервер. Запись Directory Assistance, созданная для нашей среды, представлена на рис. 14.31, 14.32 и 14.33.

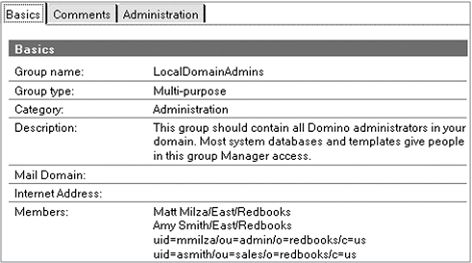

- Группа администраторов должна содержать LDAP-имена пользователей, являющихся администраторами. Эта группа была отредактирована, и были добавлены LDAP-имена пользователей.

14.3.5 Настройка сервера QuickPlace на новый LDAP-каталог

После этого необходимо изменить сервер QuickPlace таким образом, чтобы он указывал на новый LDAP-каталог, используя такую последовательность действий:

- Создайте реплику базы данных Directory Assistance с сервера Sametime на сервер QuickPlace; все параметры DA уже были установлены на сервере Sametime.

- Документ Server на серверах QuickPlace в Domino Directory необходимо обновить таким образом, чтобы он указывал на новую базу данных Directory Assistance. Как говорилось выше, это задается через поле Directory Assistance на вкладке Basics документа Server.

- Выполните вход на сервер QuickPlace через интерфейс браузера под учетной записью администратора.

- Выберите Server Settings (Параметры сервера).

- Выберите User Directory (Пользовательский каталог).

- Выберите Change Directory (Сменить каталог).

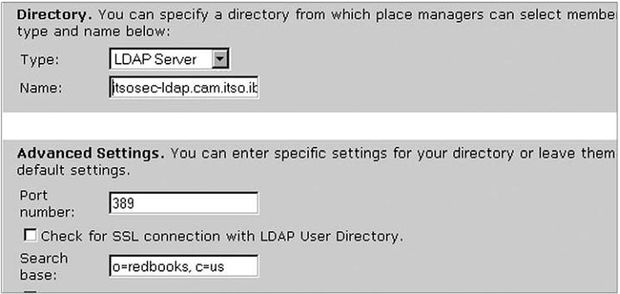

- Выберите тип LDAP Server (LDAP-сервер).

- Введите полное имя хоста для LDAP-сервера в поле Name (Имя). В нашей среде было задано имя itsosec-ldap.cam.itso.ibm.com

- В поле Port Number (Номер порта) было введено 389 (стандартное значение для LDAP).

- В качестве базы поиска должен быть установлен уровень LDAP, на котором следует начинать поиск пользователей. В нашей среде было задано значение o=redbooks,c=us.

Эти изменения представлены на рис. 14.35.

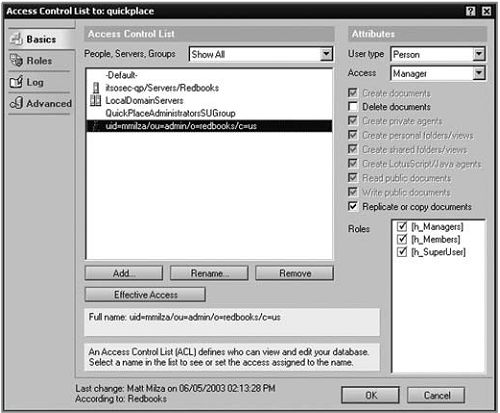

- Необходимо добавить отличительные имена LDAP для всех пользователей, которые будут администраторами QuickPlace, в ACL баз данных Main.nsf и Admin.nsf с полными административными правами.

Например, пользователю Matt Milza в Domino Directory соответствует полное имя Matt Milza/West/Redbooks, тогда как в LDAP-каталоге его имя имеет вид uid=mmilza/ou=admin/o=redbooks/c=us. Это имя пользователя LDAP необходимо добавить в Domino Directory, чтобы пользователь Matt Milza мог продолжать администрировать QuickPlace после вступления в действие изменений в LDAP.

Это изменение является необходимым, так как QuickPlace все еще работает в базе Domino 5.x; как говорилось выше, Domino 5.x не поддерживает постановку в соответствие имен LDAP. Поэтому необходимо использовать отличительные имена LDAP в ACL баз данных.

На рис. 14.36 представлен пример ACL базы данных main.nsf.

14.4 Установка WebSphere Portal

На данном этапе сценария выполняется настройка портала путем установки и интеграции инфраструктуры IBM WebSphere Portal. Этот этап демонстрирует работу функций единой регистрации между продуктами WebSphere и Lotus.

В новой среде все пользователи будут продолжать проходить аутентификацию в LDAP-каталоге. интернет-пользователи теперь будут подключаться к серверу портала напрямую через обратный прокси-сервер. В некоторых случаях сервер портала будет разрешать доступ к Sametime и QuickPlace для выборки данных от имени пользователей. В других случаях, если портлеты основаны на технологиях iFrame, браузер пользователя будет все еще отдельно соединяться с серверами Domino и выполнять аутентификацию с использованием серверов Domino через обратный прокси-сервер. Это относится и к портлетам iNotes.

Новая среда представлена на рис. 14.37.

Для создания среды портала была выполнена установка WebSphere Portal Extend на базовом сервере Windows 2000 Service Pack 3 с локальной базой данных DB2 на том же сервере.

Подробные сведения об установке LMS см. в книге WebSphere Portal Handbook Volume 1, SG24-6883.

14.4.1 Обновление конфигураций SSO

На сервере WebSphere Portal была настроена единая регистрация. Для этого нужно выполнить следующие действия:

- Откройте Java-консоль WebSphere Administrator.

- Войдите под учетной записью wpsadmin или под учетной записью другого пользователя с полными административными правами, если идентификатор wpsadmin в вашей системе был изменен.

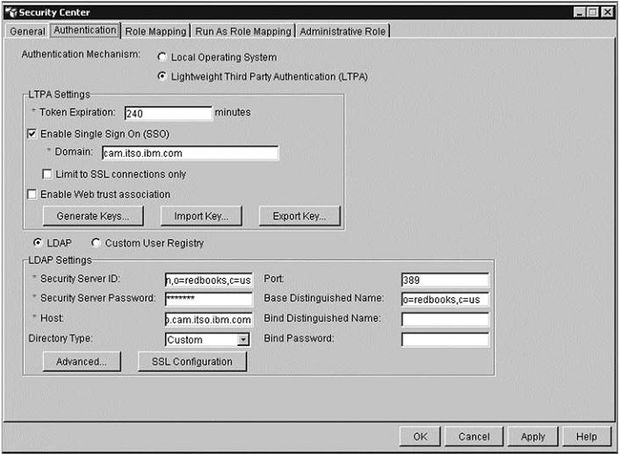

- Выберите Console (Консоль) -> Security Center (Центр безопасности) в меню Java-консоли.

- Перейдите на вкладку Authentication (Аутентификация); появится экран, представленный на рис. 14.38.

- Установите флажок Enable Single Sign On (Включить единую регистрацию) и введите имя домена для DNS-доменов вашего сервера. В нашей среде было задано имя домена cam.itso.ibm.com.

- Нажмите кнопку Generate Keys (Генерировать ключи). Это сгенерирует WebSphere-совместимый LTPA-ключ.

- Нажмите кнопку Export Key (Экспортировать ключ), введите пароль для ключа и сохраните ключ в файл. Это позволит импортировать LTPA-ключ WebSphere в инфраструктуру Domino.

- Откройте Domino Directory на сервере Domino через клиент Notes.

- Выберите Configuration (Конфигурация) > Web (Веб) > Web Configurations (Веб-конфигурации) в Domino Directory.

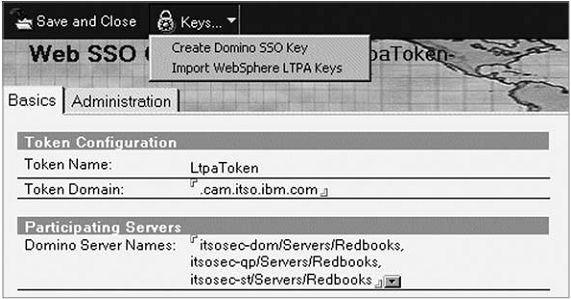

- Откройте документ Web SSO Configuration, созданный в разделе 14.3.2, "Настройка сервера Lotus Domino на новый LDAP-каталог".

В нашей среде документ имел имя LtpaToken.

- Нажмите Edit (Правка), чтобы открыть этот документ в режиме редактирования.

- Нажмите Keys (Ключи) -> Import WebSphere LTPA keys (Импортировать LTPA-ключи WebSphere) (рис. 14.39).

- Введите путь к файлу ключа, созданному в WebSphere на шаге 7.

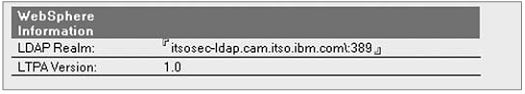

- В поле LDAP Realm (LDAP-экземпляр) добавьте обратный слеш (\) перед :389. Это необходимо для совместимости со способом назначения LDAP-экземпляра в LTPA-ключе в WebSphere (рис. 14.40).

- Выполните репликацию обновленного документа SSO Configuration на всех серверах на основе Domino (т. е. QuickPlace и Sametime), после чего перезапустите задачу HTTP (т. е. введите команду Tell HTTP Restart в консоли Domino) на всех этих серверах.