Модель безопасности Notes/Domino

10.1 Компоненты модели безопасности Notes/Domino

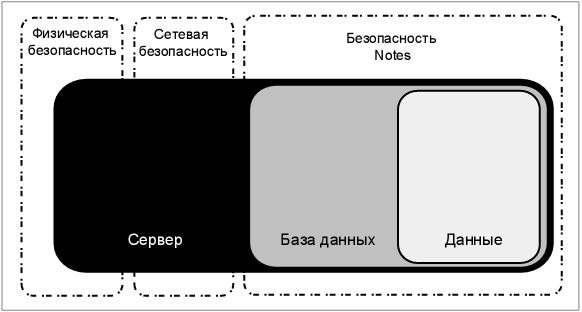

С абстрактной точки зрения существует три компонента модели безопасности Notes: (физический) доступ к серверу, доступ к базе данных и доступ к данным. Сервер содержит базу данных, которая содержит данные, как показано на рис. 10.1.

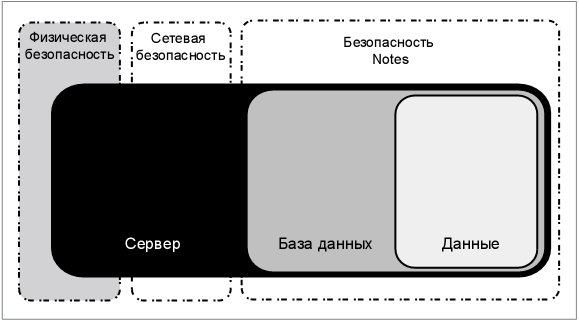

Здесь можно выделить три типа общих аспектов безопасности, которые необходимо рассмотреть: физическая безопасность, сетевая безопасность и безопасность Notes. Это представлено на рис. 10.2.

Отсюда видим, что реализацию безопасности сервера необходимо осуществлять с точки зрения физической безопасности, сетевой безопасности и безопасности Notes, тогда как защиту базы данных и данных (в целях данной концепции безопасности) необходимо осуществлять только с точки зрения безопасности Notes. Для максимальной четкости мы рассмотрим каждый тип безопасности, а также советы и рекомендации по реализации безопасности в организациях.

При этом общая безопасность в нашей модели разделена на две основные категории: физическую безопасность и логическую безопасность. Эти темы подробно рассматриваются в последующих разделах.

10.2 Физическая безопасность

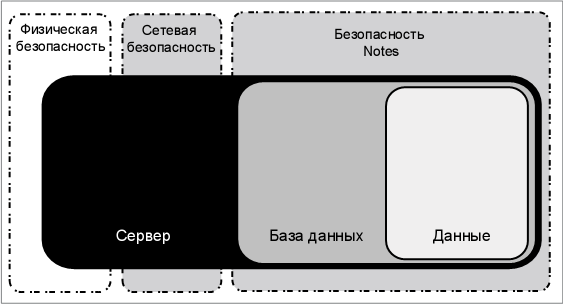

Физическая безопасность главным образом связана с ограничением физического доступа к серверу и информации, которую он содержит, и является лишь одним из аспектов безопасности, который необходимо реализовать на сервере в нашей модели, как показано на рис. 10.3.

Крайне важно обеспечить физическую безопасность сервера Domino. Физическая безопасность сервера позволяет защитить сервер и содержащиеся на нем данные от физического вмешательства.

Физическое вмешательство включает нежелательный доступ неавторизованных сторон, а также любые диверсии, нарушающие корректную работу сервера.

Вмешательство в данные включает доступ неавторизованных сторон для внесения несанкционированных и нетрассируемых перемещений баз данных, а также возможные изменения и удаления данных, содержащихся в базах данных.

Следует выполнить следующие основные условия для обеспечения физической защиты:

- Сервер должен располагаться в защищенном месте, где обеспечивается контроль и мониторинг доступа.

- Только авторизованные сотрудники должны иметь доступ к кабинетам, содержащим серверы. В случае автономно расположенных серверов только авторизованные сотрудники должны иметь физический доступ к этим компьютерам.

- Неавторизованные пользователи не должны иметь возможность применять консоль сервера.

- Администраторы Domino должны осуществлять доступ к серверам Domino через инструменты администрирования (Administration Tools), поставляемые Lotus, т. е. через Domino Administration 6 Client или (для администраторов, использующих Web-браузер) через инструмент Web Administrator 6, применяющий базу данных WebAdmin.nsf.

- Пользователи не должны иметь возможность получить доступ к программам или данным на сервере с использованием каких-либо средств, кроме клиента Notes или Web-браузера (т. е., им должен быть запрещен доступ через Telnet, FTP или через общий доступ к файлам).

10.3 Логическая безопасность

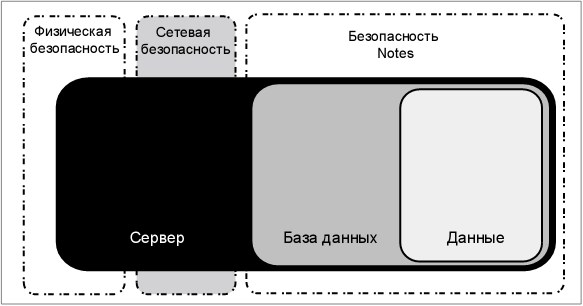

Логическая безопасность связана с ограничением доступа к сети и компонентам данных Notes, как показано на рис. 10.4.

Мы рассматриваем сетевую безопасность и безопасность Notes раздельно, так как они имеют свои характерные элементы, которые следует понимать и применять для обеспечения эффективности защиты в новой архитектуре.

10.3.1 Сетевая безопасность

Сетевая безопасность относится к технологиям и оборудованию, обеспечивающим обмен данными между устройствами. Обмен данными может осуществляться как между серверами, так и между клиентами и серверами. Что касается клиент-серверного обмена данными, он может происходить между клиентом Notes и сервером Domino либо между Web-браузером и сервером Domino. Хотя сети способны обеспечивать одноранговый обмен данными (т. е., сервер-сервер или клиент-клиент), в сетевой модели Notes не существует обмена данными по схеме Notes-Notes. Сфера применения сетевой безопасности представлена на рис. 10.5.

В следующих разделах рассматриваются элементы, обеспечивающие сетевую безопасность.

Брандмауэры

Существует два вида брандмауэров: маршрутизаторы и шлюзы. Маршрутизаторы (routers) чаще всего используются в качестве брандмауэров, так как они контролируют сетевой доступ. Шлюзы (gateways) представляют собой программные брандмауэры, обеспечивающие контроль доступа, подключение пользователей и аутентификацию в сети.

Маршрутизатор представляет собой устройство, используемое для создания постоянного интернет-подключения к внешней сети1В терминах сетевой модели OSI маршрутизатор (неважно, специальное ли устройство или обычный компьютер) работает на третьем уровне (сетевом), а шлюз – на седьмом (прикладном).. Функция маршрутизаторов состоит в управлении трафиком на уровне IP, выборочно передавая или блокируя пакеты данных, в зависимости от информации об адресе назначения или порте в заголовке пакета.

Маршрутизаторы всегда эффективно исключают все, что требуется. В сети Интернет используется множество протоколов, которые не обрабатываются должным образом сетевыми маршрутизаторами. К ним относятся такие протоколы, как FTP, DNS (Domain Name System) и X11.

Вторым типом брандмауэра является шлюз; в этом случае применяется компьютер, а не маршрутизатор. Этот тип брандмауэра предлагает больше возможностей, в частности регистрацию всей активности на шлюзе. Брандмауэр на основе маршрутизатора блокирует пакеты данных на уровне IP, тогда как шлюзы осуществляют контроль на прикладном уровне, на котором можно исследовать трафик более тщательно.

Использование шлюза в качестве брандмауэра требует применения специализированных программных приложений и сервисных прокси-серверов. Прокси-серверы представляют собой урезанные версии оригинальных программ. Например, если стандартная UNIX-утилита SendMail содержит приблизительно 20 000 строк кода, то прокси-сервер приложения SendMail может содержать до 700 строк. Прокси-сервер передает информацию после выполнения ее проверки на соответствие ограничениям программы.

Изолирующие сети

Изолирующая сеть также может использоваться в качестве брандмауэра. Это подобно применению системы на основе хоста с той разницей, что создается еще одна подсеть. Эта подсеть располагается между внешней и внутренней сетями. Эта сеть сконфигурирована таким образом, чтобы к ней можно было получить доступ и из Интернета, и из частной сети, однако трафик через изолирующую сеть блокируется.

Этот тип брандмауэра может упростить создание и применение новых интернет-адресов. Это может быть полезно в больших сетях, так как при этом исчезает необходимость в выполнении большого объема операций реконфигурирования.

Классическим примером является демилитаризованная зона (demilitarized zone, DMZ), при использовании которой создается сеть, соединяющая внутреннюю частную сеть и внешнюю открытую сеть (обычно Интернет). Основная идея состоит в том, чтобы обеспечить буферную зону, препятствующую каким-либо внешним атакам. Внешние устройства могут подключаться только к устройствам изолирующей сети, которые, в свою очередь, подключаются исключительно к внутренней сети. Ни в коем случае внешние устройства не подключаются напрямую к внутренним устройствам.

Безопасность сетевого порта

Безопасность сетевого порта может использоваться для блокирования входных данных на порт Ethernet, Fast Ethernet, Gigabit Ethernet или Token Ring, когда MAC-адрес станции, пытающейся получить доступ к порту, отличается от MAC-адресов, определенных для этого порта.

В случае нарушения безопасности можно настроить переход порта в отключенный режим (shutdown mode) или ограниченный режим (restrictive mode). Отключенный режим можно дополнительно настроить, определив постоянное или временное отключение порта. По умолчанию в случае нарушения безопасности происходит постоянное отключение порта. Ограниченный режим позволяет настроить порт таким образом, чтобы он оставался включенным при нарушении безопасности и блокировал пакеты, поступающие от небезопасных узлов.

Когда защищенный порт получает пакет, исходный MAC-адрес пакета сравнивается со списком безопасных исходных адресов, вручную или автоматически настраиваемый для порта. Если MAC-адрес устройства, подключенного к порту, не входит в список безопасных адресов, порт либо выполняет постоянное отключение, либо выполняет отключение на определенный вами период времени, либо блокирует входящие пакеты с небезопасного узла. Режим работы порта зависит от настройки реакции порта на нарушение безопасности.

Безопасность сетевого порта также может быть реализована выше в семиуровневой модели безопасности OSI, в частности на уровне TCP/IP (транспортный и сетевой уровни), где можно открыть только порты TCP и UDP, необходимые для поддержки служб, для предоставления которых предназначен сервер. Закрытие всех остальных портов позволяет избежать распространенных атак.

Чтобы определить, какие порты следует открыть и какие следует закрыть, мы рекомендуем использовать инструмент Network Mapper (NMap). Его можно скопировать по следующему адресу:

Nmap представляет собой утилиту с открытым исходным кодом для изучения сети или аудита безопасности. Она разработана для быстрого сканирования больших сетей, хотя хорошо работает и с одиночными узлами. Nmap использует IP-пакеты нестандартным образом, чтобы определить, какие узлы доступны в сети, какие службы (порты) они предлагают, какая операционная система (и версия ОС) на них выполняется, какие типы фильтров пакетов и брандмауэров они используют, а также множество других характеристик. Nmap работает на большинстве типов компьютеров; доступна консольная и графическая версия. Nmap представляет собой бесплатное программное обеспечение, распространяемое с полным исходным кодом на условиях GNU GPL.