|

В тесте 4 курса "Аудит ИТ-инфраструктуры" замечены ошибки в ответах: 1) Для оценки мехнизма управления Cobit рекомендуется использовать: классическую модель аудиторского цикла (лекция 6 этого курса). Однако этот ответ отмечен как неправильный. 2)Логическим завершением этапа планирования аудита ИТ является : разработка стратегической модели аудиторского исследования (далее в этом же курсе, но не в лекции 4, к которой дан этот вопрос). Ответ отмечен как ошибочный. Вопрос: как проходить тест, если ответы, взятые из этого курса, являются ошибочными? P.S. В тексте курса большое количество ошибок пунктуации (отсутствуют запятые), описок. |

Принципы аудита безопасности информационных систем

Первый этап аудита ИБ

1. Подготовка к проведению аудита ИБ:

- выбор объекта аудита (фирма, отдельные здания и помещения, отдельные системы или их компоненты);

- составление команды аудиторов-экспертов и распределение зон ответственности;

- определение объема и масштаба аудита и установление конкретных сроков работы;

- формирование программы проверки;

- сбор "первички".

" Первичка "

- ВНД: политика ИБ, защиты информации, парольная. регламенты АИС и др.

- структурные и функциональные схемы;

- схемы информационных потоков;

- описание комплекса аппаратных средств информационной инфраструктуры;

- описание автоматизированных функций;

- описание основных технических решений;

- проектную и рабочую документацию на информационную инфраструктуру

- описание структуры программного обеспечения.

- о владельцах информации и пользователях (потребителях) информации;

- о провайдерах услуг;

- о характере и путях предоставления услуг конечным потребителям;

- об основных видах функционирующих приложений;

- о существующих компонентах (элементах) информационной инфраструктуры и их функциях;

- о масштабе и границе информационной инфраструктуры;

- о входах в информационную систему (ИТ-процессы);

- о взаимодействии с другими системами (каналы связи);

- о протоколах взаимодействия;

- об аппаратно-программных платформах используемых в информационной инфраструктуре.

Второй этап аудита ИБ

2. Проведение аудита:

- общий анализ состояния безопасности объекта аудита;

- регистрация, сбор и проверка статистических данных и результатов инструментальных измерений опасностей и угроз;

- оценка результатов проверки;

- составление отчета о результатах проверки по отдельным составляющим.

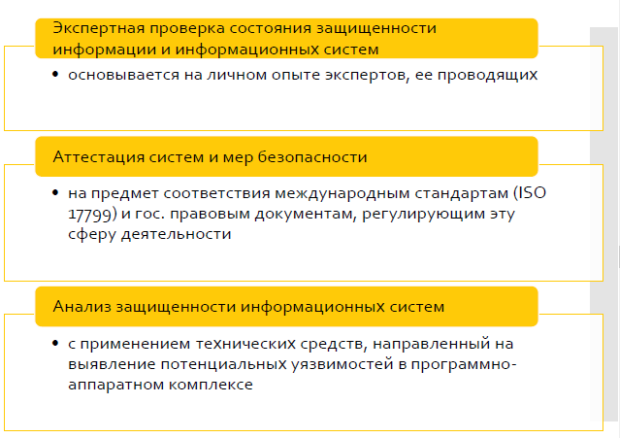

Виды аудита ИБ согласно международной классификации

Экспертный аудит ИБ

Экспертный аудит представляет собой сравнение состояния ИБ с "идеальным" описанием, которое базируется на:

- требованиях, которые были предъявлены руководством в процессе проведения аудита;

- описании "идеальной" системы безопасности, основанном на "Best Practices"

3 столпа экспертного аудита:

- Ключевой этап экспертного аудита - анализ проекта ИС, топологии сети и технологии обработки информации. В ходе анализа выявляются недостатки существующей топологии сети, снижающие уровень защищенности ИС.

- Проводится анализ информационных потоков предприятия, позволяющий спроектировать систему обеспечения ИБ, которая будет соответствовать принципу разумной достаточности.

- В рамках экспертного аудита производится анализ организационно-распорядительных документов, таких как политика безопасности, план защиты и различного рода инструкции.

Аудит ИБ на соответствие стандартам

При проведении аудита ИБ на соответствие стандартам состояние ИБ сравнивается с неким абстрактным описанием, приводимым в стандартах.

Официальный отчет, подготовленный в результате проведения данного вида аудита, включает следующую информацию:

- степень соответствия проверяемой ИС выбранным стандартам;

- степень соответствия собственным внутренним требованиям компании в области ИБ;

- количество и категории полученных несоответствий и замечаний;

- рекомендации по построению или модификации системы обеспечения ИБ, позволяющие привести ее в соответствие с рассматриваемым стандартом;

Инструментальный анализ защищенности АС или "Активный аудит"

Активный аудит - это исследование состояния защищенности ИС с точки зрения некоего злоумышленника, обладающего высокой квалификацией в области ИТ.

Активный аудит представляет собой сбор информации о состоянии системы сетевой защиты с помощью специального ПО и специальных методов. В процессе проведения данного вида аудита моделируется как можно большее количество таких сетевых атак, которые может выполнить злоумышленник.

Результатом активного аудита является информация обо всех уязвимостях, степени их критичности и методах устранения, сведения о широкодоступной информации сети заказчика.

По завершении данного вида аудита выдаются рекомендации по модернизации системы сетевой защиты, которые позволяют устранить опасные уязвимости и тем самым повысить уровень защищенности ИС от действий злоумышленника при минимальных затратах на ИБ.

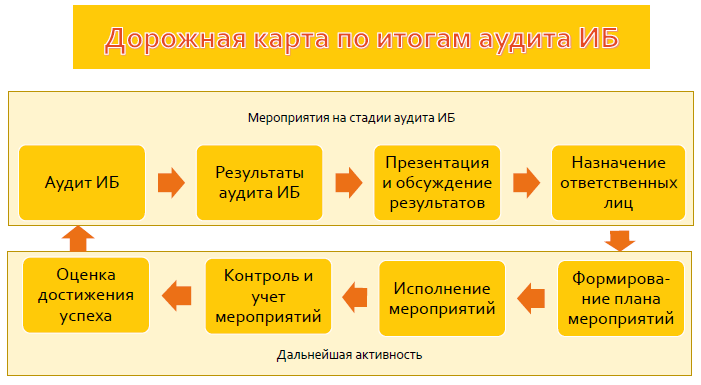

Третий этап аудита

3. Завершение аудита:

- разработка плана мероприятий по устранению узких мест и недостатков в обеспечении безопасности фирмы;

- составление итогового отчета.

Аудиторское заключение

| Раздел | Описание |

|---|---|

| Название | отличающее аудиторский отчет от иных отчетных документов |

| Адресат | указывает на субъект, которому представляется аудиторский отчет (например, совету директоров и пр.) |

| Вводный раздел (Краткая справка) |

В нем необходимо отразить цель и задачи аудирования. В этом разделе приводят краткую информацию о :

|

| Раздел, раскрывающий масштаб (границы) проведения аудита |

|

| Раздел раскрывающий характер аудиторского исследования | В нем дается описание примененной методики аудиторского исследования, а также критерии оценки величины вероятного ущерба, оценки критичности ИТ-ресурсов и анализа и оценки рисков. |

| Выводы по результатам исследования | Здесь четко и аргументировано формулируются основные выводы, полученные на основании аудита |

| Рекомендации | В этом разделе раскрываются рекомендуемые предложения (контрмеры) как по организационным аспектам аудируемого субъекта и в частности информационной безопасности, так и аппаратно-программным средствам. |

| Дата составления отчета | |

| Подпись аудитора | Аудиторский отчет подписывается от имени аудирующего субъекта, так как именно он принимает на себя всю ответственность за проведение аудита в целом |