|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Введение в сетевую безопасность

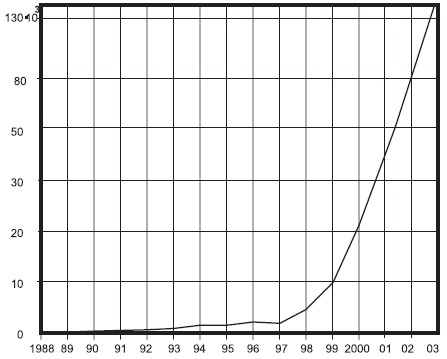

Число зарегистрированных попыток нелегального проникновения в информационные системы растет экспоненциально, достигнув темпа прироста 60% в год. Но нужно принимать во внимание, что существенная часть таких попыток остается незамеченной или незарегистрированной. Адекватны этому и темпы роста расходов крупных фирм на средства и системы информационной безопасности. Атаки бывают следующих классов:

- базирующиеся на дефектах протоколов, например, TCP, SMTP, HTTP или DNS;

- использующие дефекты операционной системы;

- поиск и использование слабых мест программ-приложений, включая базы данных, APACHE, а также скриптов, например, CGI;

- эксплуатирующие человеческие слабости (любопытство, алчность и пр., например, троянские кони, spyware );

- особую группу (частично перекрывающуюся с предшествующим пунктом) составляют вирусы, сетевые черви, кролики и пр..

К первому классу относятся и атаки типа SMURF, ICMP flood и TCPSYN flood. ICMP flood может применить эффект усиления на локальных широковещательных адресах. Здесь следует заметить, что для аналогичных целей хакеры могут использовать протоколы TCP или UDP (например, порт 7).

Разнообразие угроз, которые подстерегают пользователя, работающего в сети, огромно. Если число хакеров рано или поздно достигнет насыщения, то разнообразие атак будет нарастать, в частности, из-за возможности полиморфизма (как это происходит в случае сетевых вирусов – модификация сигнатуры без изменения сущности атаки). На рис. 11.2. сделана попытка составить классификацию существующих угроз (схему нельзя считать исчерпывающей).

Классификация такого рода всегда условна. Так, сетевой червь Code Red после инфицирования десятков и сотен тысяч узлов может инициировать синхронную попытку доступа к одной и той же WEB-странице, осуществляя по отношению к ней DoS-атаку.

Чтобы писать и эффективно поддерживать программы распознавания атак, надо знать и учитывать распределение атак по сигнатурам, по времени суток (перечень регистрируемых сигнатур может меняться для дневного и ночного времени), по сложности распознавания и методам противодействия. Вычислительные ресурсы ЭВМ-регистратора всегда будут критическим параметром. По этой причине вряд ли когда-либо можно будет позволить отслеживать все известные виды атак. Да и необходимость этого не очевидна (вряд ли сейчас нужно контролировать атаки на ОС типа DOS). В таблице 11.1 представлено распределение атак по определенным классам. Исходные данные брались из базы данных BlackIce Defender.

Важным фактором является актуальность базы данных сигнатур, кроме того, наличие сигнатуры в базе данных не означает присутствия этого типа атак во входящем трафике. Некоторые сигнатуры "выходят из моды" быстро и навсегда.

Атаки, связанные с рассылкой вирусов, червей, кроликов, троянских коней, требуют для достижения цели сотрудничества со стороны жертвы (используется алчность, любопытство или беспечность).

Проще всего контролировать атаки, которые реализуются одним пакетом, а характерные признаки атаки находятся в его заголовке. Но такие нападения редко остаются актуальными долго – быстро разрабатываются средства противодействия.

Практическое значение для конкретного сервера или сети играет реальное распределение атак по сигнатурам на входе системы (сервера или сети).

Сигнатуры, распознаваемые по заголовку пакета, составляют несколько более 15% (здесь учтены манипуляции с заголовками SNMP, включая поле community, а также фальсификации DNS-заголовков).

Заметный процент составляют атаки, рассчитывающие достичь эффекта путем переполнения буфера (входного буфера приложения, пароля, имен и т.д.) или журнального файла, – 11.3%. Данные разновидности атак можно отнести к DoS-классу.

Некоторые сигнатуры требуют анализа не только входящего, но и исходящего трафика (например, шторм неспровоцированных откликов), что существенно усложняет алгоритм распознавания.

Атаки на CGI сопряжены с генерацией нестандартных строк URL и параметров ( 11.5% ), некоторые из них также работают в расчете на переполнение буфера параметров.

Атаки протоколов SMTP, IMAP, POP3 и NNTP ( 7.8% ) сопряжены с манипуляциями при обмене сообщениями и фальсификациями заголовков. К этому классу атак можно отнести также атаки протокола НТТР (фальсификация методов и заголовков объектов). Следует иметь в виду, что даже безопасные в принципе протоколы могут оказаться уязвимыми из-за некорректной реализации. Например, атакер может присылать в качестве параметра запроса "To:" нечто отличное от адреса места назначения, — при некорректной реализации почтового сервера злоумышленник в этом случае может получить, в частности, доступ к файлу passwd со всеми вытекающими последствиями.

Атаки FTP, Telnet, Finger, TFTP обычно сопряжены с искажениями команд и их параметров. До какой-то степени эти атаки сходны с атаками на CGI.

В раздел "Прочие" попали атаки IDENT, SQL, сетевых печатающих устройств, NFS, SOCKS, SMB, WINS, IIS и т.д.