| Болгария, София |

Технологии безопасности беспроводных сетей и унифицированные решения

Технологии безопасности беспроводных сетей

Говоря о сетевой безопасности как части информационной безопасности объекта, нельзя обойти стороной тему о методах защиты беспроводных сегментов компьютерной сети.

Как уже упоминалось ранее, существует множество технологий, призванных повысить сетевую безопасность, и все они предлагают решения для важнейших компонентов политики в области защиты данных: аутентификации, поддержания целостности данных и активной проверки. Под аутентификацией подразумевается аутентификация пользователя или конечного устройства (хост клиента, сервер, коммутатор, маршрутизатор, межсетевой экран и т.д.) и его местоположения с последующей авторизацией пользователей и конечных устройств. Целостность данных включает такие области, как безопасность сетевой инфраструктуры, безопасность периметра и конфиденциальность данных. Активная проверка помогает удостовериться в том, что установленная политика в области безопасности выдерживается на практике, и отследить все аномальные случаи и попытки несанкционированного доступа.

Стандарт IEEE 802.11 с традиционной безопасностью (Tradition Security Network, TSN) предусматривает два механизма аутентификации беспроводных клиентов: открытую аутентификацию (Open Authentication) и аутентификацию с общим ключом (Shared Key Authentication). Для аутентификации в беспроводных сетях также широко используются два других механизма, которые не являются частью стандарта 802.11, а именно – назначение идентификатора беспроводной локальной сети (Service Set Identifier, SSID) и аутентификация клиента по его MAC-адресу (MAC Address Authentication).

Идентификатор беспроводной локальной сети (SSID) представляет собой атрибут беспроводной сети (так называемое имя сети), позволяющий логически отличать сети друг от друга. Когда пользователь пытается войти в сеть, беспроводной адаптер с помощью программы, прежде всего, сканирует пространство на предмет наличия в ней беспроводных сетей. При применении режима скрытого идентификатора сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID, а во-вторых, заранее создан профиль подключения к этой сети.

Аутентификация в стандарте IEEE 802.11 ориентирована на аутентификацию клиентского устройства радиодоступа, а не конкретного клиента как пользователя сетевых ресурсов (несмотря на то, что в литературе распространено выражение "аутентификация клиента"). Процесс аутентификации клиента беспроводной локальной сети IEEE 802.11 проиллюстрирован на рисунке 2.14 и состоит из следующих этапов:

- Клиент посылает кадр (фрейм) запроса Probe Request во все радиоканалы.

- Каждая точка радиодоступа (Access Point, AP), в зоне радиуса действия которой находится клиент, посылает в ответ фрейм Probe Response.

- Клиент выбирает предпочтительную для него точку радиодоступа и посылает в обслуживаемый ею радиоканал запрос на аутентификацию Authentication Request.

- Точка радиодоступа посылает подтверждение аутентификации Authentication Reply.

- В случае успешной аутентификации клиент посылает точке доступа запрос на соединение (ассоциирование) Association Request.

- Точка доступа посылает в ответ фрейм подтверждения ассоциации Association Response.

- Клиент может теперь осуществлять обмен пользовательским трафиком с точкой радиодоступа и проводной сетью.

Аутентификация с общим ключом является вторым методом аутентификации стандарта IEEE 802.11. Процесс аутентификации с общим ключом аналогичен процессу открытой аутентификации, отличаясь тем, что данный метод требует настройки статического ключа шифрования WEP, идентичного на клиентском устройстве (беспроводной адаптер) и на беспроводной точке доступа.

Аутентификация клиента по его MAC-адресу поддерживается многими производителями оборудования для беспроводных сетей, в том числе D-Link. При аутентификации по MAC-адресу происходит сравнение MAC-адреса клиента либо со списком разрешенных (или запрещенных) адресов клиентов, внесенным в МАС-таблицу точки доступа, либо с помощью внешнего сервера аутентификации (рисунок 3.2). Аутентификация по MAC-адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом стандарта IEEE 802.11 для уменьшения вероятности доступа посторонних пользователей.

Но перечисленные механизмы аутентификации не обеспечат неуязвимость и полную безопасность беспроводной сети.

Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Любая приемо-передающая станция, расположенная в радиусе действия и поддерживающая стандарт 802.11, может определить SSID с помощью анализатора трафика протокола 802.11. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response, посылаемых точками радиодоступа. SSID не обеспечивает конфиденциальность данных, данный идентификатор не разрабатывался для использования в качестве механизма обеспечения безопасности. Кроме этого, отключение широковещательной передачи SSID точками радиодоступа может серьёзно отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной беспроводной сети.

Открытая аутентификация не позволяет точке доступа определить, разрешен ли клиенту доступ к сети или нет. Это становится уязвимым местом в системе безопасности в том случае, если в беспроводной локальной сети не используется так называемое WEP-шифрование. В случаях, когда использование WEP-шифрования не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Интернет-шлюзов.

Стандарт IEEE 802.11 требует передачи MAC-адресов клиента и точки радиодоступа в открытом виде. В результате этого в беспроводной сети, использующей аутентификацию по MAC-адресу, злоумышленник может обмануть метод аутентификации путём подмены своего MAC-адреса на разрешенный.

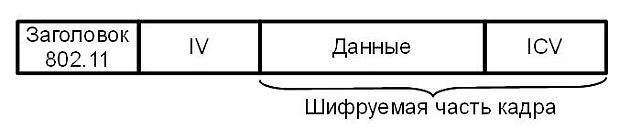

Первым стандартом шифрования данных в беспроводных сетях стал протокол WEP (Wired Equivalent Privacy). Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе) и дополнительной динамической составляющей размером 24 бита, называемой вектором инициализации (Initialization Vector, IV).

Процедура WEP-шифрования выглядит следующим образом. Первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32) для получения значения контроля целостности (Integrity Check Value, ICV), добавляемого в конец исходного сообщения. Далее генерируется 24-битный вектор инициализации (IV), а к нему добавляется статический (40- или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, которое используется для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра.

Как и любая другая система безопасности на основе паролей, надежность WEP зависит от длины и состава ключа, а также частоты его смены. Первый серьезный недостаток – применение статического ключа – за относительно небольшое время ключ можно подобрать перебором. И второй недостаток WEP-шифрования – самосинхронизация для каждого сообщения, поскольку вектор инициализации передается незашифрованным текстом с каждым пакетом и через небольшой промежуток времени он повторяется. В результате протокол шифрования WEP на основе алгоритма RC4 в настоящее время не является стойким.

Комплексная система обеспечения безопасности беспроводных сетей

На смену WEP пришёл стандарт IEEE 802.11i, представляющий из себя комплексную систему обеспечения безопасности. Эта система включает в себя системы аутентификации, создания новых ключей для каждой сессии, управления ключами (на базе технологии Remote Access Dial-In User Service, RADIUS), проверки подлинности пакетов и т.д.

Разработанный стандарт IEEE 802.11i призван расширить возможности протокола IEEE 802.11, предусмотрев средства шифрования передаваемых данных, а также централизованной аутентификации пользователей и рабочих станций.

Основные организации, участвующие в разработке и продвижении стандартов Wi-Fi, в лице ассоциаций Wi-Fi Alliance и IEEE, не дожидаясь ратификации стандарта IEEE 802.11i, в ноябре 2002г. анонсировали спецификацию Wi-Fi Protected Access (WPA), соответствие которой обеспечивает совместимость оборудования различных производителей. В последующем WPA стал составной частью стандарта IEEE 802.11i.

Новый стандарт безопасности WPA обеспечил уровень безопасности куда больший, чем может предложить WEP, и имеет то преимущество, что микропрограммное обеспечение более старого оборудования может быть заменено без внесения аппаратных изменений.

А позже был разработан и утвержден стандарт WPA2, обеспечивающий еще более высокий уровень безопасности, чем первая версия WPA.

WPA/WPA2 (Wi-Fi Protected Access, защищенный доступ Wi-Fi) представляет собой обновленную программу сертификации устройств беспроводной связи. Преимуществами WPA являются усиленная безопасность данных и ужесточенный контроль доступа к беспроводным сетям. Изначально WPA основывался на протоколе TKIP (Temporal Key Integrity Protocol), использующий метод шифрования RC4. Между тем WPA2 задействует новый метод шифрования CCMP (Counter-Mode with CBC-MAC Protocol), основанный на более мощном, чем RC4, алгоритме шифрования AES (Advanced Encryption Standard). CCMP является обязательной частью стандарта WPA2 и необязательной частью стандарта WPA. Кроме того, в WPA/WPA2 обеспечена поддержка стандартов IEEE 802.1х, протокола EAP (Extensible Authentication Protocol – расширяемый протокол аутентификации) и проверка целостности сообщений MIC (Message Integrity Check).

Wi-Fi Alliance дает следующую формулу для определения сути WPA:

WPA = IEEE 802.1X + TKIP + EAP + MIC

Из этой формулы видно, что WPA, по сути, является суммой нескольких технологий.

Стандарт IEEE 802.1x не требует обязательной смены ключей шифрования одноадресной рассылки. Кроме того, в стандартах IEEE 802.11 и IEEE 802.1x не определены механизмы изменения открытого ключа шифрования, который используется для многоадресного и широковещательного трафика. В WPA требуется смена обоих ключей. В случае использования ключа одноадресной рассылки протокол TKIP (Temporal Key Integrity Protocol) изменяет ключ для каждого кадра, а изменение синхронизируется между беспроводным клиентом и точкой беспроводного доступа. Для общего ключа шифрования в WPA включены средства передачи измененного ключа от точки беспроводного подключения к клиентам.

TKIP отвечает за увеличение размера ключа с 40 до 128 бит, а также за замену одного статического ключа WEP-ключами, которые автоматически генерируются и рассылаются сервером аутентификации. Кроме того, в TKIP используется специальная иерархия ключей и методология управления ключами, которая убирает излишнюю предсказуемость, которая использовалась для несанкционированного снятия защиты WEP-ключей.

Сервер аутентификации после получения сертификата от пользователя использует 802.1х для генерации уникального базового ключа для сеанса связи. TKIP осуществляет передачу сгенерированного ключа пользователю и точке доступа, после чего выстраивает иерархию ключей плюс систему управления. Для этого используется двусторонний ключ для динамической генерации ключей шифрования данных, которые в свою очередь используются для шифрования каждого пакета данных. Подобная иерархия ключей TKIP заменяет один ключ WEP (статический) на 500 миллиардов возможных ключей, которые будут использованы для шифрования данного пакета данных.

Как упомянуто выше, в стандарте WPA используется расширяемый протокол аутентификации EAP как основа для механизма аутентификации пользователей. Непременным условием аутентификации является предъявление пользователем свидетельства, подтверждающего его право на доступ в сеть. Для этого права пользователь проходит проверку по специальной базе зарегистрированных пользователей. Без аутентификации работа в сети для пользователя будет запрещена.

WPA может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).

В первом случае, хранение базы данных и проверка аутентичности по стандарту IEEE 802.1x в больших сетях обычно осуществляются специальным сервером, чаще всего RADIUS.

Во втором случае подразумевается применение WPA всеми категориями пользователей беспроводных сетей, т.е. имеет упрощенный режим, не требующий сложных механизмов. Этот режим называется WPA-PSK (Pre-Shared Key) и предполагает введение одного пароля на каждый узел беспроводной сети (точку доступа, беспроводной маршрутизатор, клиентский адаптер, мост). До тех пор пока пароли совпадают, клиенту будет разрешен доступ в сеть. Можно заметить, что подход с использованием пароля делает WPA-PSK уязвимым для атаки методом подбора, однако этот режим избавляет от путаницы с ключами WEP, заменяя их целостной и четкой системой на основе цифробуквенного пароля.

Другим важным механизмом аутентификации является проверка целостности сообщений MIC (Message Integrity Check). Ее используют для предотвращения перехвата пакетов данных, содержание которых может быть изменено, а модифицированный пакет вновь передан по сети. MIC построена на основе мощной математической функции, которая применяется на стороне отправителя и получателя, после чего сравнивается результат. Если проверка показывает на несовпадение результатов вычислений, данные считаются ложными и пакет отбрасывается. Благодаря такому механизму могут быть ликвидированы слабые места защиты, способствующие проведению атак с использованием поддельных фреймов и манипуляцией битами.

Даже не принимая во внимания тот факт, что WEP не обладает какими-либо механизмами аутентификации пользователей как таковой, его ненадёжность состоит, прежде всего, в криптографической слабости алгоритма шифрования. Стандарт WPA/WPA2 позволяет использовать алгоритм AES – симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит).

CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol – протокол блочного шифрования с кодом аутентичности сообщения и режимом сцепления блоков и счётчика) – протокол шифрования IEEE 802.11i, созданный для замены TKIP – обязательного протокола шифрования в WPA и WEP – как более надёжный вариант. CCMP, являясь частью стандарта 802.11i, использует алгоритм AES. В отличие от TKIP, управление ключами и целостностью сообщений осуществляется одним компонентом, построенным вокруг AES с использованием 128-битного ключа, 128-битного блока, в соответствии со стандартом шифрования FIPS-197.

Стандарт IEEE 802.11i использует концепцию повышенной безопасности (Robust Security Network, RSN), и это потребует изменений в аппаратной части и программном обеспечении, т.е. сеть, полностью соответствующая RSN, станет несовместимой с существующим оборудованием WEP. Сейчас пока еще поддерживается как оборудование RSN, так и WEP (на самом деле WPA/TKIP было решением, направленным на сохранение инвестиций в оборудование), но в дальнейшем устройства WEP перестанут использоваться.

IEEE 802.11i применим к различным сетевым реализациям и может задействовать TKIP, но по умолчанию RSN использует AES (Advanced Encryption Standard) и CCMP (Counter Mode CBC MAC Protocol) и, таким образом, является более мощным расширяемым решением (AES – блочный шифр, оперирующий блоками данных по 128 бит).

802.11i (WPA2) – это наиболее устойчивое и безопасное решение, предназначенное в первую очередь для больших предприятий, где управление ключами и администрирование были главной головной болью. С 13 марта 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных Wi-Fi устройств.

Производительность канала связи, как свидетельствуют результаты тестирования оборудования различных производителей, падает на 5-20% при включении как WEP-шифрования, так и WPA. Однако испытания того оборудования, в котором включено шифрование AES вместо TKIP, не показали сколько-нибудь заметного падения скорости.

WPA2, так же как и WPA, может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).