|

Здравствуйте,при покупке печатной формы сертификата,будут ли выданы обе печатные сторны? |

Технология Microsoft обеспечения информационной безопасности

7.2 Безопасный доступ в сеть

ИТ-инфраструктура предприятия может включать интрасети, сайты в интернете и экстрасети. Многие компоненты такой инфраструктуры являются потенциально уязвимыми перед попытками неавторизованного доступа со стороны злоумышленников. Контроль и управление идентификацией пользователей может быть осуществлен на базе инфраструктуры открытых ключей.

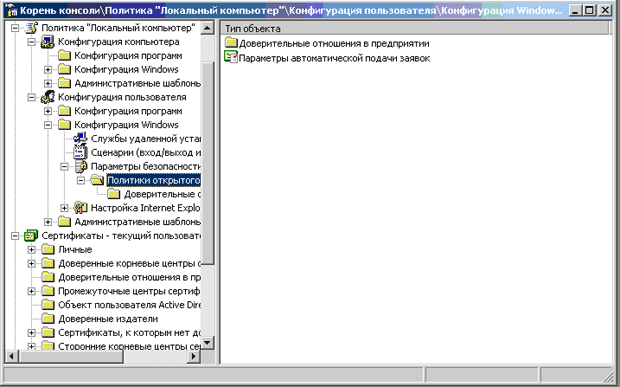

Инфраструктура открытых ключей PKI (public key infrastructure) – это системы цифровых сертификатов, центров сертификации CA (certification authorities) и других центров регистрации RA (registration authorities), которые идентифицируют (проверяют подлинность) каждой стороны, участвующей в электронной транзакции, с применением шифрования открытым ключом (public key). В Microsoft Server 2003 политику открытых ключей можно задавать с помощью оснастки MMC - Политика открытого ключа ( рис. 7.4)

В Windows Server 2003 центр сертификации предполагает применение электронных цифровых подписей. Службы сертификации (Certification Services) и средства управления сертификатами позволяют построить предприятию собственную инфраструктуру открытых ключей.

Применение инфраструктуры открытых ключей обеспечивает следующие преимущества для информационной системы предприятия:

- более устойчивая к взлому защита, которая базируется на аутентификации с высокой степенью защищенности и применении смарт-карт, использовании протокола IPSec для поддержания целостности и защиты данных от попыток несанкционированной модификации при передаче по общедоступным сетям, а также использовании шифрующей файловой системы для защиты конфиденциальных данных, хранящихся на сервере;

- упрощение администрирования за счет создания сертификатов, которые позволяют избавиться от применения паролей, масштабировать доверительные отношения в рамках предприятия;

- дополнительные возможности, которые обеспечивают безопасный обмен файлами и данными между сотрудниками предприятия по общедоступным сетям, защищенную электронную почту и безопасное соединение через Web;

- использование сертификатов, которые представляют собой цифровой документ, выпускаемый центром сертификации и подтверждающий идентификацию владельца данного сертификата. Сертификат связывает открытый ключ с идентификацией лица, компьютера или службы, которые имеют соответствующий закрытый ключ;

- службы сертификации, которые применяются при создании и управлении центрами сертификации. В корпоративной информационной системе может быть один или несколько центров сертификации, которые управляются через оснастку Центр сертификации консоли MMC;

- шаблоны сертификатов, которые представляют собой набор правил и параметров, применяемых к входящим запросам на сертификаты определенного типа;

- автоматическая подача заявок на сертификаты, которая позволяет администратору конфигурировать субъекты сертификатов для автоматического запроса сертификатов, получения выданных сертификатов и возобновления просроченных сертификатов без участия их субъектов;

- Web-страницы подачи заявок на сертификаты, которые позволяют подавать заявки на сертификаты через Web-браузер;

- политики открытых ключей, которые позволяют автоматически распространять сертификаты их субъектам, определять общие доверяемые центры сертификации и проводить управление политиками восстановления данных;

- поддержка смарт-карт, которая позволяет обеспечивать вход в систему через сертификаты на смарт-картах, хранение на них сертификатов и закрытых ключей. Смарт-карты предназначены для обеспечения безопасности аутентификации клиентов, входа в домен под управлением Windows Server, цифрового подписания программного кода, работы с защищенной электронной почтой на основе применения шифрования с открытыми ключами.

7.3 Аутентификация пользователей

В операционной системе Windows Server 2003 применяются следующие стандартные протоколы аутентификации:

- интерактивный ввод, при котором идентификация пользователя проверяется по учетной записи на локальном компьютере или в Active Directory;

- аутентификация в сети предполагает идентификацию пользователя любой сетевой службой, к которой обращается пользователь, с использованием протокола Kerberos V5, сертификатов открытых ключей, SSL (Security Sockets Layer) и TLS-кэш (Transport Layer Security);

- единый вход, который дает возможность обращаться к сетевым ресурсам без повторного ввода учетных данных.

В Windows Server 2003 поддерживается аутентификация с применением смарт-карт, что позволяет создавать корпоративные сети с высоким уровнем защищенности. Смарт-карта – это устройство внешне похожее на кредитную карту, на котором хранятся пароли, открытые и закрытые ключи и другие личные данные пользователя.

Для активизации смарт-карты пользователь должен вставить её в устройство чтения, подключенное к компьютеру, и ввести свой PIN-код (персональный идентификационный номер). PIN-код обрабатывается локально и не передается по сети. После нескольких неудачных попыток ввода PIN-кода смарт-карта блокируется.

Ввод PIN-кода обеспечивает аутентификацию только по отношению к смарт-карте, а не к домену. Для аутентификации в домене применяется сертификат открытого ключа, хранящийся на смарт-карте. При запросе на вход сначала происходит обращение к локальной системе безопасности клиентского компьютера. Далее происходит обращение к службе аутентификации домена с использованием сертификата пользователя. Удостоверение сертификата подтверждается цифровой подписью с применением закрытого ключа пользователя.

7.4 Защита коммуникаций

Для защиты коммуникаций предназначена технология IP-безопасности, базирующаяся на протоколе IPSec (IP Security). В корпоративной информационной системе данная технология должна обеспечивать защиту от:

- изменения данных при пересылке;

- перехвата, просмотра и копирования данных;

- несанкционированного изменения определенных ролей в системе;

- перехвата и повторного использования пакетов для получения доступа к конфиденциальным ресурсам.

Протокол IPSec представляет протокол транспортного уровня с защитой данных на основе шифрования, цифровой подписи и алгоритмов хеширования. Он обеспечивает безопасность на уровне отдельных IP-пакетов, что позволяет защищать обмен данными в общедоступных сетях и обмен данными между приложениями, не имеющими собственных средств безопасности.

IPSec в Windows Server 2003 интегрирован с политиками безопасности Active Directory, что обеспечивает хорошую защищенность интрасетей и коммуникаций через Internet.

В IPSec предусмотрены криптографические механизмы хеширования и шифрования для предупреждения атак. Протокол имеет следующие средства защиты:

- аутентификация отправителя на основе цифровой подписи;

- проверка целостности данных на основе алгоритмов хеширования;

- использование алгоритмов шифрования DES и 3DES;

- защита от воспроизведения пакетов;

- свойство неотрекаемости (nonrepudiat ion), которое предполагает применение цифровой подписи для однозначного доказательства авторства сообщения;

- динамическая генерация ключей при передаче данных;

- алгоритм согласования ключей Диффи-Хелмана, который позволяет согласовывать ключ, не передавая его по сети;

- возможность задавать длину ключей.

При передаче данных с одного компьютера на другой по протоколу IPSec согласовывается уровень защиты, используемый в сеансе. В процессе согласования определяются методы аутентификации, хеширования, возможно туннелирования и шифрования. Секретные ключи для аутентификации создаются на каждом компьютере локально на основе информации, которой они обмениваются. Эта информация не передается по сети. После создания ключа выполняется аутентификация и инициируется сеанс защищенного обмена данными.