|

было бы удобнее если после вопроса было написано сколько вариантов ответа требуется указать. к примеру один вариант или несколько. прошла тест оказалось что нужно несколько а я ответила по одному на каждый вопрос. как то не удобно. |

Основные компоненты и сервисы PKI

Основные компоненты PKI

Нельзя утверждать, что PKI сама по себе является инфраструктурой безопасности, но она может быть основой всеобъемлющей инфраструктуры безопасности. Инфраструктура открытых ключей представляет собой комплексную систему, сервисы которой реализуются и предоставляются с использованием технологии открытых ключей. Цель PKI состоит в управлении ключами и сертификатами, посредством которого корпорация может поддерживать надежную сетевую среду. PKI позволяет использовать сервисы шифрования и выработки цифровой подписи согласованно с широким кругом приложений, функционирующих в среде открытых ключей.

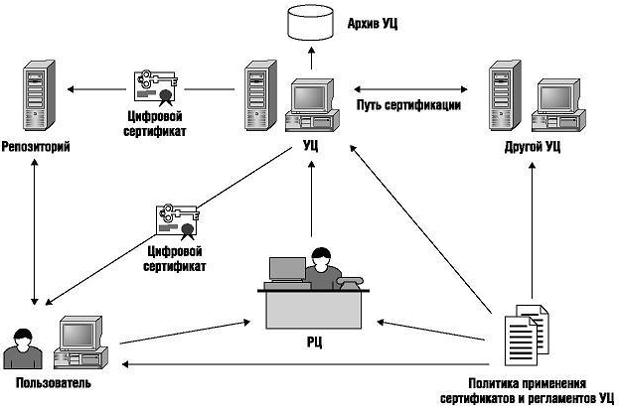

Основными компонентами эффективной PKI являются:

- удостоверяющий центр ;

- регистрационный центр ;

- репозиторий сертификатов;

- архив сертификатов ;

- конечные субъекты (пользователи).

Взаимодействие компонентов PKI иллюстрирует рис. 3.1. В составе PKI должны функционировать подсистемы выпуска и аннулирования сертификатов, создания резервных копий и восстановления ключей, выполнения криптографических операций, управления жизненным циклом сертификатов и ключей. Клиентское программное обеспечение пользователей должно взаимодействовать со всеми этими подсистемами безопасным, согласованным и надежным способом [9].

Удостоверяющий центр

Фундаментальная предпосылка криптографии с открытыми ключами заключалась в том, что два незнакомых субъекта должны иметь возможность безопасно связываться друг с другом. Например, если пользователь А желает отправить конфиденциальное сообщение пользователю В, с которым он ранее не встречался, то для шифрования сообщения он должен иметь возможность связать каким-либо образом пользователя В и его открытый ключ. Для сообщества потенциальных пользователей, объединяющего сотни тысяч или миллионов субъектов, наиболее практичным способом связывания открытых ключей и их владельцев является организация доверенных центров. Этим центрам большая часть сообщества или, возможно, все сообщество доверяет выполнение функций связывания ключей и идентификационных данных (идентичности) пользователей.

Такие доверенные центры в терминологии PKI называются удостоверяющими (УЦ) ; они сертифицируют связывание пары ключей с идентичностью, заверяя цифровой подписью структуру данных, которая содержит некоторое представление идентичности и соответствующего открытого ключа. Эта структура данных называется сертификатом открытого ключа (или просто сертификатом) и более детально обсуждается в "Сертификаты открытых ключей" . По сути сертификат представляет собой некое зарегистрированное удостоверение, которое хранится в цифровом формате и признается сообществом пользователей PKI законным и надежным. Для заверения электронного сертификата используется электронная цифровая подпись УЦ - в этом смысле удостоверяющий центр уподобляется нотариальной конторе, так как подтверждает подлинность сторон, участвующих в обмене электронными сообщениями или документами.

Хотя УЦ не всегда входит в состав PKI (особенно небольших инфраструктур или тех, которые оперируют в закрытых средах, где пользователи могут сами эффективно выполнять функции управления сертификатами), он является критически важным компонентом многих крупномасштабных PKI. Непосредственное использование открытых ключей требует дополнительной их защиты и идентификации для установления связи с секретным ключом. Без такой дополнительной защиты злоумышленник может выдавать себя как за отправителя подписанных данных, так и за получателя зашифрованных данных, заменив значение открытого ключа или нарушив его идентификацию. Все это приводит к необходимости проверки подлинности, то есть верификации открытого ключа [213].

Удостоверяющий центр объединяет людей, процессы, программные и аппаратные средства, вовлеченные в безопасное связывание имен пользователей и их открытых ключей. Удостоверяющий центр известен субъектам PKI по двум атрибутам: названию и открытому ключу. УЦ включает свое имя в каждый выпущенный им сертификат и в список аннулированных сертификатов (САС) и подписывает их при помощи собственного секретного ключа. Пользователи могут легко идентифицировать сертификаты по имени УЦ и убедиться в их подлинности, используя его открытый ключ.

Удостоверяющий центр - главный управляющий компонент PKI - выполняет следующие основные функции:

- формирует собственный секретный ключ; если является головным УЦ, то издает и подписывает свой сертификат, называемый самоизданным или самоподписанным ;

- выпускает (то есть создает и подписывает) сертификаты открытых ключей подчиненных удостоверяющих центров и конечных субъектов PKI; может выпускать кросс-сертификаты, если связан отношениями доверия с другими PKI;

- поддерживает реестр сертификатов (базу всех изданных сертификатов) и формирует списки аннулированных сертификатов (САС) с регулярностью, определенной регламентом УЦ ;

- публикует информацию о статусе сертификатов и списков аннулированных сертификатов.

При необходимости УЦ может делегировать некоторые функции другим компонентам PKI. Выпуская сертификат открытого ключа, УЦ тем самым подтверждает, что лицо, указанное в сертификате, владеет секретным ключом, который соответствует этому открытому ключу. Включая в сертификат дополнительную информацию, УЦ подтверждает ее принадлежность этому субъекту. Дополнительная информация может быть контактной (например, адрес электронной почты) или содержать сведения о типах приложений, которые могут работать с данным сертификатом. Когда субъектом сертификата является другой УЦ, издатель подтверждает надежность выпущенных этим центром сертификатов.

Действия УЦ ограничены политикой применения сертификатов (ППС), которая определяет назначение и содержание сертификатов. УЦ выполняет адекватную защиту своего секретного ключа и открыто публикует свою политику, чтобы пользователи могли ознакомиться с назначением и правилами использования сертификатов. Ознакомившись с политикой применения сертификатов и решив, что доверяют УЦ и его деловым операциям, пользователи могут полагаться на сертификаты, выпущенные этим центром. Таким образом, в PKI удостоверяющие центры выступают как доверенная третья сторона.