|

В материале Триада безопасной ИТ-инфраструктуры – Конфиденциальность, Целостность в качестве основных технологий обеспечения отказоустойчивости для данных указаны Защита с помощью RAID. Шифрование данных и управление ключом. Стратегии создания копий и восстановления. Каким образом шифрование обеспечивает отказоустойчивость? |

Ограничение полосы пропускания P2P-трафика с использованием IDP

Цель

Цель

Рассмотреть возможность ограничения Р2Р-трафика, используя IDP для обнаружения Р2Р-трафика.

Топология сети

Описание практической работы

Рассмотрим типичный сценарий использования передачи данных по P2P-протоколу. Последовательность событий выглядит следующим образом:

- Клиент с IP-адресом 192.168.1.30 инициирует передачу файлов по P2P-протоколу.

- Данное соединение запускает IDP-правило, связанное с сигнатурой IDP, целевыми объектами для которой являются P2P-приложения.

- Действие Pipe в правиле создает канал для шейпинга трафика с заданной пропускной способностью, и соединение направляется в этот канал.

- Последующее зависимое соединение выполняется в пределах временного интервала IDP-правила, поэтому трафик данного соединения направлен в канал и подвергается шейпингу.

Определение правила IDP

Веб-интерфейс:

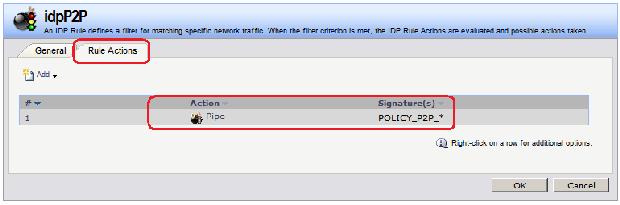

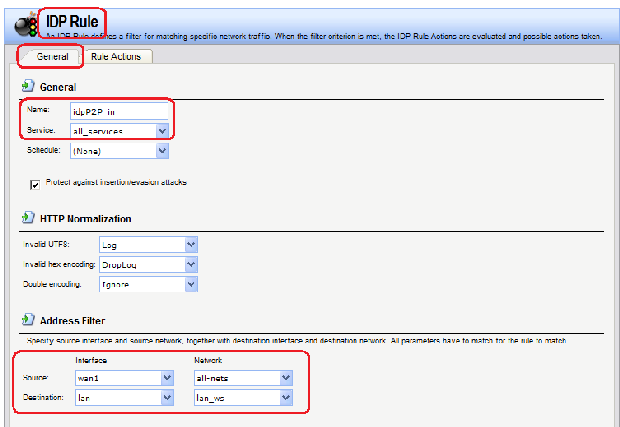

IDP / IPS -> IDP Rules -> Add -> IDP Rule

Командная строка:

add IDPRule SourceInterface=lan SourceNetwork=lan/lan_ws DestinationInterface=wan1 DestinationNetwork=all-nets Service=all_services Name=idpP2P

cc IDPRule 1

add IDPRuleAction Action=Pipe PipeLimit=5 PipeNetwork=lan/lan_ws PipeNewConnections=Yes PipeTimeWindow=100 Signatures=POLICY_P2P_*

Просмотр объектов шейпинга трафика

- Просмотр хостов

Шейпинг трафика на основе IDP поддерживает специальную команду idppipes, с помощью которой можно осуществлять наблюдение и управление хостами, являющимися в данный момент объектами для шейпинга.

- Просмотр каналов

При шейпинге трафика с использованием IDP используются стандартные каналы, которые создаются автоматически. Эти каналы всегда получают наивысший приоритет, и при шейпинге используют особенности настройки для групп.

Созданные каналы не видны через веб-интерфейс, но их просмотр и управление можно выполнить с помощью команды pipes.

Каналы шейпинга трафика на основе IDP можно определить по автоматическому добавлению к имени префикса IDP.