|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Функции обеспечения безопасности и ограничения доступа к сети

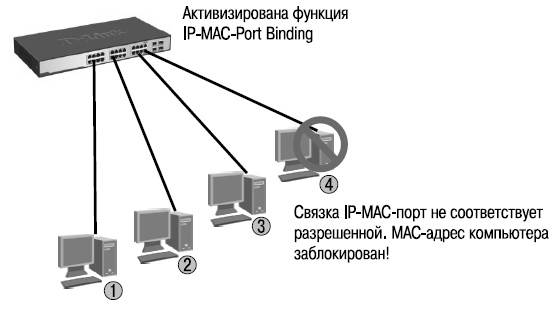

Функция IP-MAC-Port Binding

Функция IP-MAC-Port Binding (IMPB), реализованная в коммутаторах D-Link, позволяет контролировать доступ компьютеров в сеть на основе их IP- и MAC-адресов, а также порта подключения. Администратор сети может создать записи ("белый лист"), связывающие МАС- и IP-адреса компьютеров с портами подключения коммутатора. На основе этих записей, в случае совпадения всех составляющих, клиенты будут получать доступ к сети со своих компьютеров. В том случае, если при подключении клиента связка MAC-IP-порт будет отличаться от параметров заранее сконфигурированной записи, коммутатор заблокирует MAC-адрес соответствующего узла с занесением его в "черный лист".

Функция IP-MAC-Port Binding специально разработана для управления подключением узлов в сетях ETTH (Ethernet-To-The-Home) и офисных сетях. Помимо этого функция IMPB позволяет бороться с атаками типа ARP Spoofing, во время которых злонамеренные пользователи перехватывают трафик или прерывают соединение, манипулируя пакетами ARP.

Функция IP-MAC-Port Binding включает три режима работы: ARP mode (по умолчанию), ACL mode и DHCP Snooping mode.

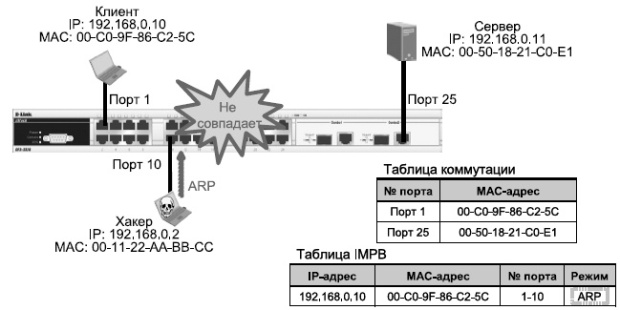

ARP mode является режимом, используемым по умолчанию при настройке функции IP-MAC-Port Binding на портах. При работе в режиме ARP коммутатор анализирует ARP-пакеты и сопоставляет параметры IP-MAC ARP-пакета с предустановленной администратором связкой IP-MAC. Если хотя бы один параметр не совпадает, то МАС-адрес узла будет занесен в таблицу коммутации с отметкой "Drop" ("Отбрасывать"). Если все параметры совпадают, МАС-адрес узла будет занесен в таблицу коммутации с отметкой "Allow" ("Разрешен").

При функционировании в ACL mode коммутатор на основе предустановленного администратором "белого листа" IMPB создает правила ACL. Любой пакет, связка IP-MAC которого отсутствует в "белом листе", будет блокироваться ACL. Если режим ACL отключен, правила для записей IMPB будут удалены из таблицы ACL. Следует отметить, что этот режим не поддерживается коммутаторами, в которых отсутствуют аппаратные таблицы ACL (информацию о поддержке или отсутствии режима ACL можно найти в спецификации на соответствующую модель коммутатора).

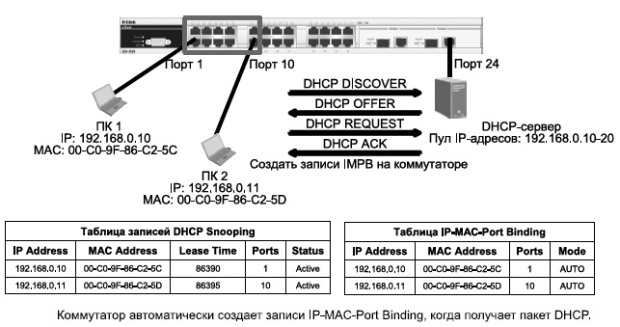

Режим DHCP Snooping используется коммутатором для динамического создания записей IP-MAC на основе анализа DHCP-пакетов и привязки их к портам с включенной функцией IMPB (администратору не требуется создавать записи вручную). Таким образом, коммутатор автоматически создает "белый лист" IMPB в таблице коммутации или аппаратной таблице ACL (если режим ACL включен). При этом для обеспечения корректной работы сервер DHCP должен быть подключен к доверенному порту с выключенной функцией IMPB. Администратор может ограничить максимальное количество создаваемых в процессе автоизучения записей IP-MAC на порт, т.е. ограничить для каждого порта с активизированной функцией IMPB количество узлов, которые могут получить IP-адрес c DHCP-сервера. При работе в режиме DHCP Snooping коммутатор не будет создавать записи IP-MAC для узлов с IP-адресом установленным вручную.

При активизации функции IMPB на порте администратор должен указать режим его работы:

- Strict Mode — в этом режиме порт по умолчанию заблокирован. Прежде чем передавать пакеты, он будет отправлять их на ЦПУ для проверки совпадения их параметров IP-MAC с записями в "белом листе". Таким образом, порт не будет передавать пакеты до тех пор, пока не убедится в их достоверности. Порт проверяет все IP и ARP-пакеты;

- Loose Mode —в этом режиме порт по умолчанию открыт. Порт будет заблокирован, как только через него пройдет первый недостоверный пакет. Порт проверяет только пакеты ARP и IP Broadcast.

Пример настройки функции IP-MAC-Port Binding

На рис. 19.9 показан пример работы функции IP-MAC-Port Binding в режиме ARP. Хакер инициировал атаку типа ARP Spoofing. Коммутатор обнаруживает, что на порт 10 приходят пакеты ARP, связка IP-MAC для которых отсутствует в "белом листе" IMPB, и блокирует МАС-адрес узла.

Настройка коммутатора

- Создать запись IP-MAC-Port Binding, связывающую IP-MAC-адрес узла с портами подключения, и указать режим работы функции.

create address_binding ip_mac ipaddress 192.168.0.10 mac_address 00-C0-9F-86-C2-5C ports 1-10 mode arp

- Активизировать функцию на требуемых портах и указать режим работы портов.

config address_binding ip_mac ports 1-10 state enable loose

На рис. 19.10 приведен пример работы функции IP-MAC-Port Binding в режиме DHCP Snooping. Коммутатор динамически создает запись IMPB после того, как клиент получит IP-адрес от DHCP-сервера.

Настройка коммутатора

- Активизировать функцию IP-MAC-Port Binding в режиме DHCP Snooping глобально на коммутаторе.

enable address_binding dhcp_snoop

- Указать максимальное количество создаваемых в процессе автоизучения записей IP-MAC на порт.

config address_binding dhcp_snoop max_entry ports 1-10 limit 10

- Активизировать функцию IP-MAC-Port Binding в режиме DHCP Snooping на соответствующих портах.

config address_binding ip_mac ports 1-10 state enable

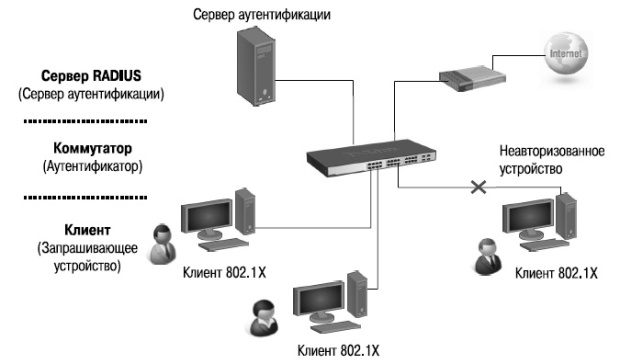

Аутентификация пользователей 802.1Х

Стандарт IEEE 802.1Х (IEEE Std 802.1Х-2010) описывает использование протокола EAP (Extensible Authentication Protocol) для поддержки аутентификации с помощью сервера аутентификации и определяет процесс инкапсуляции данных ЕАР, передаваемых между клиентами (запрашивающими устройствами) и серверами аутентификации. Стандарт IEEE 802.1Х осуществляет контроль доступа и не позволяет неавторизованным устройствам подключаться к локальной сети через порты коммутатора.

Сервер аутентификации Remote Authentication in Dial-In User Service (RADIUS) проверяет права доступа каждого клиента, подключаемого к порту коммутатора, прежде чем разрешить доступ к любому из сервисов, предоставляемых коммутатором или локальной сетью.

До тех пор, пока клиент не будет аутентифицирован, через порт коммутатора, к которому он подключен, будет передаваться только трафик протокола Extensible Authentication Protocol over LAN (EAPOL). Обычный трафик начнет передаваться через порт коммутатора сразу после успешной аутентификации клиента.