|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Методы противодействия

На следующем уровне размещается архитектура безопасности сети и составляющих систем ( Firewall, системы управления доступом на прикладном уровне). Конечно, Firewall закрывает многие уязвимости, создаваемые дурным администрированием, но не все.

Далее следует уровень безопасности специфических программ организации, так как именно они становятся чаще всего мишенями атаки. Например, FreeBSD имеет МАС -механизм (Mandatory Access Control), который препятствует приложению вести себя некорректным образом. Аналогичные возможности имеет SELinux (Security Enhanced Linux). Но конфигурирование этих систем весьма сложно. На этом же уровне работают списки доступа ACL (Access Control List).

На вершине пирамиды находятся системы IDS / IPS. Сочетание всех этих средств обеспечит 85% безопасности, но оставшиеся 15% закрыть крайне сложно.

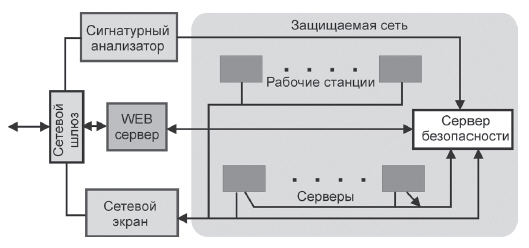

На рис. 13.6 отображена схема системы безопасности локальной сети LAN (выделена серым фоном). Связь LAN с внешней сетью осуществляется через сетевой экран ( Firewall ) и сетевой шлюз, с которого зеркалируются входящий и исходящий потоки данных на сигнатурный анализатор (например, IDS -SNORT). WEB-сервер доступен со стороны Интернет непосредственно. Доступ из Интернет в LAN через него не возможен. Сервер безопасности воспринимает данные от WEB-сервера, сигнатурного анализатора и сетевого экрана. При необходимости часть данных может передаваться им на WEB-сервер. При такой конфигурации сервер безопасности может выполнять функции IPS.

Администратор может поменять стандартные значения номеров портов для обычных видов сервиса (SSH, FTP, WWW и т.д.). Это не делает сервисы безопасными, но заметно осложняет работу хакера. Он может просканировать порты и найти нужное значение, но это, вероятно, привлечет внимание администратора. Аналогично, можно поменять имена некоторых системных утилит, например, cmd.exe, telnet.exe, tftp.exe и т.д.. При этом номера портов нужно будет задавать явно, что осложнит и работу обычных пользователей. Такие меры можно рассматривать в качестве дополнительных.

Одним из средств противодействия атакам является введение производителями микропроцессоров флага NX (не исполнять), который позволяет разделить память на области, где вариация содержимого возможна, а где — нет. Такая технология препятствует модификации хакерами демонов и фрагментов ОС и позволяет заблокировать любые атаки, сопряженные с переполнением буферов. Данная технология внедрена компанией AMD в своем 64-битовом процессоре, а Intel — в процессоре Itanium (2001 год). Для широкого внедрения этой техники нужно переписать и перекомпилировать существующие ОС. В настоящее время эта техника внедрена в Microsoft Windows Server 2003 (Service Pack 1), Microsoft Windows XP (Service Pack 2), SUSE Linux 9.2 и Red Hat Enterprise Linux 3 с обновлением 3. Некоторые разработчики ОС внедрили эмуляции NX для процессоров, где этот флаг аппаратно не поддерживается. Развитие технологий NX может по оценкам экспертов (Network Security, V2005, Issue 2, февраль 2005, стр. 12-14) к 2009 году закрыть угрозу атак, сопряженных с переполнением буферов. Эта же методика может блокировать и распространение Интернет-червей.

Одной из наиболее частых мишеней атак являются базы данных, которые являются основой большинства информационных систем. Разработана схема, при которой исходная копия базы хранится на базовой ЭВМ, не связанной с Интернет. Копии этой базы передаются на компьютеры, которые обслуживают внешние сетевые запросы. При этом данные снабжаются цифровой подписью базовой ЭВМ. Вместе с откликом на запрос пользователь получает не только запрошенные данные, но и подтверждение того, что они получены из исходной базы. Как отклик, так и подтверждение снабжаются цифровой подписью, что позволяет клиенту проверить неискаженность полученных данных.

Пользователь сети должен ответить себе на следующие вопросы:

- Почему могут атаковать его сервер или рабочую станцию?

- Какие угрозы и при каких условиях могут ему угрожать?

- Насколько надежно и от каких угроз защищена сеть?

Ответив на эти вопросы, он сможет определить, какие средства защиты следует использовать. Некоторые пользователи, зная, что работают за Firewall или что почтовый сервер снабжен антивирусной защитой, считают, что им ничего не грозит. При этом никогда не следует исходить из предположения, что если у вас нет никакой привлекательной для воров информации, то ваша машина в безопасности. Она может быть нужна хакерам для атак других ЭВМ, для рассылки SPAM и т.д. Ваша ЭВМ может быть привлекательна для хакера просто потому, что плохо защищена. Конечно, сетевая безопасность является областью ответственности администраторов, но пользователи должны понимать, от чего они защищены, а от чего — нет.

Стирайте или еще лучше физически уничтожайте неиспользуемые диски, CD и другие носители.

При работе с беспроводными сетями следует применять VPN с шифрованием. При работе с беспроводными сетями используется протокол IS-41-C (США), который модельно сходен со стандартом GSM. Беспроводное оборудование должно отключаться сразу после завершения использования.

Администраторы должны выдавать новый пароль в случае утраты, только позвонив предварительно клиенту по телефону.

В случае работы с беспроводными сетями при выявлении подозрительного объекта желательно его локализовать. Это может быть сделано с помощью узконаправленной антенны c аттенюатором входного сигнала. Помочь этому может программа GSP, поставляемая вместе с Kismet. Система аудита беспроводной сети должна непрерывно контролировать сотни устройств внутри и вблизи здания, где работает мониторируемая беспроводная сеть.

Существуют специальные средства выявления уязвимостей сети. Следует учитывать, что полный доклад о таких уязвимостях может иметь размер телефонной книги. В такой ситуации трудно решить, с чего начать, если число уязвимостей больше 10000. Одним из возможных подходов является использование этих данных совместно с результатами работы IDS. Это сделано, например, в ESM (Enterprise Security Management) или в SIM (Security Information Management).

Выявление все новых уязвимостей вынуждает более внимательно относиться к системам обновлений (patches). В случае обеспечения безопасности отдельной ЭВМ применима системы Microsoft SMS (System Management Server) и SUS (Software Update Service). Существуют и общедоступные средства, например, http://www.patchmanagement.org. Следует учитывать, что процесс копирования и обновления ОС или приложений сам по себе является уязвимым и проводить его следует со всеми возможными предосторожностями.

Разработчики и коммерческие поставщики программных продуктов часто выдают программы, структура которых не удовлетворяет самым элементарным требованиям безопасности. Из-за спешки иногда в новые версии программ переносятся уязвимости, выявленные в предыдущих вариантах.

Хорошие результаты с точки зрения безопасности могут быть получены, если запретить пользователям устанавливать программное обеспечение по своему усмотрению.

В последнее время разработана новая технология, которая обеспечивает приемлемый уровень безопасности. Это VE (Virtual Environment) (см. Network Security, V2004, Issue 11, ноябрь 2004, стр. 18-19). Сходная технология реализуется в Jail-серверах системы LINUX. Целью этой технологии является предотвращение возможного ущерба от вредоносной программы. Здесь каждая программа выполняется на отдельном виртуальном компьютере. Любые обмены между виртуальными машинами запрещаются. В таких условиях вирусы, например, не могут ничего повредить, кроме самих себя: о существовании других программ они просто не могут знать. Для обычного же пользователя все остается неизменным. Реализация VE не эмулирует ЦПУ или другие ресурсы и функции. Вместо этого осуществляются операции с системными объектами и маршрутизацией входных/выходных вызовов. Таким образом, исключается какое-либо замедление работы машины.

VE определяет схему взаимодействий и распределение прав доступа. VE инкапсулирует программу или группу программ, предоставляя весь спектр услуг (память, коммуникации и пр.). При этом дублируются все необходимые данные. VE не могут быть полностью изолированы друг от друга и, тем более, от ОС. Типичное взаимодействие между VE сопряжено с использование общих данных. Любые операции VE связанные с ресурсами ЭВМ находятся под жестким контролем.

Для файловой системы и Registry главным препятствием является дублирование ресурсов. C одной стороны, программа должна иметь возможность изменять существующие значения, например, ключей Registry или конфигурационных файлов ОС. С другой стороны, если программа является вирусом, любые изменения должны блокироваться. Если, например, программа запрашивает изменение ключа конфигурационного реестра (Registry), генерируется новая копия этого ключа и она становится частью соответствующего VE (метод Copy-On_Write). Если программа решает уничтожить ключ, она ликвидирует локальную копию. Для всех программ данного VE ключ перестает существовать. Но копия ключа ОС остается неизменной (метод Leave-On-Delete).

Для обеспечения полной безопасности VE-технология должна размещаться ниже ядра, а не работать параллельно ему. Если переместить ядро в сектор 1 или 2, VE-устройству будет предоставлен полный контроль над ЭВМ. Существует несколько вариантов взаимодействия VE и ОС.

Так как самой массовой ОС для серверов в настоящее время являются различные разновидности LINUX, разработчикам новых версий этой ОС следует задуматься о встроенных средствах безопасности. Одним из таких подходов может стать минимизация ядра ОС. Только для ядра небольшого размера можно гарантировать его безопасность, тексты с миллионом строк привилегированного объектного кода неконтролируемы. В такое ядро должно быть включено минимальное число функций (управление памятью, критическими ресурсами и доступом). ОС не должна напрямую контактировать с внешними устройствами. Остальные функции должны иметь модульный характер и включаться в оболочку.

Работа Syslog допускает передачу данных посредством протокола UDP (существует версия syslog-ng, где транспортным протоколом может быть TCP). Если атакер имеет доступ к каналу между отправителем и получателем, он сможет отслеживать обмен и уничтожать или фальсифицировать данные, говорящие о его присутствии. Хакер может также посылать уведомления получателю (по известному порту), добиваясь переполнения диска и блокировки работы системы журналирования. Журнальные файлы, помимо достоверности и полноты, должны обладать также юридической корректностью, чтобы их данные можно было использовать при судебных спорах. Это предполагает применение электронных подписей, чего по умолчанию пока нет ни в одной из систем syslog. Но существуют версии, где делается попытка решить все эти проблемы: модульный syslog, SDSC Syslog, Syslog Ng и Kiwi.

Если атакер обычно собирает данные о будущем объекте атаки, то так же следует действовать и потенциальным жертвам. Необходимо формировать динамически обновляемые базы сигнатур атак (уже существуют) и атакеров. Возможным инструментом сбора таких данных может стать Honeypot (HoneyNet, Honeytoken, смотри http://project.honeynet.org). Эти программные средства позволяют выявить последовательность действий хакера. Это особенно важно для выявления сигнатур неизвестных атак. Если вам известна скомпрометированная ЭВМ, можно послать туда параметры доступа и адрес вашего honeypot, чтобы спровоцировать хакера. Honeypot интересен тем, что там нет полезных ресурсов и обычные пользователи не будут пытаться туда войти.