|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Категории атак

Во время работы компьютерных систем часто возникают различные проблемы. Некоторые - по чьей-то оплошности, а некоторые являются результатом злоумышленных действий. В любом случае при этом наносится ущерб. Поэтому будем называть такие события атаками, независимо от причин их возникновения.

Существуют четыре основных категории атак:

- атаки доступа;

- атаки модификации;

- атаки на отказ в обслуживании;

- атаки на отказ от обязательств.

Давайте подробно рассмотрим каждую категорию. Существует множество способов выполнения атак: при помощи специально разработанных средств, методов социального инжиниринга, через уязвимые места компьютерных систем. При социальном инжиниринге для получения несанкционированного доступа к системе не используются технические средства. Злоумышленник получает информацию через обычный телефонный звонок или проникает внутрь организации под видом ее служащего. Атаки такого рода наиболее разрушительны.

Атаки, нацеленные на захват информации, хранящейся в электронном виде, имеют одну интересную особенность: информация не похищается, а копируется. Она остается у исходного владельца, но при этом ее получает и злоумышленник. Таким образом, владелец информации несет убытки, а обнаружить момент, когда это произошло, очень трудно.

Определение атаки доступа

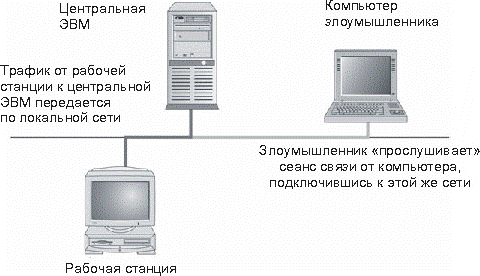

Атака доступа - это попытка получения злоумышленником информации, для просмотра которой у него нет разрешений. Осуществление такой атаки возможно везде, где существует информация и средства для ее передачи (рис. 2.1). Атака доступа направлена на нарушение конфиденциальности информации.

Подсматривание

Подсматривание (snooping) - это просмотр файлов или документов для поиска интересующей злоумышленника информации. Если документы хранятся в виде распечаток, то злоумышленник будет вскрывать ящики стола и рыться в них. Если информация находится в компьютерной системе, то он будет просматривать файл за файлом, пока не найдет нужные сведения.

Подслушивание

Когда кто-то слушает разговор, участником которого он не является, это называется подслушиванием (eavesdropping). Для получения несанкционированного доступа к информации злоумышленник должен находиться поблизости от нее. Очень часто при этом он использует электронные устройства (рис. 2.2).

Внедрение беспроводных сетей увеличило вероятность успешного прослушивания. Теперь злоумышленнику не нужно находиться внутри системы или физически подключать подслушивающее устройство к сети. Вместо этого во время сеанса связи он располагается на стоянке для автомобилей или вблизи здания.

Внимание!

Появление беспроводных сетей создало многочисленные проблемы безопасности, открыв несанкционированный доступ злоумышленников к внутренним сетям. Эти проблемы будут подробно рассмотрены далее.