|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Аутентификация в беспроводных сетях

Контроль целостности сообщения

Для усиления малоэффективного механизма, основанного на использовании контрольного признака целостности (ICV) стандарта 802.11, будет применяться контроль целостности сообщения (MIC). Благодаря MIC могут быть ликвидированы слабые места защиты, способствующие проведению атак с использованием поддельных фреймов и манипуляции битами. IEEE предложила специальный алгоритм, получивший название Michael (Майкл), чтобы усилить роль ICV в шифровании фреймов данных стандарта 802.11.

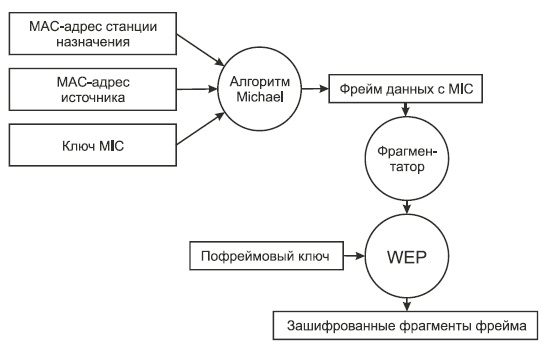

MIC имеет уникальный ключ, который отличается от ключа, используемого для шифрования фреймов данных. Этот уникальный ключ перемешивается с назначенным MAC-адресом и исходным MAC-адресом фрейма, а также со всей незашифрованной частью фрейма. На рис. 9.9 показана работа алгоритма Michael MIC.

Механизм шифрования TKIP в целом осуществляется следующим образом:

- С помощью алгоритма пофреймового назначения ключей генерируется пофреймовый ключ ( рис. 9.10).

- Алгоритм MIC генерирует MIC для фрейма в целом.

- Фрейм фрагментируется в соответствии с установками MAC относительно фрагментации.

- Фрагменты фрейма шифруются с помощью пофреймового ключа.

- Осуществляется передача зашифрованных фрагментов.

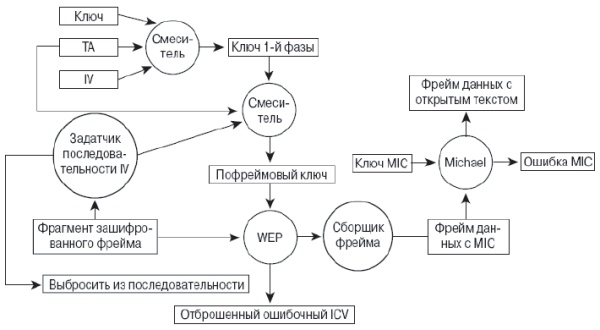

Аналогично процессу шифрования по алгоритму TKIP, процесс дешифрования по этому алгоритму выполняется следующим образом ( рис. 9.11):

- Предварительно вычисляется ключ 1-й фазы.

- На основании IV, полученного из входящего фрагмента фрейма WEP, вычисляется пофреймовый ключ 2-й фазы.

- Если полученный IV не тот, какой нужно, фрейм отбрасывается.

- Фрагмент фрейма расшифровывается, и осуществляется проверка признака целостности (ICV).

- Если контроль признака целостности дает отрицательный результат, такой фрейм отбрасывается.

- Расшифрованные фрагменты фрейма собираются, чтобы получить исходный фрейм данных.

- Приемник вычисляет значение MIC и сравнивает его со значением, находящимся в поле MIC фрейма.

- Если эти значения совпадают, фрейм обрабатывается приемником.

- Если эти значения не совпадают, значит, фрейм имеет ошибку MIC, и приемник принимает меры противодействия MIC.

Меры противодействия MIC состоят в выполнении приемником следующих задач:

- Приемник удаляет существующий ключ на ассоциирование.

- Приемник регистрирует проблему как относящуюся к безопасности сети.

- Ассоциированный клиент, от которого был получен ложный фрейм, не может быть ассоциирован и аутентифицирован в течение 60 секунд, чтобы замедлить атаку.

- Клиент запрашивает новый ключ.

WPA может работать в двух режимах: Enterprise (корпоративный) и Pre-Shared Key (персональный).

В первом случае хранение базы данных и проверка аутентичности по стандарту 802.1x в больших сетях обычно осуществляются специальным сервером, чаще всего RADIUS (Remote Authentication Dial-In User Service). Enterprise-режим мы рассмотрим далее.

Во втором случае подразумевается применение WPA всеми категориями пользователей беспроводных сетей, т.е. имеет место упрощенный режим, не требующий сложных механизмов. Этот режим называется WPA-PSK и предполагает введение одного пароля на каждый узел беспроводной сети (точку доступа, беспроводной маршрутизатор, клиентский адаптер, мост). До тех пор, пока пароли совпадают, клиенту будет разрешен доступ в сеть. Можно заметить, что подход с использованием пароля делает WPA-PSK уязвимым для атаки методом подбора, однако этот режим избавляет от путаницы с ключами WEP, заменяя их целостной и четкой системой на основе цифро-буквенного пароля.

Таким образом, WPA/TKIP - это решение, предоставляющее больший по сравнению с WEP уровень безопасности, направленное на устранение слабостей предшественника и обеспечивающее совместимость с более старым оборудованием сетей 802.11 без внесения аппаратных изменений в устройства.

Рассмотрение пофреймового назначения ключей и MIC касалось в основном ключа шифрования и ключа MIC. Но ничего не было сказано о том, как ключи генерируются и пересылаются от клиента к точке доступа и наоборот. В разделе, посвященном Enterprise-режиму мы рассмотрим предлагаемый стандартом 802.11i механизм управления ключами.