|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Сетевые уровни

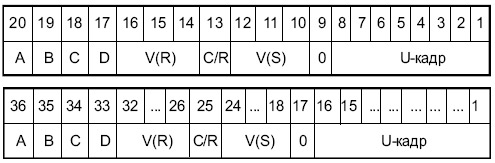

U-кадр используется для формирования канала, изменения режима работы и управления системой передачи данных. Существует версия, когда поле "0" размещается не в 8-й позиции, а в 5-й. В нижней части рисунка показана расширенная версия формата. Младшие разряды располагаются слева. Поле M может принимать значения, приведенные в таблице 12.2.

Установление соединения начинается с передачи в канал команды SABM (или SABME). Если удаленной станцией эта команда принята правильно и имеется возможность установления соединения, то присылается отклик UA. При этом переменные состояния на удаленной станции V(S) и V(R) (аналоги полей N(S) и N(R) в пакетах) устанавливаются в нулевое состояние.

После благополучного получения пакета UA локальной станцией соединение считается установленным и может начинаться обмен данными. Информацию несут кадры типа I, а также FRMR и UI-кадры типа U. В кадре ответа FRMR должно присутствовать информационное поле, содержащее обоснование присылки такого ответа. Структура этого поля для обычного и расширенного (внизу) форматов показана на рис. 12.6.

Биты A, B, C и D определяют причину, по который кадр не был доставлен. Если бит равен 1, то это указывает на соответствующую причины недоставки. Бит A указывает на неверное значение N(R). Бит B=1 говорит о слишком большой длине информационного поля. Бит C указывает на то, что поле управления неопределенно из-за наличия в кадре недопустимого для данной команды или отклика информационного поля, а D=1 означает, что поле управления принятого кадра не определено или же неприемлемо. V(R) и V(S) — текущие значения переменных приема и передачи соответственно. C/R (Command/Response) =1 означает, что ошибочное сообщение является откликом (=0 — командой). Большинство U-кадров интерпретируются как команды или отклики в зависимости от контекста и того, кто их послал. В некоторых случаях для разделения откликов и команд используется поле адреса.

Приведенным выше регламентациям следуют сетевые протоколы ISDN, ATM, Frame Relay и Х.25. Ограниченность размера адресного поля и полей номеров кадров устанавливают определенные ограничения на эксплуатационные характеристики этих сетей (исключена динамическая маршрутизация и лимитирована пропускная способность при больших задержках в канале).

За последние годы сложилась традиция начала рассказа о стеке сетевых протоколов с 7-уровневой модели ISO, хотя уже давно стало ясно, что протоколы TCP/IP в эту модель уложить совсем не просто.

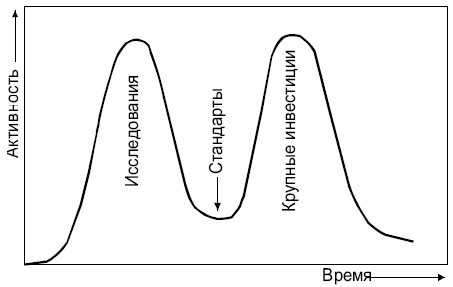

Дэвид Кларк из Масачусетского университета предложил теорию, которую назвал "апокалипсисом двух слонов". В этой модели анализируется активность вокруг любого нового объекта. Сначала появляется идея, созываются семинары, затем конференции, публикуются статьи в журналах, проводятся пробные испытания. Спустя некоторое время, когда идея доказала свою полезность, начинаются серьезные инвестиции, разрабатывается оборудование, программное обеспечение и т.д. Эта активность проиллюстрирована на рис. 12.7.

Момент разработки стандартов на оборудование и программы (протоколы) должен располагаться точно между двумя пиками активности. Если стандарты начнут создаваться во время первого пика активности, то неизбежно не учтут многих важных обстоятельств и проблем. При разработке стандартов во время второго пика различные компании успеют выполнить разработки или запустить в серию оборудование, не отвечающее этим стандартам, и будет трудно убедить их, что они потратили деньги впустую. Судьба 7-уровневой модели хорошо укладывается в эту теорию. Она возникла слишком рано. Сегодня видно, что большинство приложений игнорирует уровень сессий, да и уровень презентаций можно выявить отнюдь не всегда. Эта модель в нынешнем виде обречена. История весьма поучительна и полностью укладывается в теорию "апокалипсиса двух слонов". Впрочем, это совершенно не означает, что послойная модель несостоятельна. На рисунке 12.8 представлен достаточно общий случай такого построения сети.

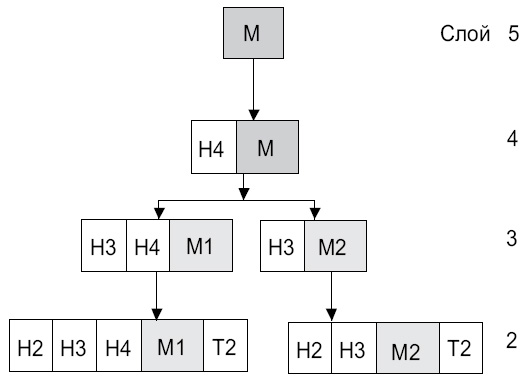

Уровень 1 остается как обычно для физической транспортной среды. В случае Ethernet второй уровень занят протоколом, определяющим формат пакета Ethernet, систему МАС-адресации и взаимодействия объектов такой сети (CSMA/CD). На рис. 12.8 этому уровню принадлежат заголовки Н2 и контрольные суммы Т2. В случае стека протоколов TCP/IP в Ethernet-кадр вкладывается IP-дейтограммы с ее заголовками Н3. Уровню 4 будет соответствовать протокол UDP или TCP с заголовком Н4. На верху пирамиды размещается прикладная программа, посылающая сообщение М. Как показано на рисунке, на уровне 3, если это требуется, возможна фрагментация, при которой исходное сообщение М делится на два или более фрагментов (на рисунке — М1 и М2 ).

Не следует думать, что стек протоколов TCP/IP является идеальным и безгрешным. Эти протоколы впервые были реализованы в качестве составной части ОС UNIX (Berkeley). Программы оказались удачными и (что весьма важно) бесплатными. Это способствовало их популярности и сформировало достаточно широкий круг пользователей.

К сожалению, в TCP/IP не было проведено четкого разграничения между услугами, интерфейсом и протоколом. Слой ЭВМ-сеть плохо прописан и представляет собой интерфейс между сетью и канальным уровнем. В TCP/IP вообще не оговариваются требования для физического и канального уровней (это имеет и некоторые преимущества). Здесь не оговорены форматы разграничения кадров и требования к характеристикам физической среды (скрученные пары, оптические волокна, радиоканалы). Уместно также отметить слабую устойчивость данного стека протоколов против сетевых атак. Несовершенны и некоторые прикладные протоколы, например, TELNET рассчитан на работу исключительно в символьном режиме, в нем не проработаны графические возможности, не предусмотрена работа с мышью. Несмотря на эти недостатки, данный протокол уже более 25 лет в работе. Широкое распространение протоколов TCP/IP создает определенные трудности для их модификации. Примером может служить удивительно медленное внедрение IPv6. Впрочем, многие другие протокольные системы вообще не были приспособлены к модификации и по этой причине исчезли.

7-уровневая модель OSI в настоящее время представляет интерес лишь для обсуждения сетевых проблем.

История TCP/IP показывает, что для Всемирной Сети имеют шансы лишь открытые сетевые протоколы, хорошо документированные и общедоступные. Это позволяет участвовать в разработке прикладных программ широким массам пользователей.

Машина считается подключенной к сети Интернет, если ее работа базируется на стеке протоколов TCP/IP, она имеет IP-адрес и может посылать IP-пакеты другим ЭВМ. Базовыми процедурами Интернет являются прием/передача почтовых сообщений (протокол SMTP ), передача новостей ( NNTP ), удаленный доступ (telnet, Rlogin, SSH), передача файлов ( FTP ), и World Wide Web (WWW — HTTP ) и т.д.

В сущности, Интернет — это система взаимодействующих друг с другом программ. Протоколы TCP/IP — это правила, которым эти программы должны отвечать, чтобы успешно взаимодействовать друг с другом.

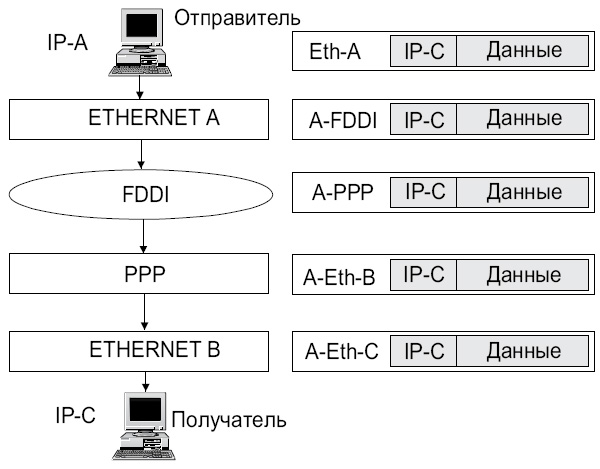

Все виды сетей предназначены для передачи данных (ведь и случай использования сети для управления сопряжен с передачей информации). Передача данных в Интернете происходит от отправителя к месту назначения, определяемого IP-адресом. Но сетевое оборудование (кроме маршрутизаторов (L3)) работает с МАС-адресами ( МАС – Media Access Control — физический адрес). Пакет от отправителя к получателю проходит сплошь и рядом через самые разные сети. При этом МАС-адреса меняются, IP-адрес места назначения остается неизменным. Схема преобразования адресов показана на рис. 12.9. Машина-отправитель находится в сети Ethernet-A, а получатель с адресом IP-B — в сети Ethernet-В. Как видно из рисунка, информационная дейтограмма при транспортировке остается неизменной, она содержит IP-адрес места назначения, IP-адрес отправителя, некоторую другую служебную информацию в заголовке, и несет данные, предназначенные для получателя. По пути к месту назначения в приведенном примере использованы каналы сетей FDDI и PPP. МАС-адрес места назначения на каждом промежуточном этапе равен МАС-адресу очередного получателя, которым обычно является маршрутизатор. При этом следует иметь в виду, что каждый из маршрутизаторов сам имеет не менее двух IP-адресов (по одному на каждый вход/выход). В каждом маршрутизаторе после получения кадра информационная дейтограмма извлекается и помещается в новый кадр с соответствующим МАС-адресом назначения. Когда кадр доходит до сети места назначения, формируется кадр с адресом Ethernet-интерфейса ЭВМ-адресата. Разумеется, данная схема является упрощенной, но она отражает логику преобразования адресов.

Человеку, которому приходится выбирать ту или иную сеть впервые, задача может показаться непростой, тем более что большинство из них имеют сопоставимые эксплуатационные характеристики. Попытаемся сравнить наиболее популярные стандарты локальных сетей из ряда 802.3 (Ethernet), 802.4 (маркерная шина) и 802.5 (маркерное кольцо). Начнем с сети Ethernet, распространенность которой в мире составляет около 70%, а в России — более 95% (возможно, даже 99%).