|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Методы противодействия

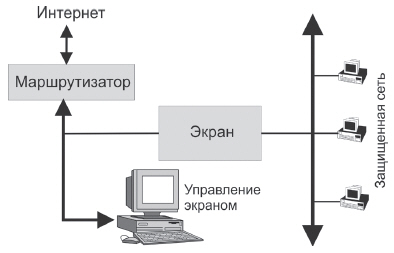

Учитывая важность проблемы защиты, разработана специальная система firewall (см. также http://book.itep.ru/6/fwal_63.htm). Первые Firewall появились в конце 80-х годов, в 1991 году фирма DEC предложила устройство SEAL (Secure External Access Link), устройства же современного типа появились в 1993 году ( TIS – Trusted Information System). Система firewall в некоторых случаях может заменять маршрутизатор или внешний порт сети (gateway). Защищенная часть сети размещается за ним. Пакеты, адресованные Firewall, обрабатываются локально, а не просто переадресуются. Пакеты же, которые адресованы объектам, расположенным за Firewall, не доставляются. По этой причине хакер вынужден иметь дело с системой защиты Firewall. Схема взаимодействия Firewall с локальной сетью и внешним Интернет показана на Рис 13.1.

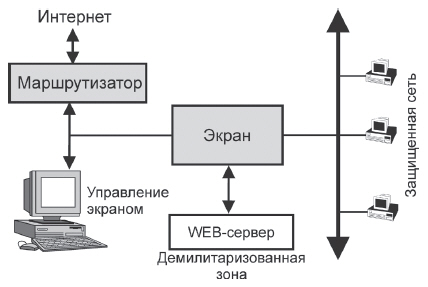

Такая схема проще и надежнее, так как нужно заботиться о защите одной машины, а не многих. Экран, маршрутизатор и ЭВМ управления экраном объединены небольшой, незащищенной локальной сетью. Основные операции по защите осуществляются здесь на IP-уровне. Эту схему можно реализовать и на одной ЭВМ, снабженной двумя интерфейсами, через один интерфейс осуществляется связь с Интернет, а через второй — с защищенной сетью. Такая ЭВМ совмещает функции маршрутизаторашлюза, экрана и управления экраном. Возможна реализация Firewall, показанная на Рис 13.2. Здесь функция экрана выполняется маршрутизатором, но и прокси может выполнять некоторые защитные функции. Возможен вариант прокси-сервера и с одним сетевым интерфейсом.

В этой схеме доступ из Интернет возможен только к прокси-серверу, ЭВМ из защищенной сети могут получить доступ к Интернет тоже только через прокси-сервер. Ни один пакет посланный из защищенной ЭВМ, не может попасть в Интернет и, аналогично, ни один пакет из Интернет не может попасть непосредственно защищенной ЭВМ. Возможны и другие более изощренные схемы, например, со вторым "внутренним" Firewall для защиты от внутренних угроз.

Вне зависимости от того, насколько надежен ваш сетевой экран, не следует снижать требования к безопасному конфигурированию рабочих станций и серверов.

Следует также помнить, что сетевой экран не способен защитить от вирусов, сетевых червей, троянских коней, атак из локальной сети и различных мошеннических трюков ("социальная инженерия"). Но самой серьезной угрозой являются "новые", не известные доселе атаки.

Существует несколько разновидностей Firewall.

Фильтрующие Firewall

Фильтрующая разновидность сетевых экранов производит отбор пакетов по содержимому заголовков (адреса и номера портов). Но такие экраны не могут различить команду get от put, так как для этого надо просматривать поле данных. Функции таких сетевых экранов могут быть реализованы практически любым маршрутизатором.

Прокси Firewall

Сетевые экраны на основе прокси-серверов способны анализировать не только заголовки, но и пересылаемые данные. Такие серверы исключают прямое соединение клиента и удаленного сервера. От имени клиента запрос посылает сетевой экран. Для большой сети целесообразно иметь отдельные машины для прокси-серверов, обеспечивающих разные виды услуг (WWW, FTP и пр.), см. рис. 13.3 и рис. 13.3а.

Разные серверы для разных услуг, помимо безопасности, пропорционально увеличивают быстродействие системы в целом.

На рисунках показаны два (но не единственных) варианта защиты сети с помощью сетевого экрана, построенного на основе прокси-сервера и имеющего "демилитаризованную" зону. В такой зоне обычно размещаются серверы, доступные из Интернет непосредственно (вне защищаемого контура). Такие серверы бывают нужны для рекламирования изделий фирмы, обслуживания клиентов или для демонстрации достижений учреждения или научного центра. Такие схемы сохраняют доступность вашего WEB-сервера со стороны поисковых систем, что позволит узнать о вашей компании или учреждении большему количеству людей. Вариант рис. 13.3а несколько более гибкий, но требует трех сетевых интерфейсов для прокси-сервера. Существуют аппаратные решения, совмещающие многие из описанных здесь возможностей.

Следует помнить, что подключение через модем должно производиться через специальный защищенный сервер с поддержкой протоколов типа Radius. Наилучшее для него место размещения – демилитаризованная зона, ведь безопасность сети определяется ее самым уязвимым элементом.

При выборе политики и правил отбора пакетов важно ответить на следующие вопросы:

Рис. 13.3а. Вариант построения демилитаризованной зоны с помощью сетевого экрана с 3-мя интерфейсами

- Какие сетевые услуги вы желаете реализовать и для каких направлений (изнутри и снаружи)?

- Следует ли ограничивать "внутренних" клиентов в части подключения к серверам в Интернет?

- Имеются ли узлы в Интернет, для которых вы бы хотели создать особые условия доступа (например, филиалы вашего учреждения)?

Обычно сетевым экраном реализуется одна из двух политик безопасности:

- разрешено все, что не запрещено правилами;

- запрещено все, что не разрешено правилами.

На первый взгляд, может показаться, что эти две политики неотличимы, но это совсем не так. В первом варианте при появлении нового приложения или протокола придется вводить новые ограничительные правила. Второй вариант политики консервативнее, и здесь менять правила приходится реже.

Прокси-сервер обычно привязан к конкретному типу приложений и способен разрешать или запрещать выполнение определенных операций. Рассмотрим, как внутренним клиентом через такого рода сервер может быть загружена определенная WEB-страница с сервера в Интернет.

Прямое соединение внутреннего клиента с внешним сервером через сетевой экран невозможно. Прокси-сервер посылает HTTP-запрос внешнему серверу от своего имени с IP-адреса своего внешнего интерфейса, подключенного к Интернет. Понятно, что и отклик от внешне го WEB-сервера придет через указанный интерфейс в прокси-сервер. После получения запрошенной WEB-страницы прокси-сервер производит определенные администратором проверки, после чего открывает сессию передачи полученных данных через свой интерфейс LAN клиенту-заказчику. На фазе проверок возможна сортировка данных и блокировка доступа клиента к определенному типу данных, например, порнографического вида.

Вообще фильтрация данных стала в последнее время широко обсуждаемой проблемой. Отбор может производиться по URL, хотя этот способ селекции мало эффективен, во-первых, потому что URL часто меняются, во-вторых, из-за того, что клиент может всегда заменить URL на IP-адрес. Надежда на то, что в ограничительный список можно включить и IP-адреса, напрасна, так как некоторые программы могут воспринимать IP-адрес в десятичном (а не в десятично-точечном) представлении. Существуют и более изощренные фильтры, где содержимое анализируется по ключевым словам или по характеру вложений (Java или ActiveX).

Выбирая правила фильтрации, нужно сначала сформулировать общую стратегию:

- Какие сервисы в сети нужно обеспечить и в каком направлении (изнутри вовне или извне внутрь).

- Какие ограничения на выход в Интернет для внутренних машин вы готовы установить.

- Имеются ли внешние машины, для которых вы готовы предоставить какие-то формы доступа в вашу сеть.

В разных системах межсетевых экранов правила фильтрации формулируются различным образом, но, как правило, требуются следующие данные:

В каком направлении и через какой интерфейс передаются пакеты.

- IP-адреса отправителя и получателя.

- Допустимые опции IP

- Используемые протоколы высокого уровня (UDP, TCP, ICMP)

- Допустимые типы ICMP-сообщений

- Номера портов отправителя и получателя (для протоколов (UDP и TCP)

NCSA (National Computer Security Association) выработала рекомендации по правилам фильтрации для сетевых экранов.

- Порт RPC (Remote Procedure Call) 111 может использоваться для получения доступа к системной информации (операции чтения-записи).

- Порты 512, 513 и 514 (rlogin, Rsh и rexec) при неправильном конфигурировании могут привести к несанкционированному доступу к учетным записям.

- Через порты 6000 и 2000 (XWindow и Open Windows) можно получить информацию, отображенную в окне, включая все нажатия клавиш.

- Порт 69 (FTP), используемый для загрузки бездисковых терминалов, рабочих станций и маршрутизаторов, при неправильном конфигурировании может быть использован для чтения файлов в системе.

Некоторые протоколы желательно отфильтровывать из-за их потенциальной опасности. Работа с ними допускается лишь на специально выделенных машинах.

- Порт 23 (Telnet), не должен использоваться вообще или использоваться для исследовательских целей на одной ЭВМ.

- Порты 20 и 21 (FTP) лучше закрыть везде, но, в крайнем случае, их можно открыть при необходимости на одном FTP-сервере.

- Порт 25 (SMTP) обычно разрешается только на центральном почтовом сервере.

- Порт 53 (DNS) открывается только для серверов имен (первичного и вторичного).

- Порт 520 (RIP) может быть использован для перенаправления потока данных. Если можно обойтись без протокола маршрутизации RIP, это следует сделать.

- Порты 70 (Gopher) и 80 (WWW) должны быть открыты только для шлюзов соответствующих приложений.

- Порт 119 (NNTP – служба новостей) должен использоваться только сервером новостей.

- Порт 79 (Finger) желательно закрыть, так как через него может быть получена полезная для хакера персональная информация.

- Порт 69 (TFTP) безоговорочно должен быть закрыт для любых внешних пользователей. Открытие для внутренних пользователей должно осуществляться в случае крайней необходимости для выбранных IP-адресов.

- 10. Порт 540 (UUCP) лучше заблокировать из-за его уязвимости (сама услуга устарела и ее безопасность не совершенствуется).

В принципе, прокси-серверы могут работать в обоих направлениях, т.е. разрешать внешним клиентам доступ к внутренним серверам. Обеспечивая сокрытие данных о клиентах и структуре внутренней сети, прокси-серверы становятся критической точкой системы в целом. Взлом или выход из строя такого устройства может парализовать работу большого числа людей.

Существуют так называемые прозрачные прокси-серверы. Такие серверы создают больший комфорт клиентам, ведь не нужно авторизоваться сначала в прокси или как-то адаптировать свое программное обеспечение. Для клиента создается впечатление, что он работает непосредственно с внешним сетевым объектом, он может даже не знать о существовании прокси. Запросы внутреннего клиента к внешнему серверу перехватываются прокси-сервером и после анализа блокируются или передаются во внешнюю сеть. Пользователь авторизуется на внешнем сервере, а не в прокси. Но у прокси остается возможность блокировки некоторых операций, например, GET или PUT. Прокси может вести журнал операций или предоставлять различные права разным клиентам. Следует заметить, что прозрачный сервер не скрывает IP-адреса внутренних клиентов. Если прокси организует подключение внешнего клиента к внутреннему серверу, для внутреннего сервера клиентом является прокси, а не внешний объект. Но внешний объект знает IP-адрес внутреннего сервера. Ситуацию можно несколько улучшить, если поместить все внутренние серверы в демилитаризованную зону, — тогда хакер не получит никаких данных об остальных объектах внутренней сети. Внутренние серверы в этом случае должны быть дополнительно защищены, например, локальными программами типа Firewall.

В случае классического прокси клиенту нужно знать имя прокси и ЭВМ, с которой он хочет взаимодействовать. Имя прокси клиент должен преобразовать в его IP-адрес, послав запрос в DNS, а имя ЭВМ — передать прокси-серверу в качестве параметра запроса. DNS в этом случае сообщает внутренние IP-адреса только внутренним сетевым объектам. Для работы с внешними IP-адресами служит другой DNS-сервер. В случае же прозрачного прокси схема взаимодействия с DNS идентична той, которая существует при отсутствии сетевого экрана.

Для прокси-серверов достаточно типично использование трансляции сетевых адресов NAT (Network Address Translation). Такая схема, среди прочего, позволяет обойтись меньшим числом реальных IP-адресов. При реализации запросов во внешнюю сеть программа NAT подставляет в поле адрес отправителя IP сервера NAT. При получении отклика программа NAT заносит в поле адреса получателя адрес клиента источника запроса.

Существуют сетевые услуги, которые следует блокировать сетевым экраном.

- NFS (Network File System). В случае разрешения доступа к этой услуге через сетевой экран, на удаленной машине можно будет смонтировать файловую систему вашей сети и делать с ней все что угодно…

- NIS (Network Information System – сетевая информационная система). Эта система позволяет хакерам узнать нужные им имена узлов и пользователей в вашей сети.

- X-windows. По уязвимости эта услуга сравнима с Telnet, допускает удаленный запуск процессов.