Введение в Интернет

1.2.11. Приоритет

4-битовое поле приоритета в IPv6 заголовке позволяет отправителю идентифицировать относительный приоритет доставки пакетов. Значения приоритетов делятся на два диапазона. Коды от 0 до 7 используются для задания приоритета трафика, для которого отправитель осуществляет контроль перегрузки (например, снижает поток TCP в ответ на сигнал перегрузки). Значения с 8 до 15 используются для определения приоритета трафика, для которого не производится снижения потока в ответ на сигнал перегрузки, например, в случае пакетов реального времени, посылаемых с постоянной частотой.

Для трафика, управляемого сигналами перегрузки, рекомендуются следующие значения приоритета для конкретных категорий приложений (см. таблицу 1.5).

| код приоритета | назначение |

|---|---|

| 0 | Нехарактеризованный трафик |

| 1 | Заполняющий трафик (например, сетевые новости) |

| 2 | Несущественный информационный трафик (например, электронная почта) |

| 3 | Резерв |

| 4 | Существенный трафик (напр., FTP, HTTP, NFS) |

| 5 | Резерв |

| 6 | Интерактивный трафик (напр. telnet, x) |

| 7 | Управляющий трафик Интернет (например, маршрутные протоколы, snmp) |

Предполагается, что чем больше код, тем выше приоритет данных, тем быстрее они должны быть доставлены. Так, для передачи мультимедийной информации, где управление скоростью передачи невозможно, уровень приоритета должен лежать в пределах 8-15. Практически, уровни приоритета выше или равные 8 зарезервированы для передачи данных в реальном масштабе времени.

Для трафика, не контролируемого на перегрузки, нижнее значение приоритета (8) должно использоваться для тех пакетов, которые отправитель разрешает выбросить в случае перегрузки (например, видеотрафик высокого качества), а высшее значение (15) следует использовать для пакетов, которые отправитель не хотел бы потерять (например, аудиотрафик с низкой надежностью). Не существует связи между относительными приоритетами обменов с и без контроля перегрузки.

1.3. IP-туннели

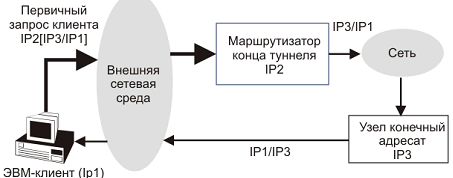

IP-туннелем называется прием, когда IP-дейтаграмма, адресованная по адресу IP1, вкладывается в IP-пакет, адресованный IP2. Устройство адресат (IP2) должно иметь программу, которая извлекает из поля данных дейтаграмму и направляет ее по адресу IP1. Техника IP-туннелей может оказаться иногда полезной при администрировании маршрутизации, так как метрика внешних протоколов маршрутизации может не учитывать пропускную способность каналов и некоторые другие факторы, например, QoS. В этом случае IP-дейтаграммы вкладываются в IP-дейтаграммы отправителем (начало туннеля) и извлекаются оттуда в конце туннеля. Конец туннеля не обязательно совпадает с конечным местом назначения пакетов. Такая простая схема туннелирования может порождать некоторые проблемы (см. рис. 1.23).

Рис. 1.23. Схема туннелирования пакетов. Квадратными скобками отмечено вложение пакетов. В числителе приводится адрес места назначения, в знаменателе — адрес отправителя. Адрес вне скобок – адрес конца туннеля

Из рисунка видно, что простой туннель может породить асимметричный маршрут, при котором пути туда и обратно не совпадают. Чтобы такого не произошло, применяется техника "маскарада" (masquerading). Для этого "маршрутизатор конца туннеля" должен извлечь вложенный пакет (как это он делает и на рис. 1.23) и вложить его в пакет с адресом места назначения IP3, указав при этом в качестве отправителя себя (IP3/IP2[IP3/IP1]). Тогда конечный адресат IP3 будет посылать отклики по адресу IP2, а не IP1. А уже маршрутизатор конца туннеля будет пересылать их первоисточнику запроса IP1.

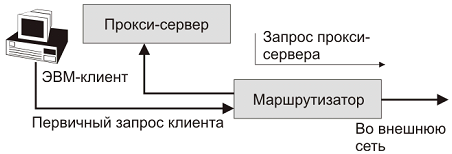

В последнее время техника туннелей нашла применение при построении так называемых прокси-серверов, популярность которых связана с возможностью заметно сократить внешний (часто зарубежный) трафик за счет запоминания в дисковом буфере файлов, наиболее часто запрашиваемых клиентами. Заметно упрощает решение данной задачи многие современные маршрутизаторы, которые могут отфильтровывать запросы по определенным портам и переадресовывать их прокси-серверу (см. рис. 1.24).

Схема с "невидимым" прокси-сервером работает следующим образом. Сначала запрос поступает в маршрутизатор, там он анализируется и, если выясняется, что это HTTP или FTP-запросы, переадресуется прокси-серверу. Если запрашиваемый файл находится в буфере сервера, заказ клиента удовлетворяется локально. В противном случае запрос снова посылается маршрутизатору. Запросы прокси-сервера маршрутизатор переправляет во внешнюю сеть. В случае использования персональной ЭВМ в качестве прокси-сервера можно ее снабдить двумя сетевыми интерфейсами для приема и посылки запросов, что сделает работу более эффективной. Если маршрутизатор не поддерживает описанный режим, то при конфигурации сетевого программного обеспечения клиента можно явно прописать адрес прокси-сервера, и все соответствующие запросы пойдут непосредственно туда.

Туннели широко применяются и при передаче мультимедийных данных. Идеи прокси широко используются в межсетевых экранах (Firewall).

Технология IP-туннелей находит применение и при построении корпоративных сетей, которые иногда называют Интранет.