|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Методы защиты от вредоносных программ

Технические методы

Исправления

Как уже известно, вирусы нередко проникают на компьютеры через уязвимости ("дыры") в операционной системе или установленных программах. Причем чаще всего вредоносными программами используются уязвимости операционной системы Microsoft Windows, пакета приложений Microsoft Office, браузера Internet Explorer и почтовой программы Outlook Express.

Для того, чтобы не дать вирусам возможности использовать уязвимость, операционную систему и программное обеспечение нужно обновлять. Производители, как правило, раньше вирусописателей узнают о "дырах" в своих программах и заблаговременно выпускают для них исправления. Некоторые компании выпускают исправления время от времени, по мере обнаружения уязвимостей. Другие компании выпускают исправления на регулярной основе, например, компания Microsoft выпускает исправления каждый второй вторник месяца.

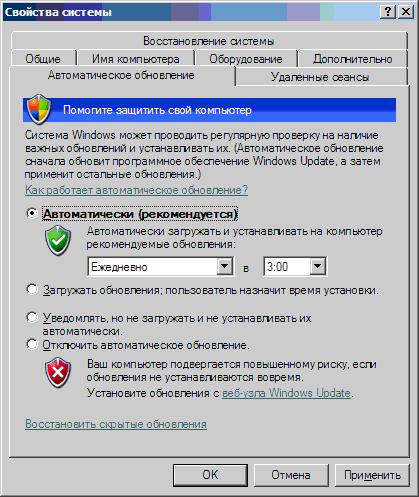

Для загрузки и установки обновлений в большинстве программ и систем есть встроенные средства. Например, в Windows XP имеется специальный компонент Автоматическое обновление, параметры работы которого настраиваются в окне Свойства системы, доступном через панель управления (см. рисунок 5.1).

C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP, а также для Internet Explorer, Outlook Express и некоторые исправления для Microsoft Office по мере их появления.

В качестве альтернативы компоненту Автоматическое обновление можно использовать специальную программу - Microsoft Baseline Security Analyzer, доступную для бесплатной загрузки на сайте Microsoft. Эта программа может использоваться не только на Windows XP, но и на других операционных системах Microsoft Windows семейства NT.

Кроме проверки, все ли выпущенные исправления установлены, программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа и др. Подобные слабые настройки также могут использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

В последнее время вредоносные программы, использующие уязвимости в Windows и прикладных программах, появляются все быстрее и быстрее после выхода исправлений к этим уязвимостям. В некоторых случаях вредоносные программы появляются даже раньше исправлений. Помня об этом, необходимо своевременно устанавливать исправления и лучше всего для этого использовать средства автоматической установки, описанные выше.

Хотя большинство вредоносных программ используют уязвимости в продуктах Microsoft, существует немало и таких, которые эксплуатируют дыры в программах других производителей. Особенно это касается широко распространенных программ обмена сообщениями, браузеров и почтовых клиентов. Поэтому мало просто установить браузер, отличный от Internet Explorer, его тоже нужно обновлять по мере выхода исправления. Чаще всего, в подобных программах есть встроенные средства обновления, но для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности. Информация обо всех критических уязвимостях и исправлениях к ним обязательно попадает в новостную ленту.

Брандмауэры

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. Следовательно можно защититься от таких попыток проникновения и заражения, путем запрета определенных соединений. Задачу контроля соединений успешно решают программы-брандмауэры.

Брандмауэр - это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра как правило задается несколькими атрибутами:

- Приложение - определяет программу к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только программе - почтовому клиенту

- Протокол - определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами TCP и UDP 1UDP - User Datagram Protocol, протокол используемый для передачи данных без подтверждения доставки, используется, например, в таких службах как DNS - службе разрешения имен в Интернет, которая сопоставляет символьные адреса и IP-адреса. Поскольку UDP не гарантирует доставку данных, он является более быстрым, но менее надежным протоколом, чем TCP, и как следствие, реже используется.

- Адреса - определяет, для соединений с каких адресов или на какие адреса будет действовать правило

- Порт - задает номера портов, на которые распространяется правило

- Направление - позволяет отдельно контролировать входящие и исходящие соединения

- Действие - определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция может быть - разрешить, запретить или спросить у пользователя

Не обязательно давать конкретные значения всем атрибутам правила. Можно создать правило, которое будет запрещать входящие соединения на TCP порт 111 для всех приложений, или разрешать любые исходящие соединения для программы Internet Explorer.

Для борьбы с вирусами брандмауэры могут применяться в двояком качестве. Во-первых, брандмауэр можно успешно использовать для защиты от вредоносных программ, которые распространяются непосредственно по сети, используя уязвимости в операционной системе. Например, червь Sasser атакует службу Windows LSASS через TCP порт 445. Значит для защиты от червя достаточно создать в брандмауэре правило, запрещающее входящие соединения на этот порт. Если речь идет о домашнем компьютере, который использует сеть только для выхода в Интернет, такой способ защиты не будет иметь побочных эффектов. В организации с локальной сетью, где порт 445 используется для работы Windows-сети, могут возникнуть неудобства.

Брандмауэр можно использовать и для защиты от атак неизвестных вирусов. В случае домашнего компьютера, использующего сеть только для доступа в Интернет, можно запретить вообще все входящие соединения, и тем самым обезопасить себя от любых атак извне.

Второй аспект применения брандмауэров для защиты от вредоносных программ состоит в контроле исходящих соединений. Многие троянские программы, да и черви, после выполнения вредоносной функции стремиться подать сигнал автору вируса. Например, троянская программа, ворующая пароли, будет пытаться переслать все найденные пароли на определенный сайт или почтовый адрес. Для того чтобы воспрепятствовать этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы не пытаются активно пересылать данные, а пассивно ожидают соединения на каком-то из портов. Если входящие соединения разрешены, то автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Чтобы этого не произошло, брандмауэр должен быть настроен на запрет входящих соединений либо на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

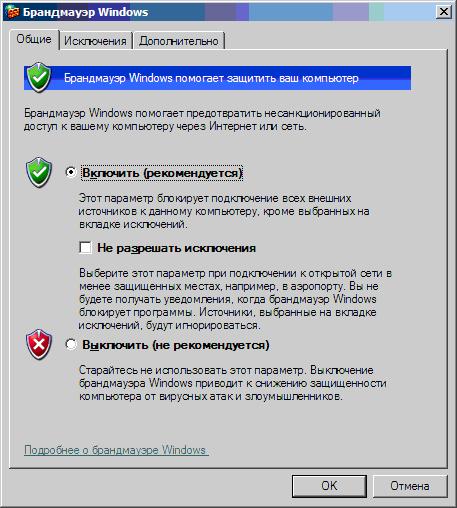

Из популярных операционных систем, встроенный брандмауэр имеется в Windows XP. Окно настройки его параметров можно вызвать из панели управления (см. рисунок 5.2).

Этот брандмауэр обладает ограниченными возможностями. Например, он позволяет задавать правила либо для программы не учитывая порты и протоколы, либо для портов не делая разницы между программами. Для простых случаев этого достаточно и минимальную защиту организовать можно, но часто работать с этим брандмауэром оказывается не очень удобно.

Для более удобной работы, а также на тех операционных системах, где встроенного брандмауэра нет, используются программы-брандмауэры других производителей, например Kaspersky Anti-Hacker, Agnitum Outpost Firewall, ZoneAlarm и другие.

В последнее время широко распространены универсальные защитные программы, объединяющие возможности брандмауэра и антивируса. Например, Kaspersky Internet Security, Norton Internet Security, McAfee Internet Security и пр.