|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Управление доступом на основе Windows Rights Management Services

Цель лекции

- Рассмотреть новый подход к управлению правами доступа RMS

- Познакомиться с форматом представления данных XrML ( Extensible Rights Markup Language )

- Проанализировать ограничения технологии

Текст лекции

Для защиты от утечки информации могут использоваться и криптографические средства, обеспечивающие шифрование конфиденциальных данных, хранящихся на жёстких дисках или других носителях. При этом ключ, необходимый для декодирования зашифрованной информации, должен храниться отдельно от данных. Как правило, он располагается на внешнем отчуждаемом носителе, таком как дискета, ключ Touch Memory или USB -носитель. В случае, если нарушителю и удастся украсть носитель с конфиденциальной информацией, он не сможет её расшифровать, не имея соответствующего ключа.

Однако рассмотренный вариант криптографической защиты не позволяет заблокировать другие каналы утечки конфиденциальной информации, особенно если они совершаются пользователем после того, как он получил доступ к данным. С учётом этого недостатка компанией Microsoft была разработана технология управления правами доступа RMS ( Windows Rights Management Services) [27.2] на основе операционной системы Windows Server 2003/2008. Согласно этой технологии вся конфиденциальная информация хранится и передаётся в зашифрованном виде, а её дешифрование возможно только на тех компьютерах и теми пользователями, которые имеют на это права. Вместе с конфиденциальными данными также передаётся специальный XML -файл, содержащий категории пользователей, которым разрешён доступ к информации, а также список тех действий, которые эти пользователи могут выполнять. Так, например, при помощи такого XML -файла, можно запретить пользователю копировать конфиденциальную информацию на внешние носители или выводить её на печать. В этом случае, даже если пользователь скопирует информацию на внешний носитель, она останется в зашифрованном виде и он не сможет получить к ней доступ на другом компьютере. Кроме того, собственник информации может определить временной период, в течение которого пользователь сможет иметь доступ к информации. По истечении этого периода доступ пользователя автоматически блокируется. Управление криптографическими ключами, при помощи которых возможна расшифровка конфиденциальных данных, осуществляется RMS -серверами, установленными в АС.

Необходимо отметить, что для использования технологии RMS на рабочих станциях АС должно быть установлено клиентское ПО с интегрированной поддержкой этой технологии. Так, например, компания Microsoft встроила функции RMS в собственные клиентские программные продукты - Microsoft Office 2003/2007 и Internet Explorer. Технология RMS является открытой и может быть интегрирована в любые программные продукты на основе набора инструментальных средств разработки RMS SDK.

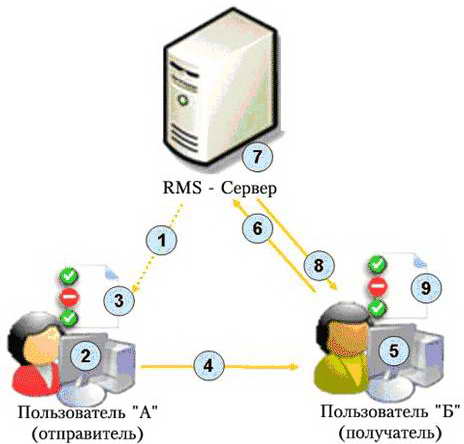

Ниже приводится обобщённый алгоритм использования технология RMS для формирования конфиденциальной информации пользователем "А" и последующего получения к ней доступа пользователем "Б" (рис. 27.1):

- На первом этапе пользователь "А" загружает с RMS -сервера открытый ключ, который в последствии будет использоваться для шифрования конфиденциальной информации.

- Далее пользователь "А" формирует документ с конфиденциальной информацией при помощи одного из приложений, поддерживающих функции RMS (например, при помощи Microsoft Word 2003/2007). После этого пользователь составляет список субъектов, имеющих права доступа к документу, а также операции, которые они могут выполнять. Эта служебная информация записывается приложением в XML -файл, составленный на основе расширенного языка разметки прав доступа - eXtensible rights Markup Language ( XrML ).

- На третьем этапе приложение пользователя "А" зашифровывает документ с конфиденциальной информацией при помощи случайным образом сгенерированного симметричного сеансового ключа, который в свою очередь зашифровывается на основе открытого ключа RMS -сервера. С учётом свойств асимметричной криптографии расшифровать этот документ сможет только RMS -сервер, поскольку только он располагает соответствующим секретным ключом. Зашифрованный сеансовый ключ также добавляется к XML -файлу, связанному с документом.

- Пользователь отправляет получателю "Б" зашифрованный документ вместе с XML -файлом, содержащим служебную информацию.

- После получения документа пользователь "Б" открывает его при помощи приложения с функциями RMS.

- Поскольку адресат "Б" не обладает ключом, необходимым для его расшифровки, приложение отправляет запрос к RMS -серверу, в который включается XML-файл и сертификат открытого ключа пользователя "Б".

- Получив запрос, RMS -сервер проверяет права доступа пользователя "Б" к документу в соответствии с информацией, содержащейся в XML -файле. Если пользователю доступ разрешён, то тогда RMS -сервер извлекает из XML -файла зашифрованный сеансовый ключ, дешифрует его на основе своего секретного ключа и заново зашифровывает ключ на основе открытого ключа пользователя "Б". Использование открытого ключа пользователя позволяет гарантировать, что только он сможет расшифровать ключ.

- На восьмом этапе RMS -сервер отправляет пользователю "Б" новый XML-файл, содержащий зашифрованный сеансовый ключ, полученный на предыдущем шаге.

- На последнем этапе приложение пользователя "Б" расшифровывает сеансовый ключ на основе своего закрытого ключа и использует его для открытия документа с конфиденциальной информацией. При этом приложение ограничивает возможные действия пользователя только теми операциями, которые перечислены в XML -файле, сформированном пользователем "А".

В Windows Server 2008 контроль доступа к документам осуществляется с использованием технологии Active Directory RMS [27.4]. Приложение AD RMS работает на основе службы федерации Active Directory ( ADFS ), которая предоставляет функцию единого входа через Интернет для проверки подлинности пользователя и предоставления ему доступа к разным веб-приложениям в течение одного сеанса работы. В ADFS это достигается благодаря защищенному обмену цифровыми удостоверениями и правами (или "утверждения") в рамках границ безопасности и границ сети. Благодаря новому подходу на основе AD RMS появилась возможность унифицированного контроля доступа к документам не только со стороны сотрудников, но и со стороны клиентов, партнеров и поставщиков. Кроме того, значительно упростилась процедура инсталляции.

В настоящее время технология RMS является одним из наиболее перспективных способов защиты конфиденциальной информации. В качестве недостатка этой технологии необходимо отметить тот факт, что она может быть реализована лишь в рамках платформы Microsoft Windows и только на основе тех приложений, в которых используются функции RMS SDK.

Краткие итоги

В лекции были рассмотрены основные принципы технологии RMS. Указаны ее преимущества по сравнению с другими решениями по управлению доступом к данным. Выявлен недостаток технологии с точкпи зрения ее привязки к платформе Windows