|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Сетевая диагностика с помощью SNMP и ICMP

Диагностика на базе протокола ICMP

Безусловно, SNMP предоставляет наиболее мощные и универсальные возможности диагностики. Но этот протокол не позволит решить все проблемы. Не все объекты в Интернет имеют активные SNMP -агенты. Как было описано в разделе Ping, протокол ICMP позволяет проверить доступность пути от машины оператора до любой ЭВМ, включенной в Интернет. При этом может быть измерено время пакета в пути и вероятность потери пакета. Проводя такое зондирование периодически и сравнивая результаты для разных моментов времени и разных путей, можно получить важную диагностическую информацию. Время пакета в пути может стать важным параметром для тестирования внешних каналов, ведь задержка может расти из-за потерь пакетов на некоторых этапах и из-за перегрузки канала.

Потеря пакета может произойти как по пути туда, так и по пути обратно. Кроме того, отсутствие отклика возможно из-за перегрузки буфера или процессора ЭВМ-адресата. В локальных сетях при нормальных условиях потеря может случиться только из-за переполнения буферов в переключателях или ЭВМ (объекты MAC-уровня).

Более информативным может стать сочетание зондирования с помощью пакетов ICMP и контроль втекающих и вытекающих потоков сегмента посредством SNMP -протокола.

При использовании процедуры ping (с необходимыми опциями) для зондирования внешних каналов можно выявить как циклы пакетов, так и осцилляции маршрутов.

Протокол ICMP при круглосуточном мониторинге позволяет контролировать активность всех узлов локальной сети. Кроме того, такая программа в случае выхода из строя какого-то сегмента дает возможность оперативно локализовать неисправный сетевой элемент (см. рис. 10.7). Сканирующая программа должна использовать в качестве исходной информации базу данных всех узлов локальной сети, куда должны быть помещены IP- и MAC-адреса всех сетевых узлов, их имена, географическое положение, фамилия хозяина и другая необходимая информация, например, суммарная задержка от какой-то точки в сети до данной рабочей станции. Результаты работы этой диагностической программы заносится в файлы, доступные для диагностического WWW-сервера. Такие данные упрощают поиск причины в случае аварии, так как позволяют проконтролировать активность в сети накануне появления отказа. Если такая программа одновременно измеряет все основные информационные потоки, она поможет выявить самые слабые участки в сети, выявить источники слишком частых широковещательных запросов. Теоретически это разрешает даже динамически реконфигурировать потоки в локальной сети, устраняя узкие места.

Пусть диагностическая ЭВМ занимает положение в сети, помеченное буквой D. Сканирующая программа, позволяя проверить доступность любой из ЭВМ, может выявить неисправный вход/выход любого из повторителей, хотя сами эти приборы пассивны и на пакеты ICMP откликов не присылают. Это определяется по наличию или отсутствию отклика от хотя бы одной ЭВМ, подключенной к исследуемому входу/выходу. Так, если ни одна ЭВМ сегмента Б не откликается, то можно сделать вывод, что выход 3 повторителя 2 не исправен (предполагается, что хотя бы одна машина сегмента Б включена). Аналогичным образом можно проверить выходы повторителя 1. Если же не откликаются ЭВМ сегментов А и Б, то весьма вероятен отказ моста. Если же ни одна из ЭВМ, показанных на рисунке, не присылает отклика, но известно, что они включены, то не исправен повторитель 1. Конечно, эту задачу можно решить и с помощью стандартной программы PING, но это займет много больше времени. Администраторы, которые обслуживают многомашинные сети, размещенные во многих зданиям, безусловно оценят преимущества сканирующей программы.

Сканируя всю сеть периодически в течение суток и регистрируя процент потерь пакетов в сети, можно выявить и неисправные сетевые интерфейсы. Такой интерфейс при включении может портить условия распространения пакетов по сегменту. Обнаружив корреляцию между повышением вероятности потерь пакетов и включением определенной ЭВМ, можно сделать именно такой вывод и позднее независимо исследовать именно этот сетевой интерфейс.

Следует иметь в виду, что ICMP может найти применение при тестовых измерениях в современных методах анализа приложений в MPLS-TE с гарантированным качеством обслуживания. Протокол ICMP позволяет легко сформировать несколько потоков пакетов с одним и тем же адресом места назначения. Доставка пакетов контролируется по приходу откликов. Это проще, чем в случае использования протокола UDP, где нужно самому позаботиться о подтверждениях, или ТСР, когда нужно осуществить соединение и следовать правилам этого протокола. Такого рода техника была применена при исследовании свойств VPN ПРАН-ИАЭ, результат измерений доложен на III международной конференции "Интернет нового поколения — IPv6" в ИОХ в ноябре 2004 г ("Гарантированное качество обслуживания в рамках протокола MPLS").

Ниже на рисунке 10.8 показан результат круглосуточного мониторинга в сети ГНЦ ИТЭФ. Программа не только позволяет отображать такого рода диаграммы, но и измеряет относительные потери для различных сегментов сети. По горизонтали отложено время суток 0-24 часа, а по вертикали — число ЭВМ, присылающих отклики на ICMP -запросы. Нетрудно видеть, что днем активных ЭВМ больше, чем ночью. :-)

Применение 6-го режима сетевого адаптера для целей диагностики

Освоение 6-го режима (promiscuous mode) работы сетевого интерфейса предоставляет необычные возможности администратору и таит в себе немалые угрозы в случае использования его хакером. Как известно практически любая сетевая карта имеет 6 режимов работы. Обычно она работает в 3-ем режиме, воспринимая все пакеты, адресованные ей, а также широковещательные и мультикастинг-пакеты. В 6-ом же режиме карта пытается принять все пакеты, следующие по сегменту, вне зависимости от адреса места назначения. Если позволяет загрузка и быстродействие сетевого интерфейса, будут восприняты и обработаны все пакеты, следующие по сегменту, к которому подключена ЭВМ, работающая в 6-ом режиме. Именно по этой причине желательно при осуществлении авторизации использовать шифрованный обмен. В противном случае хакер, чья ЭВМ подключена к сетевому сегменту, может получить все пароли, в том числе и пароли привилегированных пользователей. Если шифрование обмена при авторизации недоступно, привилегированные (root) пользователи должны ограничиться работой через консоль. Выполнение привилегированных операций с удаленной ЭВМ не желательно, так как может привести к раскрытию системного пароля. Этот режим используется, например, известной программой sniffer.

6-ой режим позволяет проанализировать распределение пакетов по коду протокола, по адресам отправителей или получателей и определить парциальные значения трафиков отдельного пользователя для различных видов услуг. Некоторые виды перечисленных данных можно получить из MIB маршрутизатора (например, Accounting database в случае маршрутизаторов CISCO), но 6-й режим предоставляет большую гибкость и возможности.

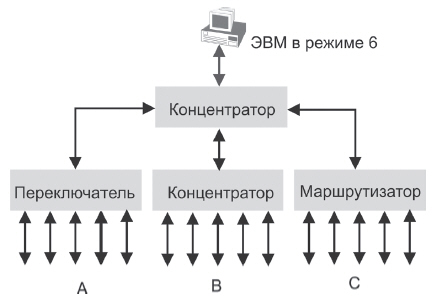

К сожалению, данная методика применима лишь к пакетам, проходящим через сегмент, к которому подключена ЭВМ, работающая в 6-ом режиме (см. рис. 10.9).

Выделенная ЭВМ может полностью отслеживать трафик из зоны сети "B" и лишь транзитный поток пакетов для зон A и C (например, из зоны А в зону C). Пакеты внутреннего трафика для зон А и C не доступны.