| Стоимость "обучения" |

Угрозы и риски безопасности беспроводных сетей

Асимметричное шифрование

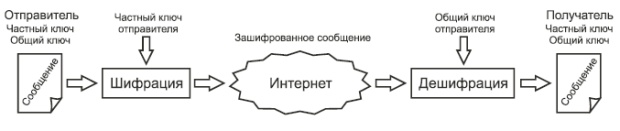

Асимметричное шифрование часто называют шифрованием с помощью общего ключа, при котором используются разные, но взаимно дополняющие друг друга ключи и алгоритмы шифрования и расшифровки. Для того чтобы установить связь с использованием шифрования через общий ключ, обеим сторонам нужно получить два ключа: общий и частный ( рис. 7.6). Для шифрования и расшифровки данных стороны будут пользоваться разными ключами.

Вот некоторые наиболее типичные цели использования алгоритмов общих ключей:

- обеспечение конфиденциальности данных;

- аутентификация отправителя;

- безопасное получение общих ключей для совместного использования.

Механизмы генерирования пар общих/частных ключей являются достаточно сложными, но в результате получаются пары очень больших случайных чисел, одно из которых становится общим ключом, а другое - частным. Генерация таких чисел требует больших процессорных мощностей, поскольку эти числа, а также их произведения, должны отвечать строгим математическим критериям. Однако этот процесс абсолютно необходим для обеспечения уникальности каждой пары общих/частных ключей. Алгоритмы шифрования с помощью общих ключей редко используются для поддержки конфиденциальности данных из-за ограничений производительности. Вместо этого их часто используют в приложениях, где аутентификация проводится с помощью цифровой подписи и управления ключами.

Из наиболее известных алгоритмов общих ключей можно назвать RSA (Rivest-Shamir-Adleman, Ривест-Шамир-Адельман) и ElGamal (Эль-Гамал).

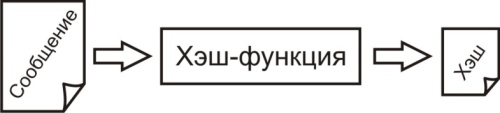

Безопасная хэш-функция

Безопасной хэш-функцией называется та функция, которую легко рассчитать, но обратное восстановление практически невозможно, так как требует непропорционально больших усилий. Входящее сообщение пропускается через математическую функцию (хэш-функцию), и в результате на выходе мы получаем некую последовательность битов ( рис. 7.7). Эта последовательность называется "хэш" (или "результат обработки сообщения"). Хэш-функция принимает сообщение любой длины и выдает на выходе хэш фиксированной длины.

Обычные хэш-функции включают:

- алгоритм Message Digest 4 (MD4);

- алгоритм Message Digest 5 (MD5);

- алгоритм безопасного хэша (Secure Hash Algorithm - SHA).

Цифровая подпись

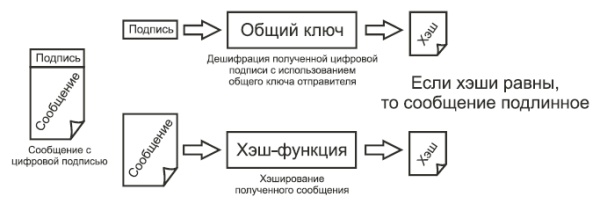

Цифровая подпись представляет собой зашифрованный хэш, который добавляется к документу. Принцип шифрования с цифровой подписью поясняет рисунок 7.8.

Она может использоваться для аутентификации отправителя и целостности документа. Цифровые подписи можно создавать с помощью сочетания хэш-функций и криптографии общих ключей.

Цифровой сертификат

Цифровым сертификатом называется сообщение с цифровой подписью, которое в настоящее время обычно используется для подтверждения действительности общего ключа. Общий формат широко распространенного сертификата X.509 включает следующие элементы:

- версии;

- серийный номер сертификата;

- эмитент информации об алгоритме;

- эмитент сертификата;

- даты начала и окончания действия сертификата;

- информацию об алгоритме общего ключа субъекта сертификата;

- подпись эмитирующей организации.

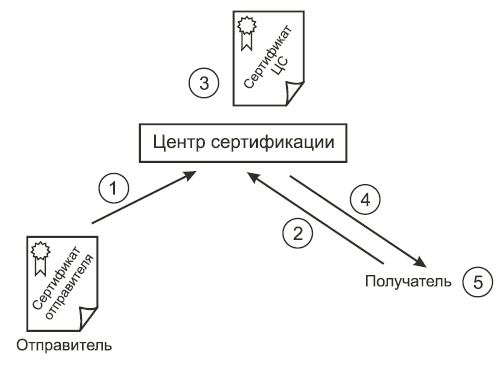

Эмитирующая организация, выдающая сертификат, или центр сертификации (Certification Authority - CA), является надежной третьей стороной, которой вы полностью доверяете. Передача общего ключа происходит следующим образом ( рис. 7.9):

- отправитель создает сертификат, в который включает общий ключ;

- получатель запрашивает у центра сертификации сертификат отправителя;

- центр сертификации подписывает сертификат отправителя;

- центр сертификации посылает подписанный сертификат получателю;

- получатель проверяет подпись центра сертификации и извлекает общий ключ отправителя.

Для реализации этой схемы необходима надежная система распространения общего ключа CA среди пользователей. Для этого создана инфраструктура открытых ключей PKI (Public Key Infrastructure). Использование PKI позволяет упростить управление безопасностью путем автоматизации, усилить режим безопасности благодаря значительной сложности компрометации цифровых сертификатов, усовершенствовать и интегрировать управление защитой, усилить контроль защищенного доступа к бизнес-ресурсам.

PKI представляет собой иерархическую архитектуру управления атрибутами безопасности пользователей, участвующих в защищенном обмене информацией. Помимо людей в PKI также могут участвовать элементы инфраструктуры сети - межсетевые экраны, концентраторы виртуальных частных сетей, маршрутизаторы, защищенные серверы приложений и другие программно-аппаратные комплексы, нуждающиеся в проверке подлинности и шифровании.

Каждый субъект PKI имеет цифровой сертификат, эмитируемый, отзываемый и подписанный органом сертификации. Сертификат представляет собой упорядоченную структуру данных, связывающую общий ключ с его обладателем, и содержит набор элементов, используемых субъектами при установлении защищенных соединений.