| Стоимость "обучения" |

Архитектура интернета

Системы, размещаемые в DMZ

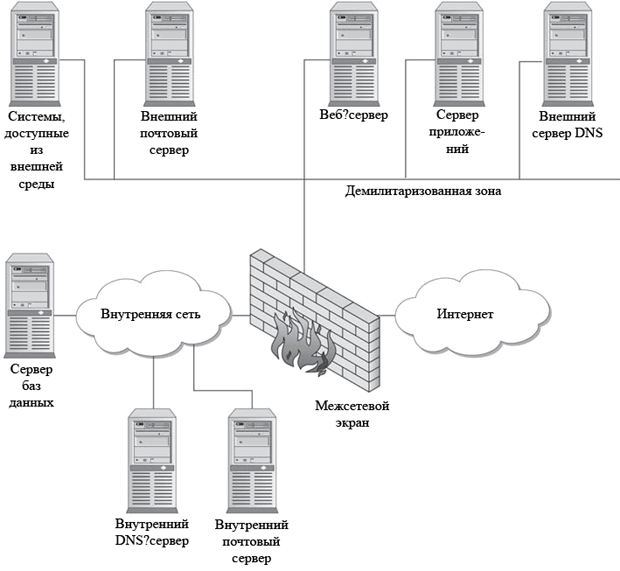

Итак, мы имеем общую политику демилитаризованной зоны и список служб, которые будут предлагаться через интернет. Какие системы действительно следует размещать в DMZ? Давайте рассмотрим каждую службу по отдельности.

Почта

На рисунке 16.8 показаны службы, которые могут предоставляться в DMZ. Обратите внимание, что имеются внутренний и внешний почтовые серверы. Внешний почтовый сервер используется для приема входящей почты и для отправки исходящей почты. Новая почта принимается внешним почтовым сервером и передается на внутренний почтовый сервер. Внутренний почтовый сервер передает исходящую почту на внешний сервер. В идеальном случае все эти действия выполняются внутренним почтовым сервером с запрашиванием почты с внешнего почтового сервера.

Некоторые межсетевые экраны могут выполнять функции почтовых серверов. При использовании межсетевого экрана с почтовым сервером последний функционирует как внешний почтовый сервер. В данном случае внешний почтовый сервер становится избыточным и может быть удален.

Примечание

Если почтовые серверы действительно важны для работы, то все почтовые серверы должны являться избыточными. Речь идет о серверах во внутренней сети, а также тех серверах, которые расположены в демилитаризованной зоне.

Веб

Общедоступные веб-серверы располагаются в демилитаризованной зоне. На рисунке 16.8 изображен сервер приложений в DMZ. Многие веб-сайты предоставляют активное содержимое, функционирующее на основе вводимых пользователем данных. Данные, вводимые пользователем, обрабатываются, и из базы данных извлекается нужная информация. База данных содержит важную информацию, и ее не следует располагать в демилитаризованной зоне. Веб-сервер сам по себе мог бы осуществлять обратную связь с сервером базы данных, но веб-сервер доступен из внешней среды и, таким образом, не пользуется полным доверием. В данном случае рекомендуется использовать третью систему для размещения на ней приложения, непосредственно соединяющегося с базой данных. Веб-сервер получает вводимые пользователем данные и предоставляет их серверу приложения для обработки. Сервер приложения запрашивает в базе данных нужную информацию и предоставляет ее веб-серверу для доставки пользователю.

Этот процесс может показаться сложным, однако такая архитектура обеспечивает защиту сервера базы данных и сокращает вычислительную нагрузку веб-сервера, т. к. последнему не приходится выполнять запросы.

Примечание

Так как сервер базы данных может содержать некоторую очень важную для организации информацию, его целесообразно также защитить еще одним межсетевым экраном. В данном случае межсетевой экран будет отделять секретную базу данных от внутренней сети и, таким образом, еще больше ограничивать доступ к ней.

Системы, доступные из внешней среды

Все системы, доступные из внешней среды, должны быть размещены в демилитаризованной зоне. Также имейте в виду, что если система доступна через интерактивный сеанс (такой как telnet или SSH), то пользователи имеют возможность проведения атак против других систем, находящихся в DMZ. Может быть разумным создание второй демилитаризованной зоны для таких систем, чтобы защитить другие системы в DMZ.

Системы контроля

В демилитаризованной зоне должны присутствовать внешние DNS-серверы. Если в организации планируется содержать собственную DNS, то сервер DNS должен быть доступен для запросов из внешней среды. DNS также является важной частью инфраструктуры организации. По этой причине можно выбрать наличие избыточных систем DNS либо использовать ISP в качестве альтернативной DNS. При выборе последнего варианта DNS провайдера должна будет осуществлять зональные переходы из DNS вашей организации. Ни одной системе больше не потребуется выполнять эти переходы.

Если будет выбрано использование NTP, то в демилитаризованной зоне необходимо наличие главного локального NTP-сервера. Внутренние системы будут запрашивать главный NTP-сервер для обновления времени. В качестве альтернативы функции главного локального NTP-сервера могут выполняться межсетевым экраном.

Подходящие архитектуры DMZ

Существует множество архитектур демилитаризованных зон. Как и в большинстве вопросов безопасности, имеют место преимущества и недостатки каждой архитектуры, и для каждой организации следует в отдельном порядке осуществлять выбор конкретной архитектуры DMZ. В трех следующих разделах мы подробно рассмотрим три наиболее распространенных архитектуры.

Примечание

Каждая архитектура демилитаризованной зоны содержит межсетевые экраны, о которых подробно рассказывалось в "Межсетевые экраны" .

Маршрутизатор и межсетевой экран

На рисунке 16.9 показана простая архитектура с использованием маршрутизатора и межсетевого экрана. Маршрутизатор подключен к каналу связи с провайдером и к внешней сети организации. Межсетевой экран контролирует доступ во внутреннюю сеть.

Демилитаризованная зона приравнивается ко внешней сети, и в ней располагаются системы, к которым будет осуществляться доступ из интернета. Так как эти системы размещены во внешней сети, они полностью открыты для атак из интернета. Чтобы некоторым образом снизить этот риск, на маршрутизаторе можно разместить фильтры, чтобы в DMZ проникал только трафик, связанный со службами, предоставляемыми системами, находящимися в демилитаризованной зоне.

Еще одним способом снижения риска является их блокировка таким образом, чтобы единственными службами, функционирующими в каждой системе, были только те, которые предоставляются в демилитаризованной зоне. Это означает, что на веб-сервере должен работать только веб-сервер. Telnet, FTP, а другие службы должны быть отключены. В системы следует устанавливать самые последние обновления и внимательно следить за их работой.

Во многих случаях маршрутизатор принадлежит провайдеру и управляется им. Если это так, могут возникнуть трудности со сменой фильтров или их правильной настройкой. Если владельцем и субъектом управления маршрутизатора является организация-клиент, то эта проблема сводится к минимуму. Однако следует иметь в виду, что на маршрутизаторах часто используются элементы управления, работающие из командной строки, и для правильной работы фильтров их необходимо корректно настраивать и располагать в правильном порядке.