| Стоимость "обучения" |

Опубликован: 20.09.2007 | Уровень: специалист | Доступ: свободно

Лекция 9:

Аутентификация в беспроводных сетях

Есть несколько вариантов ЕАР, спроектированных с участием различных компаний-производителей. Такое разнообразие вносит дополнительные проблемы совместимости, так что выбор подходящего оборудования и программного обеспечения для беспроводной сети становится нетривиальной задачей. При конфигурировании способа аутентификации пользователей в беспроводной сети вам, вероятно, придется столкнуться со следующими вариантами ЕАР:

- EAP-MD5 - это обязательный уровень ЕАР, который должен присутствовать во всех реализациях стандарта 802.1x, именно он был разработан первым. С точки зрения работы он дублирует протокол CHAP. Мы не рекомендуем пользоваться протоколом EAP-MD5 по трем причинам. Во-первых, он не поддерживает динамическое распределение ключей. Во-вторых, он уязвим для атаки "человек посередине" с применением фальшивой точки доступа и для атаки на сервер аутентификации, так как аутентифицируются только клиенты. И наконец, в ходе аутентификации противник может подслушать запрос и зашифрованный ответ, после чего предпринять атаку с известным открытым или шифрованным текстом;

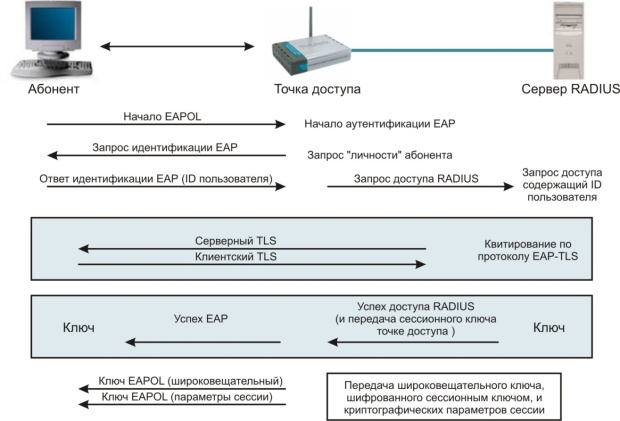

- EAP-TLS (EAP-Transport Layer Security - протокол защиты транспортного уровня) поддерживает взаимную аутентификацию на базе сертификатов. EAP-TLS основан на протоколе SSLv3 и требует наличия удостоверяющего центра. Протоколы TLS и SSL используют ряд элементов инфраструктуры PKI (Public Key Infrastructure): Абонент должен иметь действующий сертификат для аутентификации по отношению к сети. AAA-сервер должен иметь действующий сертификат для аутентификации по отношению к абоненту. Орган сертификации с сопутствующей инфраструктурой управляет сертификатами субъектов PKI. Клиент и RADIUS-сервер должны поддерживать метод аутентификации EAP-TLS. Точка радиодоступа должна поддерживать процесс аутентификации в рамках 802.1x/EAP, хотя может и не знать деталей конкретного метода аутентификации. Общий вид EAP-TLS выглядит примерно так ( рис. 9.19):

- EAP-LEAP (Lightweight ЕАР, облегченный EAP) - это запатентованный компанией Cisco вариант ЕАР, реализованный в точках доступа и беспроводных клиентских картах Cisco. LEAP был первой (и на протяжении длительного времени единственной) схемой аутентификации в стандарте 802.1x, основанной на паролях. Поэтому LEAP приобрел огромную популярность и даже поддержан в сервере Free-RADIUS, несмотря на то, что это запатентованное решение. Сервер аутентификации посылает клиенту запрос, а тот должен вернуть пароль, предварительно выполнив его свертку со строкой запроса. Основанный на применении паролей, EAP-LEAP аутентифицирует пользователя, а не устройство. В то же время очевидна уязвимость этого варианта для атак методом полного перебора и по словарю, нехарактерная для методов аутентификации с применением сертификатов.

- PEAP (Protected ЕАР - защищенный EAP) и EAP-TTLS (Tunneled Transport Layer Security ЕАР, протокол защиты транспортного уровня EAP), разработанный компанией Certicom and Funk Software. Эти варианты также достаточно развиты, и поддерживаются производителями, в частности D-link. Для работы EAP-TTLS требуется, чтобы был сертифицирован только сервер аутентификации, а у претендента сертификата может и не быть, так что процедура развертывания упрощается. EAP-TTLS поддерживает также ряд устаревших методов аутентификации, в том числе PAP, CHAP, MS-CHAP, MS-CHAPv2 и даже EAP-MD5. Чтобы обеспечить безопасность при использовании этих методов, EAP-TTLS создает зашифрованный по протоколу TLS туннель, внутри которого эти протоколы и работают. Примером практической реализации EAP-TTLS может служить программное обеспечение для управления доступом в беспроводную сеть Odyssey от компании Funk Software. Протокол РЕАР очень похож на EAP-TTLS, только он не поддерживает устаревших методов аутентификации типа РАР и CHAP. Вместо них поддерживаются протоколы PEAP-MS-CHAPv2 и PEAP-EAP-TLS, работающие внутри безопасного туннеля. Поддержка РЕАР реализована в пакете программ точек доступа D-link и успешно реализована в Windows XP, начиная с Service Pack 2. В общем виде схема обмена РЕАР выглядит следующим образом ( рис. 9.20):

- Еще два варианта ЕАР - это EAP-SIM и ЕАР-АКА для аутентификации на базе SIM и USIM. В настоящий момент оба имеют статус предварительных документов IETF и в основном предназначены для аутентификации в сетях GSM, а не в беспроводных сетях 802.11. Тем не менее протокол EAP-SIM поддержан в точках доступа и клиентских устройствах некоторых производителей.

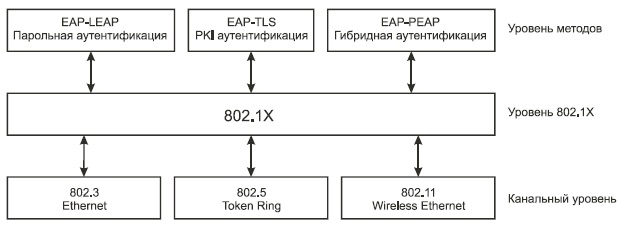

Наглядно уровни архитектуры 802.1x показаны на рис. 9.21. Здесь в качестве механизма обеспечения конфиденциальности и целостности данных выступают стандарты шифрования WPA и WPA2.