| Стоимость "обучения" |

Информационная безопасность в IP-сетях телефонии

8.1. Типы угроз в сетях IP-телефонии

Существует несколько основных типов угроз, представляющих опасность в сетях IP-телефонии:

- Прослушивание. В момент передачи конфиденциальной информации о пользователях (идентификаторов, паролей) или конфиденциальных данных по незащищенным каналам существует возможность прослушивания и злоупотребления ими в корыстных целях злоумышленником.

- Манипулирование данными. Данные, которые передаются по каналам связи, в принципе можно изменить.

- Подмена данных о пользователе происходит в случае попытки выдачи одного пользователя сети за другого. При этом возникает вероятность несанкционированного доступа к важным функциям системы.

- Отказ в обслуживании (denial of service - DoS) является одной из разновидностей атак нарушителей, в результате которой происходит вывод из строя некоторых узлов или всей сети. Она осуществляется путем переполнения системы ненужным трафиком, на обработку которого уходят все системные ресурсы. Для предотвращения данной угрозы необходимо использовать средство для распознавания подобных атак и ограничения их воздействия на сеть.

Базовыми элементами в области безопасности являются:

- аутентификация;

- целостность;

- активная проверка.

Применение расширенных средств аутентификации помогает сохранить в неприкосновенности вашу идентификационную информацию и данные. Такие средства могут основываться на информации, которую пользователь знает (пароль).

Целостность информации - это способность средств вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения). Под угрозой нарушения целостности понимается любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения.

И, наконец, активная проверка означает проверку правильности реализации элементов технологии безопасности и помогает обнаруживать несанкционированное проникновение в сеть и атаки типа DоS. Активная проверка данных действует как система раннего оповещения о различных типах неполадок и, следовательно, позволяет принять упреждающие меры, пока не нанесен серьезный ущерб.

8.2. Методы криптографической защиты информации

Основой любой защищенной связи является криптография. Криптография - это набор методов защиты информационных взаимодействий, то есть отклонений от их нормального, штатного протекания, вызванных злоумышленными действиями различных субъектов, методов, базирующихся на секретных алгоритмах преобразования информации. Кроме того, криптография является важной составляющей для механизмов аутентификации, целостности и конфиденциальности. Аутентификация является средством подтверждения личности отправителя или получателя информации. Целостность означает, что данные не были изменены, а конфиденциальность создает ситуацию, при которой данные не может понять никто, кроме их отправителя и получателя. Обычно криптографические механизмы существуют в виде алгоритма (математической функции) и секретной величины ( ключа ). Причем чем больше битов в таком ключе, тем менее он уязвим.

До сих пор не разработаны подходящие методики оценки эффективности кpиптогpафических систем.

Наиболее простой критерий такой эффективности - вероятность раскрытия ключа, или мощность множества ключей (М). По сути это то же самое, что и кpиптостойкость. Для ее численной оценки можно использовать также и сложность раскрытия шифра путем перебора всех ключей.

Однако этот критерий не учитывает других важных требований к криптосистемам:

- невозможность раскрытия или осмысленной модификации информации на основе анализа ее структуры;

- совершенство используемых протоколов защиты;

- минимальный объем используемой ключевой информации;

- минимальная сложность реализации (в количестве машинных операций), ее стоимость;

- высокая оперативность.

Желательно, конечно, использование некоторых интегральных показателей, учитывающих указанные факторы.

Три основных криптографических метода используются в системах обеспечения безопасности:

Все существующие технологии аутентификации, целостности и конфиденциальности созданы на основе именно этих трех методов.

Технология шифрования с секретным ключом ( симметричный алгоритм) требует, чтобы оба участника зашифрованной переписки имели доступ к одному и тому же ключу. Это необходимо, так как отправитель использует ключ для зашифровки сообщения, а получатель применяет этот же ключ для расшифровки. Как следствие, возникает проблема безопасной передачи этого ключа. Алгоритмы симметричного шифрования используют ключи не очень большой длины и могут быстро шифровать большие объемы данных. Порядок использования систем с симметричными ключами выглядит следующим образом:

- Безопасно создается, распространяется и сохраняется симметричный секретный ключ.

- Отправитель использует симметричный алгоритм шифрования вместе с секретным симметричным ключом для получения зашифрованного текста.

- Отправитель передает зашифрованный текст. Симметричный секретный ключ никогда не передается по незащищенным каналам связи.

- Для восстановления исходного текста получатель применяет к зашифрованному тексту тот же самый симметричный алгоритм шифрования вместе с тем же самым симметричным ключом, который уже есть у получателя.

Наиболее широко распространенным шифром симметричного шифрования является DES (Data Encryption Standard), разработанный IBM в 1976 г. и рекомендованный Национальным бюро стандартов США к использованию в открытых секторах экономики.

Алгоритм DES работает следующим образом. Данные представляются в цифровом виде и разбиваются на блоки длинной 64 бита, затем поблочно шифруются. Блок разбивается на левую и правую части. На первом этапе шифрования вместо левой части блока записывается правая, а вместо правой - сумма по модулю 2 (операция XOR ) левой и правой частей. На втором этапе по определенной схеме выполняются побитовые замены и перестановки. Ключ DES имеет длину 64 бита, из которых 56 битов - случайные, а 8 - служебные, используемые для контроля ключа.

DES имеет два режима работы: ECB (Electronic Code Book) и CBC (Cipher Block Chaining). Режим СВС отличается от обычного тем, что перед шифрованием очередного блока к нему применяется операция "исключающее ИЛИ" с предыдущем блоком. В ситуациях, когда надежность алгоритма DES кажется недостаточной, используется его модификация - Triple DES (тройной DES). Строго говоря, существует несколько вариантов Triple DES. Наиболее простой - перешифрование: открытый текст шифруется на первом ключе, полученный шифротекст - на втором, и, наконец, данные, полученные после второго шага, - на третьем. Все три ключа выбираются независимо друг от друга.

IDEA (International Data Encryption Algorithm) - еще один блочный шифр с длиной ключа 128 бит. Этот европейский стандарт (от ЕТН, Цюрих) предложен в 1990 г. Алгоритм IDEA по скорости и стойкости к анализу не уступает алгоритму DES.

CAST - это блочный шифр, использующий 128-битовый ключ в США и 40-битный - в экспортном варианте. CAST применяется компанией Northern Telecom (Nortel).

Шифр Skipjack, разработанный Агентством национальной безопасности США (National Security Agency - NSA), использует 80-битовые ключи. Это часть проекта Capstone, цель которого - разработка общедоступного криптографического стандарта, удовлетворяющего требованиям правительства США. Capstone включает четыре основных компонента: шифр Skipjack; алгоритм цифровой подписи на базе стандарта DSS (Digital Signature Standard); хэш-функцию на базе алгоритма SHA (Secure Hash Algorithm); микросхему, реализующую все вышеизложенное (например, Fortezza - PCMCIA-плата, основанная на этой микросхеме).

Шифры RC2 и RC4 разработаны Роном Рейвестом - одним из основателей компании RSA Data Security, и запатентованы этой компанией. Они применяют ключи разной длины, а в экспортируемых продуктах заменяют DES. Шифр RC2 - блочный, с длиной блока 64 бита; шифр RC4 - поточный. По замыслу разработчиков, производительность RC2 и RC4 должна быть не меньше, чем у алгоритма DES.

Всем системам открытого шифрования присущи следующие основные недостатки. Во-первых, принципиальной является надежность канала передачи ключа второму участнику секретных переговоров. Иначе говоря, ключ должен передаваться по секретному каналу. Во-вторых, к службе генерации ключей предъявляются повышенные требования, обусловленные тем, что для n абонентов при схеме взаимодействия "каждый с каждым" требуется n x (n-1)/2 ключей, то есть зависимость числа ключей от числа абонентов является квадратичной.

Для решения вышеперечисленных проблем симметричного шифрования предназначены системы с асимметричным шифрованием, или шифрованием с открытым ключом, которые используют свойства функций с секретом, разработанных Диффи и Хеллманом.

Эти системы характеризуются наличием у каждого абонента двух ключей: открытого и закрытого (секретного). При этом открытый ключ передается всем участникам секретных переговоров. Таким образом, решаются две проблемы: нет нужды в секретной доставке ключа (так как при помощи открытого ключа нельзя расшифровать сообщения, для этого же открытого ключа зашифрованные, и, следовательно, перехватывать открытый ключ нет смысла); отсутствует также квадратичная зависимость числа ключей от числа пользователей - для n пользователей требуется 2n ключей.

Первым шифром, разработанным на принципах асимметричного шифрования, является шифр RSA.

Шифр RSA назван так по первым буквам фамилий его изобретателей: Рона Райвеста (Ривеста), Ади Шамира и Леонарда Элдемана (Алдемана) - основателей компании RSA Data Secutity. RSA - не только самый популярный из асимметричных шифров, но, пожалуй, вообще самый известный шифр. Математическое обоснование RSA таково: поиск делителей очень большого натурального числа, являющегося произведением двух простых, - крайне трудоемкая процедура. По открытому ключу очень сложно вычислить парный ему личный ключ. Шифр RSA всесторонне изучен и признан стойким при достаточной длине ключей. Например, 512 битов для обеспечения стойкости не хватает, а 1024 битов считается приемлемым вариантом. Некоторые утверждают, что с ростом мощности процессоров RSA потеряет стойкость к атаке полным перебором. Однако же увеличение мощности процессоров позволит применить более длинные ключи, что повысит стойкость шифра.

Шифр действует по следующему алгоритму:

- Первый шаг: случайно выбираются два простых очень больших числа р и q.

- Второй шаг: вычисляются два произведения: n = pq, m = (p-1)(q-1).

- Третий шаг: выбирается случайное целое Е, не имеющее общих сомножителей с m.

- Четвертый шаг: находится D, такое, что DE = 1 по модулю m.

- Пятый шаг: исходный текст разбивается на блоки длиной Х не более n.

- Шестой шаг: для шифрования сообщения необходимо вычислить С = ХE по модулю n.

- Седьмой шаг: для дешифрования вычисляется Х = СD по модулю n.

Для шифрования необходимо знать пару чисел Е, n, для дешифрования - D, n. Первая пара - открытый ключ, вторая - закрытый. Зная открытый ключ, можно вычислить значение закрытого ключа. Необходимым промежуточным действием этого преобразования является нахождение сомножителей p и q, для чего нужно разложить n на сомножители; эта процедура занимает очень много времени. Именно с огромной вычислительной сложностью связана криптостойкость шифра RSA.

Другим шифром, применяющим асимметричное шифрование, является DSS. Стандарт DSS (Digital Signature Standard) одобрен правительством США. Длина используемого ключа варьируется в пределах от 512 до 1024 битов. DSS предназначен для создания цифровой подписи (см. далее раздел о цифровой подписи), но не для закрытия информации. В стандарте DSS найдены некоторые слабые места защиты, вследствие чего он не так широко распространен.

Однако, сравнивая наиболее популярных представителей симметричного и асимметричного шифрования, стоит заметить, что программная реализация RSA гораздо сложнее DES, и поэтому она, как правило, используется при передаче небольшого объема сообщений.

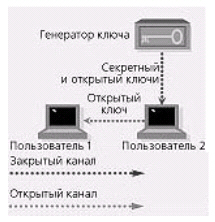

В системе симметричного шифрования оба ключа (шифрования и дешифрования) совпадают. В системе асимметричного шифрования ключи разные (шифрования - открытый, дешифрования - личный, секретный). На рисунках 8.1 и 8.2 изображены схемы распределения ключей для симметричной и асимметричной систем шифрования. Доставка секретных ключей происходит по секретным (закрытым) каналам, доставка открытых ключей - по открытым.

Безопасной хэш-функцией называется функция, которую легко рассчитать, но обратное восстановление которой требует непропорционально больших усилий. Входящее сообщение пропускается через математическую функцию (хэш-функцию), и в результате на выходе получают некую последовательность битов. Эта последовательность называется "хэш" (или "результат обработки сообщения"). Этот процесс невозможно восстановить.

Хэш-функция принимает сообщение любой длины и выдает на выходе хэш фиксированной длины. Обычные хэш-функции включают:

- алгоритм Message Digest 4 (MD4);

- алгоритм Message Digest 5 (MD5);

- алгоритм безопасного хэша (Secure Hash Algorithm - SHA).

Технология шифрования часто используется в приложениях, связанных с управлением ключами и аутентификацией. Например, алгоритм Диффи-Хеллмана позволяет двум сторонам создать общий для них секретный ключ, известный только им двоим, несмотря на то что связь между ними осуществляется по незащищенному каналу. Затем этот секретный ключ используется для шифрования данных с помощью алгоритма секретного ключа. Важно отметить, что на сегодня пока не создано средств для определения автора такого ключа, поэтому обмен сообщениями, зашифрованными этим способом, может подвергаться хакерским атакам. Алгоритм Диффи-Хеллмана используется для поддержки конфиденциальности данных, но не используется для аутентификации. Аутентификация в данном случае достигается с помощью цифровой подписи.

Электронная цифровая подпись (ЭЦП) - последовательность символов, полученная в результате криптографического преобразования электронных данных. ЭЦП добавляется к блоку данных и позволяет получателю блока проверить источник и целостность данных и защититься от подделки. ЭЦП применяется в качестве аналога собственноручной подписи.

Сообщение, которое отправляется по каналу связи, состоит из документа и цифровой подписи. На другом конце канала связи сообщение делится на оригинальный документ и цифровую подпись. Так как цифровая подпись была зашифрована частным ключом, то на приемном конце можно провести ее расшифровку с помощью общего ключа. Таким образом, на приемном конце получается расшифрованный хэш. Далее текст документа подается на вход той же функции, которую использовала передающая сторона. Если на выходе получится тот же хэш, который был получен в сообщении, целостность документа и личность отправителя можно считать доказанными.

Сертификат - цифровой документ, который подтверждает соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Он содержит определенную, цифровым образом подписанную информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название доверенного центра и т. д.